북한 산하 해킹 조직들이 암호화폐 거래소를 공격하기 위해 맥OS를 사용 중인 블록체인 개발자를 주요 타깃으로 삼은 것으로 확인됐다.

IT보안전문기업 엘라스틱시큐리티랩은 암호화폐 거래소 플랫폼의 블록체인 엔지니어를 대상으로 한 북한 해킹 조직의 새로운 침입 방법을 확인했다고 1일 보고서를 발표했다.

보고서에 따르면 해킹에 사용된 기술, 네트워크 인프라, 코드 서명 인증서, 행동 패턴 등을 분석한 결과 북한의 라자러스 그룹과 중복되는 것으로 확인됐다.

이에 엘라스틱시큐리티랩은 이번 공격 활동을 북한의 소행으로 간주하고 REF7001으로 명명했다고 설명했다.

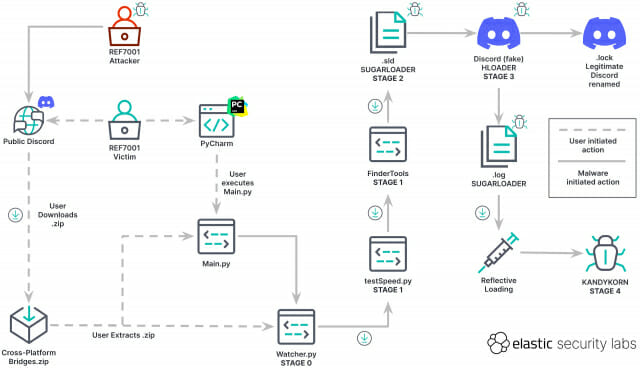

REF7001은 암호화폐 거래소의 블록체인 전문가를 유인해 침입을 위한 접근 권한을 얻는 방식이다. 기본 구조는 일반적인 스피어 피싱 기반 공격과 비슷하지만 보안 시스템을 회피하기 위해 보다 치밀하고 다양한 구조로 이뤄졌다.

엘라스틱시큐리티랩은 이번 공격에 대해 암호화폐 거래소 침투를 위해 모든 공격 과정과 기반 도구를 블록체인 개발자에 맞춘 것이 특징이라고 설명했다.

먼저 북한 해킹조직들은 목표로 삼은 블록체인 개발자가 자주 방문하는 디스코드의 블록체인 개발자 전문 커뮤니티를 자주 방문하며 커뮤니티 구성원으로 위장했다. 이후 개발지원 도구를 커뮤니티 자료실에 업로드한 후 개발자들이 다운받아 거래소 시스템 등에 활용하도록 유도한다.

해킹조직에서 업로드한 개발도구는 기업내 시스템의 보안을 우회하기 위해 다양한 조치가 이뤄져 있었다.

우선 도구 자체에는 시스템을 공격하거나 악성코드 역할을 하는 기능이 없다. 이로 인해 해당 파일을 받는 과정에서 보안검사가 이뤄지더라도 문제점을 찾을 수 없었다.

하지만 파일을 실행하면 자동으로 외부 구글 드라이브에서 슈가로더(SUGARLOADER)라는 추가 파일을 내려 받아 설치가 이뤄진다. 설치되는 슈가로더는 디스코드와 연결하기 위한 정식앱으로 위장했지만 실제로는 메모리에 몰래 프로그램을 설치할 수 있는 기능이 숨겨져 있다.

이어서 최종적으로 캔디콘(KANDYKORN)이라는 악성코드가 모든 보안 서비스를 우회해 시스템 내에 설치된 후 활동을 시작한다.

보고서에 따르면 캔디콘은 이번 공격을 위해 새롭게 개발된 버전으로 맥OS(macOS) 전용으로 제작된 것이 특징이다. 이는 블록체인 개발자들이 최근 맥북 등 맥OS 기반 환경에서 작업하는 사례가 늘어나는 개발 트렌드를 반영한 것으로 보인다.

엘라스틱시큐리티랩 연구원은 “캔디콘은 파일 열거, 추가 악성 코드 실행, 데이터 추출, 프로세스 종료 및 임의 명령 실행 등의 기능을 비롯해 감지, 상호 작용 및 탐지 방지 등 보안을 우회하기 위한 다양한 기능을 갖추고 있는 등 고급기술이 도입된 악성코드”라고 설명했다.

관련기사

- 사이버아크 "아태지역 기업 89%, 지난 1년간 랜섬웨어 경험"2023.11.01

- 안랩, 급여 명세서 위장 악성코드 유포 주의2023.10.29

- 보안인증 전문기업 '옥타', 또 해킹 당해…주가 11% 폭락2023.10.21

- 가자지구 해커, 이스라엘 에너지·국방 조직 해킹 시도2023.10.12

아직 악성코드에 포함된 모든 기능이 확인되지 않았지만 피해자는 암호화폐 거래소 간 환율 차이를 통해 이익을 얻을 수 있는 차익 거래 봇이 포함된 것으로 예상된다고 밝혔다.

보안 연구원은 “라자루스 그룹 등 북한의 해킹 조직들이 자금 확보를 목표로 끊임없이 가상화폐 거래소를 공격하고 있다”며 “특히 이번 공격은 거래소 내 시스템을 운영하거나 관리하는 개발자를 직접 노려 보안 시스템을 우회했다는 부분에 대해서 유의해야할 필요가 있다”고 지적했다.