북한의 해킹그룹들이 최근 들어 좀 더 공격적이고 규모가 큰 공급망 공격에 집중하고 있다는 분석이 제기됐다.

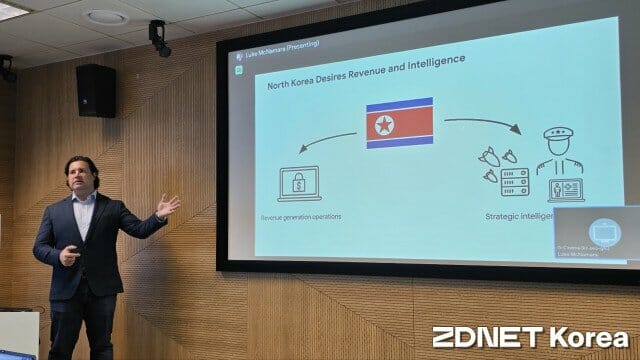

구글 보안 자회사인 맨디언트의 루크 맥나마라 수석 애널리스트는 29일 서울 강남 역삼동 강남파이낸스센터에서 개최한 미디어 브리핑을 통해 북한 해킹 그룹의 최근 동향을 발표했다.

맨디언트는 지난 4월 김수키 또는 탈륨으로 알려진 북한 해킹 그룹을 지능형지속위협(APT) 그룹으로 승격하며 APT43으로 명명했다. 더불어 이들의 주요 활동을 지속적으로 추적하고, 성향을 분석했다.

루크 맥나마라는 APT43의 주요 미션은 정보수집이라고 설명했다. 특히 핵과 관련된 정보를 수집하는 것이 주요 임무라고 소개했다.

그는 새로운 핵실험을 진행하거나, 미사일을 발사할 경우 APT43의 활동이 활발해지는 것을 확인할 수 있었다고 밝혔다.

또 “북한에는 다양한 해킹 그룹이 있으며 각 그룹에 따라 담당하는 역할이 다르다”며 “예를 들러 라자루스 그룹은 가상화폐 탈취를 통한 수익 창출이 주요 미션이며, APT37은 탈북자를 추적하거나 탈북자를 지원하는 한국단체를 노리는 방첩 활동에 집중한다고 할 수 있다”고 설명했다.

맨디언트는 최근 북한 해킹 그룹의 행동과 공격 방식에 변화가 생겼다고 밝혔다. 핵 관련 정보를 최 우선으로 했던 것과 달리 최근엔 상황에 따라 타깃이 유동적으로 변화하는 것으로 나타났다.

루크 맥나마라는 이를 통해 북한의 체제에서 우선순위가 변경되고 있다는 것을 예측할 수 있을 것이라고 분석했다.

그는 “예를 들어 코로나19 확산 시기에는 제약, 의료 기술관련 정보 수집 활동이 급격하게 발생하고, 어느 순간 종자 관련 농업 기술을 노린 공격이 집중적으로 일어나기도 했다”며 “이런 내용을 통해 북한 정권 수뇌부에서 어떤 목적을 가지고 지령을 내렸는지 추측이 가능한 상황”이라고 말했다.

공격 방식에서도 변화가 생겼다. 악성코드가 담긴 위장 메일이나 설문조사 등으로 주요 요인 등의 정보를 탈취하는 피싱 방식은 그대로 이어지지만, 새롭게 보다 대규모 공격 방식인 공급망 공격이 추가됐다.

상반기 VoIP 솔루션 기업 3CX와 ID엑세스 솔루션 기업 점프클라우드의 공급망을 공격해 가상화폐를 탈취하려 했으며, 국내에서도 공급망 공격을 시도한 사례가 확인됐다.

맥나마라는 “공급망 공격의 목적은 다양하지만 굉장히 많은 기업이나 조직에 잠재적으로 침투해 이중 자신들이 원하는 목표를 찾을 수 있다는 것이 중요하다”며 “솔라윈즈 공격 사례도 실제 멀웨어가 심어진 최종 타깃은 상당히 많은 단계를 거친 후에야 찾을 수 있었던 소수의 정부 기관과 국방 관련 기업이었다”고 설명했다.

그는 “2022년 데이터를 기반으로 각국이 사이버 위협에 노출되어 있는지 평가한 바에 따르면 한국은 미국과 우크라이나에 이어 3위에 오를 정도로 상당히 높은 수주의 사이버 위협에 직면하고 있다”고 강조했다.

관련기사

- 中해커, 보안 취약점 노려 미국·APJ 국방·통신 공격2023.06.16

- "北 해커 '킴수키'는 핵 개발 관련 첩보 그룹"2023.04.04

- 작년 제로데이 취약점 공격 55건…"장기적으로 증가할 것"2023.03.22

- "한국 기업들, 사이버위협 이해 없이 보안 의사결정 내려"2023.02.20

이러한 위기는 북한의 공격과 러시아와 우크라이나 사이의 전쟁, 반도체 기술 등을 노린 중국의 공격 등 지정학적인 요인이 큰 것으로 나타났다고 설명했다.

루크 맥나마라는 앞으로 많은 해커들이 탈취한 인증정보를 악용하거나 노출된 취약점 그리고 생성AI를 이용한 가짜 이미지나 영상 등을 악용할 가능성이 높은 만큼 이를 대비하기 위한 보안환경을 갖춰야 한다고 강조했다.