국내 사용자를 대상으로 '로고킷(LogoKit)' 피싱 공격이 발견돼 사용자 주의가 요구된다.

이스트시큐리티 시큐리티대응센터(ESRC)는 19일 악성코드 분석리포트를 통해 국내 기업, 기관들의 계정정보 탈취를 시도하는 피싱 공격을 발견했다고 밝혔다.

로고킷은 브랜드 도메인을 사칭해 피싱 이메일을 보내 로그인 자격 증명을 얻어내는 사칭 피싱 공격이다.

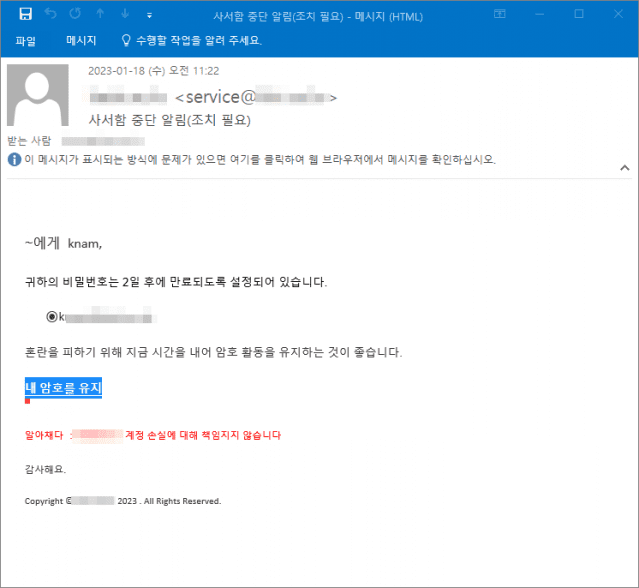

ESRC가 발견한 피싱 메일은 '사서함 중단 알림(조치 필요)'이라는 제목으로 유포됐다. ESRC는 "본문은 조잡하게 구성돼 있으며, 기계번역 된 것처럼 어색한 한국어로 작성돼 있어 일반 사용자들 역시 쉽게 피싱메일임을 인지할 수 있다"고 설명했다.

본문에는 '내 암호를 유지' 버튼이 있었으며, 이를 클릭하면 사용자가 피싱 페이지로 이동하게 된다.

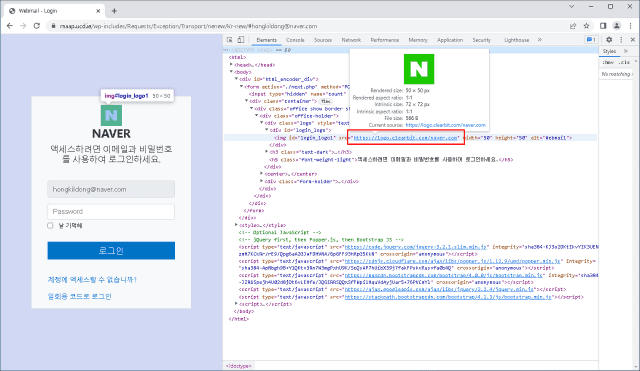

해커는 피싱 페이지에서 수신자 이메일 도메인을 읽어와 해당 도메인과 매칭되는 브랜드 로고를 노출시켜 사용자를 속였다.

ESRC는 "접속된 피싱 페이지의 URL을 보면 피싱페이지URL/#사용자ID@이메일 도메인으로 구성돼 있는데, @이하 이메일 도메인에 매칭되는 브랜드 로고를 Clearbit API를 이용해 불러오는 것"이라며 "이러한 방식을 통해 사용자의 신뢰를 얻고 계정정보를 입력하도록 유도하며, 입력한 계정정보는 공격자에게 전송된다"고 설명했다.

관련기사

- 美 통신사 T모바일 3천700만 고객 정보 유출2023.01.20

- 국세청 사칭 '세무조사 출석요구 안내문' 공격 주의…北 배후 추정2023.01.17

- 美 보안 회사 노턴라이프락, 6천개 고객 계정 털려2023.01.17

- "북한 해킹조직 '김수키', 다음 이메일로 위장한 피싱 공격 시도"2023.01.16

ESRC에 따르면 이번 공격은 기업 및 기관에 종사하는 불특정 다수에게 피싱메일을 전송하는 형태로 진행됐으며, 사용자의 계정정보 탈취를 목적으로 했다.

해커는 이렇게 수집한 정보를 활용해 추가 공격을 진행할 것으로 예상된다. ESRC는 "유출된 계정정보를 이용해 인트라넷에 접속해 추가 공격이 가능한 만큼, 기업 보안담당자와 임직원을 대상으로 주기적인 보안교육을 진행해야 한다"며 "또한 주기적인 비밀번호 변경이나 2단계 인증을 통해 만일의 사태에 대비하는 등 계정정보 보안에 각별한 주의를 기울여야 한다"고 당부했다.