북한 해킹그룹이 이태원 참사를 악용해 국내 악성코드 유포를 시도했다.

최근 구글의 위협분석그룹(TAG)은 지난 10월 한국 사용자를 대상으로 한 악성문서에서 제로데이 취약성을 발견했다고 보안 리포트를 발표했다.

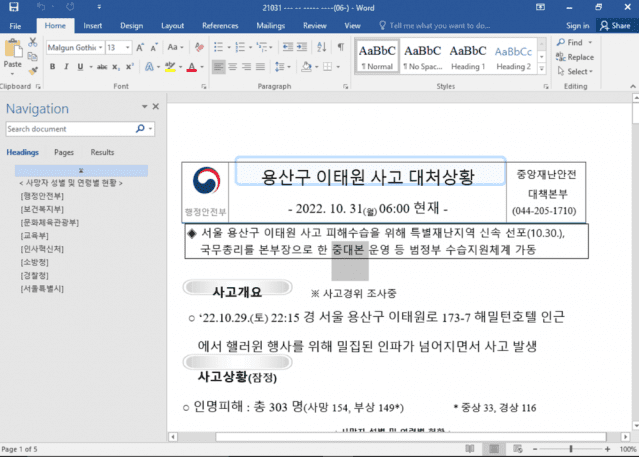

해당 악성 문서는 J스크립트 엔진의 인터넷 익스플로러 제로데이 취약점인 CVE-2022-41128을 악용한 것으로 나타났다.

TAG는 내부 정책에 따라 공급업체인 마이크로소프트에 보고했으며, 마이크로소프트는 사용자 보호를 위해 즉시 보안 패치를 배포했다.

리포트에 빠르면 악성 문서는 ‘221031 용산구 이태원 사고 대처상황'이라는 제목의 워드파일로 이태원 참사를 다룬 중앙재난안전대책본부 보고서로 위장돼 있다.

TAG는 APT37로 알려진 북한 정부의 지원을 받는 해커그룹이 사고에 대한 광범위한 대중의 관심을 이용해 해킹활동에 나선 것으로 보인다.

관련기사

- 北 해커, '국가 안보 세미나' 위장 악성 문서 유포2021.11.09

- '노태우-최태원' 네이버 뉴스로 위장한 해킹 공격 발견2021.10.28

- "해킹 조심해라"…통일부 직원 사칭 악성메일 공격 발견2021.08.13

- '원자력연' 침투한 북한 해커, 국내 기관 연이어 공격2021.06.25

APT37는 탈륨으로도 알려진 악명높은 해커그룹이다. 2012년부터 한국의 공공 및 민간 기업을 비롯해 정치인, 정부 관계자, 언론인, 인권 활동가, 탈북자 등을 노린 공격활동을 해왔다.

2017년 이후로는 한국을 넘어 일본, 베트남, 중동을 비롯해 미국의 공무원, 대학 교직원을 대상으로 한 공격까지 이어졌다. 특히 이번 공격처럼 마이크로소프트의 워드, 메일 등으로 위장해 정보를 빼내는 수법을 주로 사용해 마이크로소프트가 직접 APT37를 고소하고 위장에 사용한 50개 도메인 차단에 나서기도 했다.