로그4j의 새 취약점이 발견돼 아파치소프트웨어재단이 새로운 패치를 내놨다.

18일 미국지디넷에 따르면, 아파치소프트웨어재단은 로그4j에서 발견된 새로운 취약점에 대응하는 2.17.0 버전을 배포했다.

지난 10일 발견된 로그4셸에 이어 속속 새로운 취약점이 발견되고 있다. 첫 취약점 발견 후 2.15.0 패치를 내놨던 아파치재단은 이후 발견된 취약점에 대응하기 위해 2.16.0 패치를 배포했었다. 이후 CVE-2021-45105로 명명된 새 취약점이 또 발견됐고, 이번에 나온 2.17.0 패치는 이에 대응한 것이다.

재단 측은 "2.16 버전은 룩업 평가에서 항상 무한 재귀로부터 보호하는 것은 아니다"라며 "서비스 거부 취약점인 CVE-2021-45105에 취약하다"고 설명했다. 재단은 새 취약점의 심각도를 '높은'이라고 매겼으며 CVSS 점수 7.5를 부여했다.

재단은 "아파치 로그4j2 버전의 2.0 알파1부터 2.16.0버전은 자체 참조 조회에서 제어되지 않는 재귀로부터 보호되지 않는다"며 "로깅 구성이 컨텍스트 조회와 함께 기본이 아닌 패턴 레이아웃을 사용하는 경우 스레드 컨텍스트 맥(MDC) 입력 데이터를 제어하는 공격자는 재귀 조회를 포함한 악성 입력 데이터를 만들어 프로세스를 종료하는 스택오버플로우에러를 일으킬 수 있다"고 설명했다. 스팩오버플로우에러는 서비스거부(DOS) 공격이라 불리기도 한다.

아파치재단은 새 취약점이 아카마이의 히데키 오카모토와 익명의 취약점 연구자들에 의해 발견됐다고 밝혔다.

재단은 로그4j코어 JAR 파일만 CVE-2021-045105의 영향을 받는다는 점에 주목했다. 보안 연구자들은 지난 17일부터 2.16.0의 잠재적 문제를 알리는 트윗을 올리기 시작했다. 일부는 서비스 거부 취약점을 식별해내기도 했다.

로그4j에 지난 일주일 내내 업계가 분주했다. 주요 IT 솔루션 기업은 로그4j 취약점 해결에 나섰고, 각국 정보보안 담당기관은 시스템을 업데이트할 것을 강하게 권고했다.

보안 회사 블루미라는 시스템 또는 로컬 네트워크의 수신 서버 경로를 통해 악용될 수 있는 새로운 로그4j 공격 벡터를 발견했다고 발표했다. 이는 로그4j 문제가 일부 서버에 제한적으로 영향을 미친다는 가정을 무의미하게 만들었다.

또 다른 사이버 보안 회사는 콘티 같은 주요 랜섬웨어 그룹이 취약점을 악용하는 방법을 모색하고 있음을 발견했다.

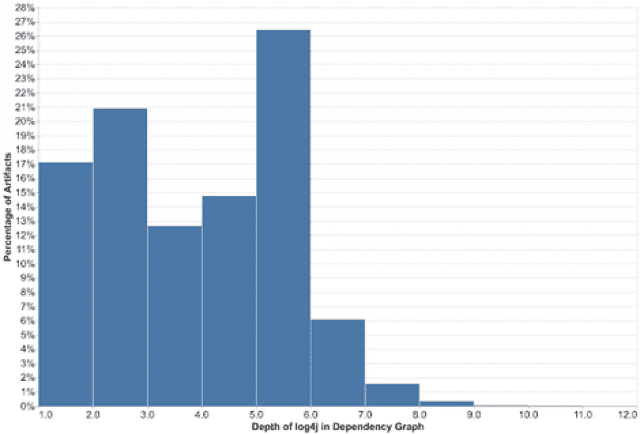

구글은 17일 오픈소스인사이트팀 멤버인 제이미스 웨터와 닉키 링랜드가 메이븐센트럴(Maven Central)에서 사용 가능한 자바 아티팩트 중 3만5천863개가 로그4j 코드에 의존하는 것을 발견했다고 발표했다. 이는 메이븐센트럴의 모든 패키지 중 8% 이상이 취약점의 영향을 받는 버전을 하나 이상 가졌음을 의미한다.

웨터와 링랜드는 "메이븐센트럴에 영향을 미치는 권고의 평균 생태계 영향은 2%고, 중앙값은 0.1% 미만"이라고 설명했다.

지금까지 약 5천개의 아티팩트가 패치됐으며 3만개 이상의 유물이 남아 있다. 웨터와 링랜드는 "일부 제품에 로그4j가 깊이 내장돼 있기 때문에 문제를 해결하기 어려울 것"이라고 언급했다.

두 사람은 "로그4j 취약점이 종속성 사슬에 깊을수록 수정을 위해 더 많은 단계가 필요하다"며 "패키지의 80% 이상이 해당 취약점에서 한 수준 이상을 검토해야 한다"고 설명했다.

관련기사

- 민간 핵심 IT인프라 30곳 '로그4j' 사용…"보안 패치 진행 중"2021.12.16

- "로그4j, 버전 1도 위험"…새 취약점 발견2021.12.15

- '로그4j' 취약점 공격 급증세...국내 기업 40%도 영향2021.12.15

- '로그4j' 허점 비상…열흘전 공격 시도 있었다2021.12.13

또 "대다수가 5단계 아래로(일부는 9단계 아래로) 영향을 미쳤다"며 "이러한 패키지는 가장 깊은 종속성부터 시작해 트리의 모든 부분에 걸쳐 수정이 필요하다"고 강조했다.

두 사람은 메이븐 패키지에 영향을 미치는 공개적으로 공개된 모든 중요 권고를 살펴본 후 취약점의 영향을 받는 아티팩트의 절반 미만(48%)이 수정됐다고 밝혔다.