브라우저 상에서 이용자를 추적하는 수단인 '핑거프린트'가 탈취돼 해킹 공격에 악용될 수 있다는 연구 결과가 나왔다.

핑거프린트는 브라우저에서 제공되는 정보들을 토대로 이용자를 식별하는 기술이다. 기기 설정 정보나 브라우저와 운영체제(OS) 버전, 설치된 애플리케이션 내역, 활성화된 플러그인 등의 정보들을 모아 이용자를 추적하는 식이다.

미국 코넬 대학교 연구팀은 브라우저 핑거프린트를 탈취할 수 있는 취약점 '거미 브라우저(Gummy Browser)'를 소개하는 논문을 지난 19일 발표했다.

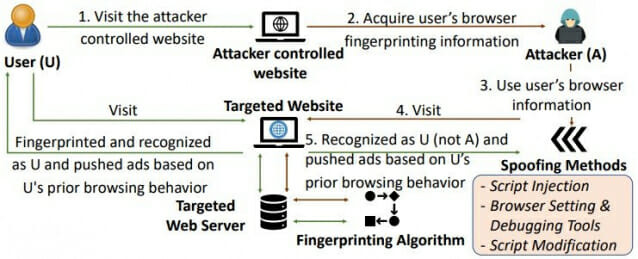

연구팀에 따르면 이 취약점은 공격자가 준비한 웹사이트에 이용자가 방문하게 함으로서 작동한다. 공격자는 웹사이트 방문자의 핑거프린트를 캡처하고, 캡처한 핑거프린트를 이용해 다른 사이트에서 방문자인 척 신원을 속일 수 있게 된다. 이를 악용하면 실제 이용자인 척 가장한 봇으로 광고 사기(Ad Fraud)를 유포하는 등의 공격이 가능하다.

사용자와 웹서버 모두 인지하지 못하는 방식으로 핑거프린트 캡처가 이뤄지기 때문에 이같은 공격을 탐지해내기 어렵다는 설명이다. 연구팀은 브라우저 핑거프린트 추적 기반 도구 'FPS토커(FPStalker)', '파놉티클릭(Panopticlick)' 등에서도 핑거프린트 위조 여부를 장기간 들키지 않을 수 있었다고 덧붙였다.

위조한 핑거프린트를 사용해 핑거프린트 기반 신원인증 시스템을 우회할 가능성도 있다고 봤다. 이같은 시스템을 제공하는 업체로 오라클, 인오스, 시큐어오스 등을 언급했다. 실제로 시큐어오스 ADP의 경우 핑거프린트 상으로 이용자 신원에 문제가 없을 경우 다단계 인증을 생략하도록 설정할 수 있다.

그 외 은행 및 소매 유통 사이트 다수에서도 이용자 신원 검증 수단으로 핑거프린트를 사용하고 있는 점도 우려할 요소로 짚었다.

관련기사

- 딴짓하면 적발? 크롬 새 기능에 프라이버시 논란2021.10.03

- 플랫폼 각축전 된 '브라우저' 시장…파이어폭스 하락세2021.08.10

- "크롬 새 광고 기술, 프라이버시 보호 강화? 더 침해"2021.04.18

- 페도라 OS 브라우저 책임자 "크롬 대신 파이어폭스 써라"2021.01.26

연구팀은 이번 연구 결과를 두고 "브라우저 핑거프린트가 현실에서 널리 채택되려 하는 점을 고려할 때 이번 취약점 영향이 보안 및 개인정보 보호에 치명적일 수 있다"며 "브라우저 핑거프린트가 대규모로 배포되는 것이 안전한지 의문을 제기하는 것"이라고 언급했다.

브라우저 중에선 현재 파이어폭스가 핑거프린트 추적 차단을 기본 설정으로 제공하고 있고, 프라이버시 보호를 내세우는 브라우저인 브레이브도 핑거프린트를 무작위로 추출해 추적을 막는 기능을 지원 중이다. 애플과 구글도 자사 브라우저인 사파리와 크롬에서 이용자 동의 없는 핑거프린트 추적을 막겠다는 방침이다.