공공기관이 해킹 피해를 예방하기 위해 민간과 사이버위협 정보 공유를 확대한다. 공격 기법이 정교해짐에 따라 해킹 발생 후 신속한 대응 필요성이 커지는 보안업계 동향을 고려한 조치다.

7일 사이버보안 업계에 따르면 최근 국가정보원·과학기술정보통신부 등은 보안 위협 정보를 공유할 민간 기업 범위를 확대하고 공유하는 정보의 종류도 늘린다.

국가정보원은 지난해 10월 국가사이버위협 정보 공유 시스템(NCTI) 정보를 주요 방산업체에 제공하기로 했다. 방산업체 전용 시스템도 별도로 구축했다. 사이버위협 정보를 민간에 안정적으로 지속해서 지원하는 첫 사례다. NCTI는 공공기관 200여곳을 대상으로 운영되는 시스템이다.

타 민간 업체를 대상으로 한 정보 공유 체계 구축도 고려하고 있다. 국정원 관계자는 "민간 분야의 경우 방산업체, 핵심기술보유기업 등을 중심으로 정보 공유 분야 및 대상을 점진적으로 확대하고 있다"며 "향후 정보보호 업체 등 기타 산업 등에 대해서도 위협 정보 관련 공유를 확대할 예정"이라고 말했다.

과기정통부는 지난달 정보보안 강화 전략 'K-사이버방역'을 발표하면서 연간 18억건 이상의 보안 위협 정보를 수집, 가공하고 관련 데이터를 민간에 개방할 계획을 밝혔다.

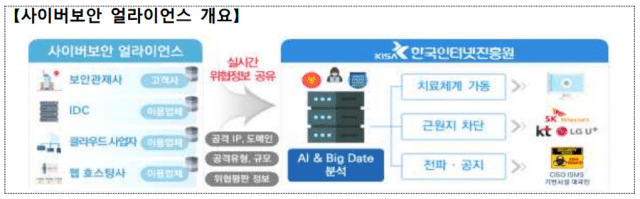

해킹·악성코드 정보, 취약점 등을 체계적으로 수집, 저장, 공유하는 'K-사이버 보안취약점 정보 포털'을 운영한다. 보안관제업체와 인터넷데이터센터(IDC)·클라우드 사업자, 웹호스팅기업 등과 사이버위협 정보를 실시간으로 공유하는 '사이버보안 얼라이언스'도 구축한다. 분석된 보안위협 정보는 개방형 API 방식으로 공유할 계획이다.

신대식 과기정통부 사이버침해대응과장은 "백신업체 등 일부 보안업체에 국한된 사이버위협 정보 공유 대상을 IDC, 보안관제업체까지 넓히겠다는 것"이라며 "메인페이지 중심이었던 정보 수집 범위도 다크웹 등 다른 영역도 포함하는 식으로 확대할 계획"이라고 설명했다.

위협 정보 공유 대상은 수요 기업과 협의를 통해 늘려나갈 방침이다. 신대식 과장은 "현재 발표된 위협 정보 공유 대상은 사전 협의를 거친 기업들"이라며 "정보 공유를 희망하는 보안업체가 있다면 협의 하에 정보를 제공하려 한다"고 덧붙였다.

이전보다 공공기관이 위협 정보 공유 개방을 확대하는 정책을 추진하는 것에 대해 보안업계는 긍정적인 의견을 표했다.

보안업계 관계자는 기존 위협 정보 공유 실태에 대해 "국정원은 침입방지시스템(IPS) 등에서 사용 가능한 위협 및 탐지 정보를, 보안 솔루션에 적용하는 탐지 규칙의 일종인 'PCRE' 형식으로 공급해왔다"면서도 "그 대상은 주요 국가기관에 한정됐으며, 민간 보안 솔루션은 구체적인 정보를 얻지 못했기 때문에 제공된 PCRE를 입력받아 검사하는 기능만을 제공해왔다"고 언급했다.

보안 기업들이 관심을 갖는 국내 주요 침해사고 정보는 특정 기업을 노린 지능형지속위협(APT) 공격이나 악성코드가 주로 사용되고, 공격 범위도 국내에 한정됐기 때문에 해외 유수 위협인텔리전스(TI)를 이용해도 구체적 내용을 확인하기 어려웠다는 설명이다.

관련기사

- 네이버‧다음 CISO가 화웨이로 간 까닭은2021.03.04

- 국내 SW, 잘 알려진 보안 취약점도 대응 못해2021.02.19

- 'K-사이버방역'에 3년간 6700억 투입2021.02.18

- 요즘 먹히는 해킹 '공급망 공격'…"뚫리면 속수무책"2021.03.02

이 관계자는 "실제 국내에서 발생하는 악성코드의 3분의 1 이상이 파일 검사 사이트 '바이러스토탈'에서 검색되지 않고 있다"며 "(공공기관을 통해)국내 보안 위협 정보가 공유되는 것은 유사한 사고의 사전 예방 및 피해 확산 방지에 크게 기여할 것"이라고 예상했다.

보안업계 다른 관계자는 "공공기관에서 위협 정보를 제공하지 않았던 것은 아니지만, 공격에 따라 비정기적인 형태였고, 이에 따라 1년에 몇 번 정도 정보 공유가 이뤄지던 상황"이라며 "북한발 사이버공격이 늘고 있기 때문에 이런 정보들이 민간 기업에 상시 공유되는 것이 바람직하고, 단순 데이터 외 해킹 시도와 관련된 보안 관제 요원의 분석 정보까지 공유된다면 의의 있는 정책이 될 것"이라고 평가했다.