최근 미국 주요 안보기관과 글로벌 보안 기업까지 해킹 피해가 번져 주목을 받았던 솔라윈즈 해킹 사고의 전모가 공개됐다.

마이크로소프트(MS)는 20일(현지시간) MS365 디펜더 연구팀과 위협인텔리전스센터(MSTIC), 사이버방어운영센터(CDOC)가 공동으로 솔라윈즈 해킹 사고를 분석한 결과를 자사 보안 블로그에 공유했다.

이번 사건은 해커가 솔라윈즈 내부망에 침투해 IT 모니터링 솔루션 '오리온'에 악성코드를 심는 방식으로 공급망을 공격하는 방식으로 진행됐다. 그 결과 오리온을 사용하는 기업·기관들이 버전을 업데이트하는 과정에서 악성코드가 유포됐다.

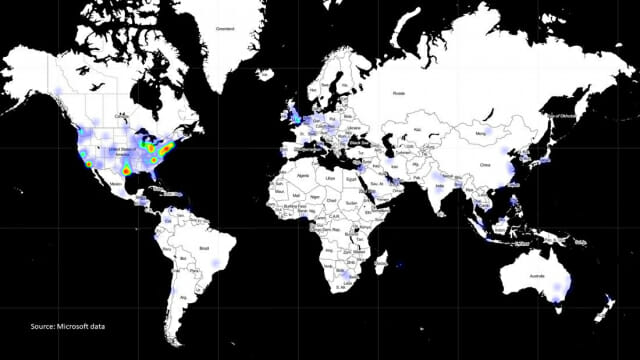

미국 증권거래위원회(SEC)에 따르면 오리온을 사용하는 기업·기관 1만8천곳 가량이 악성코드를 설치했다. 이 중에는 미국 핵안보국(NNSA)과 재무부, 통신정보관리청(NTIA), 국립보건원(NIH), CISA, 국토안보부(DHS), 국무부, 에너지부(DOE) 등 국가기관과 MS, 파이어아이 등 보안 기업도 포함된 것으로 드러났다.

MS는 이날 올린 글을 통해 솔라윈즈 해킹 사고를 좀 더 자세하게 분석했다.

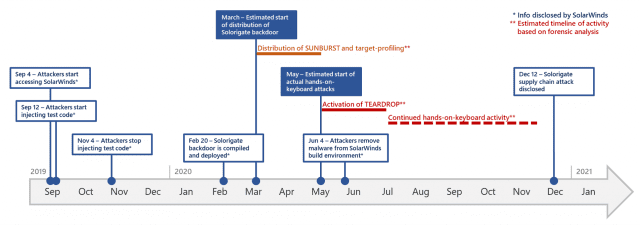

MS에 따르면 해커는 지난 2019년 9월부터 솔라윈즈 내부망 침투를 시도했으며, 작년 2월20일 백도어 '선버스트'를 오리온에 심었다. 이후 작년 12월 공격 사실이 발견되기까지 10개월의 시간이 걸린 셈이다.

선버스트가 담긴 오리온은 3월 말 경 고객사에 유포되기 시작했다. 두 달 간 정찰을 거친 뒤, 5월 초 해커는 악성코드에 감염된 곳 중 주요 공격 대상을 골라내 변종 맬웨어 '레인드롭'을 이용, 해킹 도구 '코발트 스트라이크'를 설치했다. 공격을 수행한 이후, 6월에는 솔라윈즈 빌드 환경에서 선버스트를 제거했다.

공격 과정에서 해커는 보안 솔루션의 탐지를 회피하기 위한 여러 전술들을 사용했다. 우선 기기별로 맞춤형 백도어를 배포했다. 또 감염된 기기의 파일 및 프로그램 명칭과 동일한 명칭으로 해킹 도구 및 바이너리의 이름을 변경했다.

코발트 스트라이크를 이용한 공격 전 해커는 이벤트 로그 기록을 비활성화하는 명령어를 사용했고, 공격 이후 이를 재활성화했다.

감염된 기기와 네트워크로 연결된 기기 정보를 검색하는 과정에서는 특정 프로토콜의 송신 패킷을 최소화하도록 방화벽 규칙을 만들었다. 마찬가지로 공격 활동을 수행한 이후에는 이 규칙을 제거했다.

다른 기기로 감염을 확산할 때에는 대상 기기에서 보안 서비스를 사용하지 않도록 설정했다. 또 해킹 도구의 생성 및 수정 날짜를 변경하는 등의 기법으로 맬웨어가 탐지되지 않게 했다.

관련기사

- 보안도 '뉴딜'…데이터·전자서명 법제 혁신 영향 본격화2020.12.29

- MS "솔라윈즈 해킹으로 고객사 40곳 이상 피해"2020.12.18

- 러시아 해커, 미국 핵안보국·MS도 뚫었다2020.12.18

- "솔라윈즈 해킹, 1만8천곳 악성코드 감염 유발"2020.12.15

MS는 솔라윈즈 공급망 공격을 수행한 해커가 "정교하면서도 평범한" 공격 기법을 사용했다고 평가했다. 공격 대상을 해킹하기 위해 다양한 전략을 정교하게 사용했지만, 각 전략들은 일반적인 방식이었다는 이유에서다.

솔라윈즈와 같은 공격을 대비할 방법론으로는 내·외부망 구분 없이 모든 영역에서 보안성을 검증하는 보안 '제로 트러스트'를 제시했다. MS의 신원확인(identity) 보안 책임자인 알렉스 웨이너트는 "솔라윈즈 공격을 수행한 해커는 광범위한 권한을 가진 계정을 이용하고, 일부 경우에는 버려진 계정과 애플리케이션을 이용했다"고 언급했다.