국내 기업의 웹사이트 보안 프로그램을 통해 악성코드가 유포된 사례가 포착됐다.

국내 금융, 공공 웹사이트의 경우 사이트에서 제공하는 보안 프로그램을 설치하지 않으면 사이트를 이용하기 어려운 경우가 많다. 사용자가 예외 없이 인증서 관리 프로그램을 설치해야 한다는 점에 착안해 해커가 공급망 공격을 시도한 것이다.

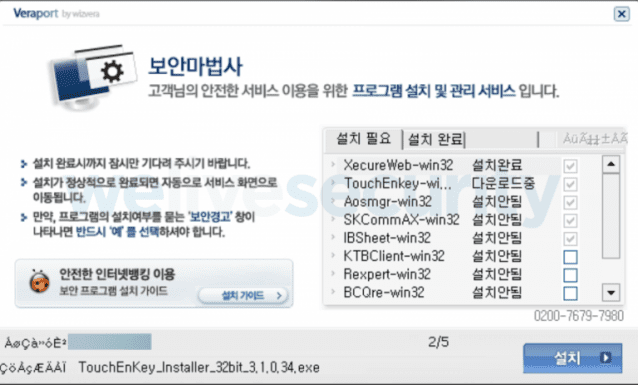

글로벌 보안 기업 이셋은 국내 보안 기업 위즈베라의 인증서 보안 프로그램 '베라포트'가 이같은 공격에 악용됐다고 16일(현지시간) 자사 연구팀 블로그를 통해 밝혔다.

이셋은 해커가 이같은 공격을 위해 베라포트의 코드서명 인증서를 도용했다고 주장했다. 코드서명 인증서는 기업이 자사 프로그램 배포 전 스스로 제작, 배포한 것임을 증명해주는 전자서명이 담긴 인증서다. 이를 통해 해커가 원격관리도구(RAT) 악성코드 샘플을 합법적인 소프트웨어로 위장해 유포했다고 설명했다.

그러나 베라포트를 서비스하는 위즈베라는 코드서명 인증서가 회사 내부에서 유출된 적이 없다고 해명했다. 이는 사이버보안 관련 국가기관들의 조사 결과 증명된 사실이라고 강조했다.

이번 공격에 대해 위즈베라는 베라포트가 공급되는 웹사이트 운영기관이 베라포트의 '관리 서버'를 외부 접근이 가능한 상태로 방치한 것이 주 원인이라는 입장이다.

관리 서버는 베라포트에서 설치하도록 요구하는 보안 프로그램들을 관리하는 서버다. 일반적으로 이 관리 서버는 외부 접근이 불가한 공간에 설치돼야 한다. 그러나 공격 발생 이후 베라포트 공급 웹사이트를 전수조사한 결과, 일부 공공기관이 그렇지 않은 곳에서 관리 서버를 운영한 것으로 나타났다. 외부에서 침입한 해커가 이 관리 서버에서 사용되는 인증서를 훔쳐 악성코드를 유포했다는 것이다.

백 대표는 "지난 5월 국가정보원으로부터 이번 공격에 대해 연락을 받은 뒤 관리 서버용 기존 인증서를 폐기했고, 각 사이트마다 새로운 인증서를 사용했다"며 "이와 함께 관리 서버 인증서의 유효성 여부를 검증하고 관리하는 프로세스를 함께 적용했다"고 답했다.

관련기사

- 어떤 워드프로세서로든 열리는 'ODT'…"국민 문서 활용도↑"2020.11.16

- 공문서 때문에 '아래아한글' 안 사도 된다는데…2020.11.16

- '텔레그램'발 성범죄물 접근 막는 청소년 보호 앱 나온다2020.11.16

- 안드로이드 앱, 링크 클릭만 해도 정보 털릴 수 있다2020.11.12

KISA 관계자는 "사고분석팀 확인 결과 위즈베라는 이미 기사화된 이슈에 대해 보안 조치를 완료한 상태"라고 답했다.

이셋 연구팀은 이번 공격의 배후를 해커 조직 '라자루스'로 추정했다. 라자루스는 북한 정부의 지원을 받는 것으로 알려져 있다. 지난해 미국 재무부는 라자루스와 함께 북한 정부발 해커 조직으로 분석되는 '블루노로프', '안다리엘'을 특별 제재 대상으로 규정하기도 했다.