감염된 기기 속 모든 데이터를 지우는 봇넷이 유포되고 있는 것으로 나타났다.

중국 IT 기업 치후360의 네트워크 보안 자회사 넷랩 연구팀은 이같은 특징을 지닌 봇넷 'HEH'를 발견했으며, 현재도 유포되고 있다고 지난 6일 자사 블로그를 통해 밝혔다.

HEH는 23, 2323번 SSH 포트가 온라인에 노출돼 있고, 인터넷에 연결된 시스템을 대상으로 접근을 시도했다. 이 중 기본 설정을 유지하고 있거나, 알아내기 쉬운 자격증명 정보를 사용하고 있는 경우 봇넷이 기기 시스템에 접근할 수 있었다.

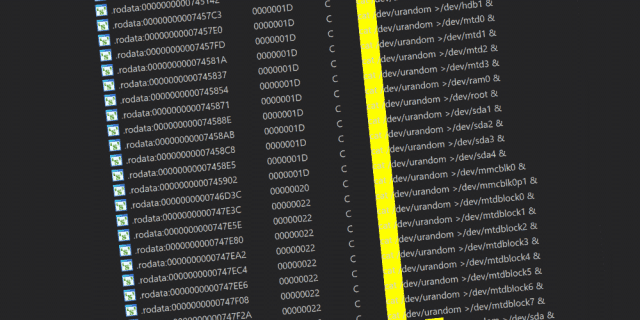

봇넷은 접근한 기기 내부에 맬웨어를 설치하는 7개 바이너리 파일을 내려받았다. 이를 통해 공격자는 감염된 기기의 모든 데이터를 삭제한다. 삭제되는 데이터 중에는 운영체제(OS)도 포함된다.

이와 함께 타 기기로의 감염 확산을 위해 SSH 자격증명 정보 무차별 대입(브루트포스) 공격을 수행하게 된다.

홈 라우터, 사물인터넷(IoT) 기기, 스마트 기기, 리눅스 서버 등이 HEH 봇넷 공격에 노려질 수 있다. 감염돼 데이터가 삭제되면 기기 OS나 펌웨어가 재설치되기 전까지는 기기를 사용할 수 없다. 미국 지디넷은 사용자 중 일부는 펌웨어나 OS를 재설치하기 위해 필요한 정보를 갖고 있지 못해 기기를 새로 구입하는 등의 피해를 입을 수 있다고 지적했다.

타 봇넷에 흔히 탑재돼 있는 분산서비스거부(DDoS) 공격, 암호화폐 채굴 코드 등 여타 악성 행위를 수행하는 코드는 HEH에 포함돼 있지 않다.

넷랩 연구팀은 이 봇넷의 작동 매커니즘이 아직 성숙하지 못하고, 공격 모듈 등 주요 기능 일부가 구현되지 않은 상태라고 진단했다.

관련기사

- 中 IT 공룡들, 해킹 확산 막기 위해 손잡았다2020.05.29

- MS SQL서버 탈취해 암호화폐 채굴한 봇넷 발견2020.04.03

- "IoT 기기 87%, 네트워크 침입에 취약한 구조"2020.02.27

- 거대 IoT 봇넷 방조한 호스팅사업자, 네덜란드 경찰에 잡혀2019.10.04

연구팀은 x86, ARM, MIPS, PPC 등의 CPU 아키텍처에서 HEH 샘플을 발견했다고 밝혔다.

미국 지디넷은 과거에도 장치 데이터를 지우는 봇넷으로 버커봇(BirckerBot)'과 '실렉스(Silex)'가 등장한 바 있다고 덧붙였다.