엑셀 파일에 악성코드를 심어 보안 스캐너에 탐지되지 않도록 조작해 전세계에 유포하려던 사이버 공격자들이 발견됐다.

4일(현지시간) 미국 지디넷에 따르면 최근 보안연구소 NVISO는 에픽 만체고라는 이름의 사이버 공격자들이 지난 6월부터 전세계 기업들을에게 피싱 이메일을 보내 악성 코드를 심은 엑셀 파일을 보내려는 시도를 해왔다고 밝혔다.

공격자들은 바이러스 퇴치 제품이나 이메일 스캐너에 감지되지 않도록 관련 코드를 교묘히 제거한 포맷의 엑셀파일을 생성했다. 악성 코드가 심겨진 스프레드시트는 다른 엑셀 문서들에 섞여 문제 없이 작동하며 유포된다.

에픽 만체고가 생성한 엑셀 문서는 엑셀 배포사 마이크로소프트의 오피스 표준과 다른 닷넷 라이브러리의 일종인 'EPPlus' 형식으로 컴파일 됐다. EPPlus 라이브러리는 보통 개발자들이 엑셀을 외부로 보내거나, 스프레드시트 저장하기 기능을 이용할 때 사용된다. 이 라이브러리는 다양한 종류의 스프레드시트 포맷을 생성하고 엑셀 2019 버전에서도 사용 가능하다.

에픽 만체고는 EPPlus를 가지고 오피스 오픈 XML(OOXML) 포맷을 만드는 데 사용했다. 이 공격자들이 만든 OOXML 스프레드시트 파일은 컴파일 된 VBA 코드가 비어 있다. VBA 코드는 마이크로소프트 오피스 소프트웨어로부터 컴파일 된 엑셀 문서임을 나타내는 코드다. 바이러스 퇴치 제품과 이메일 스캐너들은 의심 되는 엑셀 문서들을 이 VBA 코드를 통해 높은 비율로 감지해낸다.

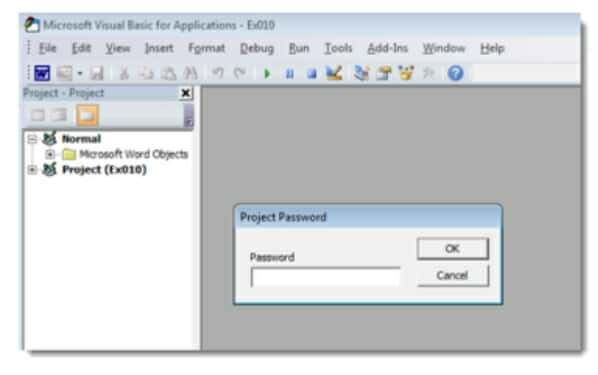

에픽 만체고는 기존 VBA 코드 속에 악성 코드를 심었으나 이를 패스워드로 보호해 보안 시스템을 통과할 수 있도록 만들었다. 악성코드가 심겨진 스프레드시트를 포함한 엑셀 문서가 저장돼 편집 가능한 상태가 되면, 그때부터 PC에 악성 소포트웨어가 설치된다.

이후 아조럴트, 에이전트테슬라, 폼북, 매티엑스, 엔제이랫 등 트로이목마와 같은 역할을 하는 정보탈취 악성코드들이 작용한다. 브라우저, 이메일, FTP 클라이언트 등에 무작위로 패스워드들을 입력해 얻은 정보들을 에픽 만체고 서버로 보낸다.

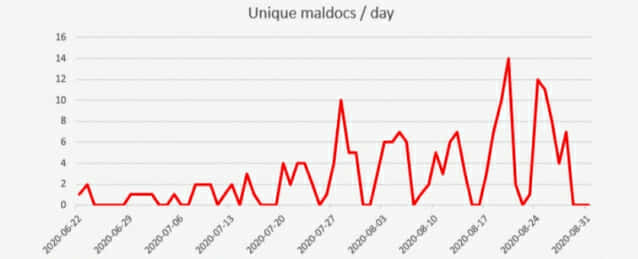

반면 EPPlus 형식의 한계로 인해 에픽 만체고의 범행도 오래 가지 못했다. NVISO 팀이 이상 활동으로 보이는 엑셀 문서들을 검색하면서, 과거 이들의 활동 내역을 추적하기 쉬웠다. NVISO는 지난 6월22일 첫 악성 엑셀 문서 유포 후 지금까지 200건 이상의 악성 엑셀 파일을 찾아냈다.

관련기사

- 파이어폭스, '웹사이트 열면 악성코드 감염' 위험 덜어준다2020.09.06

- 북한 해커, '북한·아태 지역 연구 문서' 사칭 악성파일 유포2020.09.03

- '코로나 보호장비 팝니다'…파일 열면 악성코드 감염2020.09.01

- 폴가이즈 API 위장 악성파일 발견2020.08.31

NVISO는 "공격자 그룹은 처음 이 수법을 이용한 공격을 한 이후 점점 활동 범위를 얿히고 공격 복잡도를 높였다"며 "그 피해는 앞으로 더 늘어날 수 있다"고 경고했다.

이어 "NVISO는 닷넷 라이브러리에 친숙하기 때문에 공격자들이 EPPlus를 악용했다는 점은 크게 놀랍지 않다"며 "우리도 이를 이용해 악성 문서를 만들어 내부 시험을 하기도 한다"고 덧붙였다.