컨테이너 생성 및 배포 등의 작업을 자동화해주는 '도커'를 감염시켜 암호화폐 채굴에 악용하는 악성코드가 등장했다.

지난 28일 미국 지디넷은 글로벌 보안 기업 인티저의 보고서를 통해 이 악성코드를 소개했다.

인티저가 발견한 악성코드의 이름은 '도키(Doki)'다. 도키는 온라인 상에 노출돼 있는 도커를 공격 목표로 삼았다. 온라인에 노출된 도커 서버를 악성코드에 감염시키기까지 수 시간 정도가 소요된 것으로 조사됐다.

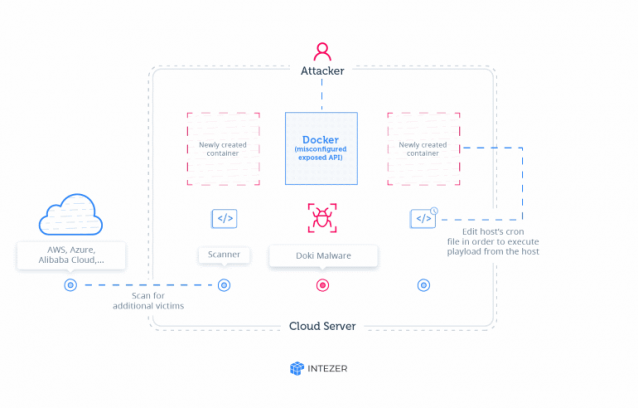

해커는 악성코드에 감염된 도커 API를 이용해 알파인 리눅스 기반의 새로운 서버들을 배포한다. 이 서버들을 제어해 암호화폐 채굴에 악용하려 한다. 이는 타 암호화폐 채굴 악성코드와도 공유하는 특징이다.

인티저에 따르면 이 악성코드의 특징은 명령제어(C2) 서버의 URL을 결정하는 방식에 있다.

일반적으로 악성코드 변종이 소스코드에 포함된 원 IP 주소 또는 하드코딩된 URL에 접속하는 것과 달리, 도키는 암호화폐 '도지코인' API를 사용하는 C2 서버 주소를 실시간으로 생성하기 위해 동적 DNS와 블록체인 기반의 도메인 생성 알고리즘(DGA)을 활용한다.

C2 서버 주소 생성 과정은 이렇다. 악성코드는 하드코딩된 해커의 지갑 주소에서 송신된 값을 찾기 위해 도지코인 탐색기에 쿼리한다. 찾은 결과값을 SHA-256 알고리즘으로 암호화하고, 암호화한 값의 12자리까지는 서브도메인 생성에 쓴다. 서브도메인 값에 'ddns.net'을 붙여 도메인을 구성하게 된다.

결과적으로 해커는 C2 서버 주소를 손쉽게 바꿀 수 있다. 도지코인 지갑 주소에서 거래가 발생할 때마다 주소값이 바뀌기 때문이다. C2 서버 주소 변경을 막으려면 해커의 도지코인 거래를 막아야 하는데, 정부기관 등이 이런 조치를 취하기는 쉽지 않다.

인티저는 이 악성코드 샘플이 지난 1월14일 바이러스토털에 보고됐지만, 지난 6개월 이상 탐지되지 않았다고 밝혔다. 바이러스토털에 따르면 이 악성코드를 탐지할 수 있던 백신은 6개에 불과했다.

인티저는 이 악성코드의 배후에 있는 해커로 '엔그록(ngrok)'을 추정했다. 리버스 프록시 서비스인 엔그록을 통해 암호화폐 채굴에 악용하는 공격을 시도해 붙여진 이름이다. 이 해킹 조직은 최소 지난 2018년 말부터 활동해온 것으로 추정되고 있다.

미국지디넷은 도키를 비롯해 잘못 구성된 도커 API에 암호화폐 채굴 악성코드 감염시키려는 공격 캠페인들이 지난 한 달 간 다수 발생했다고 지적했다. 글로벌 보안 기업 팔로알토네트웍스와 아쿠아시큐리티소프트웨어의 보고서를 근거로 들었다.

관련기사

- 트렌드마이크로, 기업보안 새 빈틈으로 '컨테이너' 지목2019.11.20

- MS 윈도, 리눅스 커널 품는다2019.05.08

- 리눅스 커널 5.8 버전 공개 "파일 20% 변경"2020.06.17

- 'ISS 안착' 머스크의 첫 유인우주선, 어떤 SW 사용했나2020.06.06

암호화폐 채굴 악성코드의 사례는 아니지만, 트렌드마이크로도 도커 서버를 대상으로 분산서비스거부(DDoS)공격들이 포착됐다고 밝혔다.

도커를 노리는 사이버공격에 피해를 입지 않기 위해 미국지디넷은 클라우드 상에서 가상화 소프트웨어로 도커를 운영하는 기업들이 관리자 인터페이스 API가 인터넷 상에 노출되지 않도록 구성에 주의해야 한다고 당부했다.