마이크로소프트(MS)가 코로나19 확산세를 악용하는 악성 메일 공격들을 탐지했다. 이 중에 국내 제조업을 노린 공격 시도도 포착됐다.

MS는 자사 머신러닝 기반 위협 탐지 모델을 이용해 지난 주 다수의 국가와 업종을 노린 악성 메일 공격들을 포착했다고 4일 트위터에 밝혔다.

공격을 위해 유포된 메일에는 압축파일(ISO) 또는 가상 이미지 파일(IMG)이 첨부됐다. 파일을 열면 원격접근트로이목마(RAT) '렘코스(Remcos)'에 감염돼 해커의 제어를 받게 된다. MS는 ISO, IMG 파일을 사용하는 공격은 흔치 않은 편이라고 분석했다.

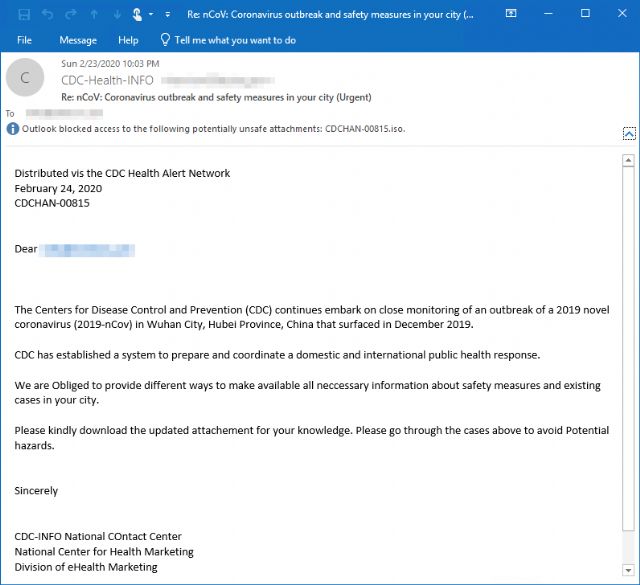

국내 제조업 분야 기업을 노린 공격의 경우 미국 질병통제예방센터(CDC)를 사칭한 악성 메일이 유포됐다. 해당 메일에는 렘코스에 감염될 수 있는 ISO 파일이 첨부됐다.

재난 대출을 받으려는 미국 중소 기업을 노린 공격도 포착됐다. 이 경우 해커는 미국 중소기업청(SBA)을 사칭한 메일을 유포했다. 메일에는 악성 IMG 파일을 첨부했다.

미국공인회계사협회(AICPA) 회원을 노린 공격도 발견됐다. 해커는 이들을 대상으로 '코로나19 관련 업데이트(COVID-19 related updates)'라는 제목의 악성 메일을 유포했다. 이 메일에는 국내 제조 기업에 유포된 메일에 담긴 파일과 동일한 파일이 첨부됐다.

MS 보안 연구소장인 탄마이 가나차리아는 이번 공격 사례를 언급하면서 머신러닝을 이용한 공격 탐지가 중요하다고 강조했다.

관련기사

- 올 1분기 피싱메일, 전분기 대비 36% 급증2020.05.05

- [기자수첩] '줌'이 위험하다는 이야길 듣지 못했다2020.05.05

- "온라인 개학 끝나도 원격 교육 더 잘 준비돼야"2020.05.05

- 이스라엘 '수자원 시설' 노리는 사이버공격 포착2020.05.05

그에 따르면 파일이 감염될 때마다 형태가 변형되는 다형성 맬웨어와, 파일 생성 없이 메모리에서 실행되는 파일리스 맬웨어를 사용하는 공격이 전세계에서 발견되는 공격 중 96% 이상이다. 존재가 확인된 악성 파일을 탐지하는 방식의 백신은 이런 악성 파일에 대응하기 어렵다는 것.

가나차리아는 머신러닝 기술을 사용해 자사 백신 프로그램 '윈도 디펜더'가 기기에서 발생하는 의심스러운 동작을 감지하고, 엔지니어가 이를 조사할 수 있도록 경보를 제공하도록 하고 있다고 미국지디넷에 답했다.