중국 최대 인터넷·모바일 보안 기업 치후360이 미국 중앙정보국(CIA)이 지난 11년간 중국 기업·기관을 해킹했다고 비난했다.

치후360은 이같은 내용을 담은 보고서를 자사 블로그에 지난 2일 게재했다.

보고서에서 회사는 CIA가 중국 항공 산업과 과학 연구 기관, 정유 산업, 인터넷 기업들과 정부 기관들을 지난 2008년 9월부터 지난해 6월까지 해킹했다고 주장했다. 해킹 대상이 된 중국 기업·기관들은 주로 베이징, 광둥, 저장성에 위치해 있었다.

치후360은 CIA의 해킹 중 상당 부분이 중국을 포함한 해외의 민간 항공 산업을 노렸다고 설명했다. CIA가 항공기의 해외 비행 여부를 실시간으로 파악하고, 탑승한 승객의 정보와 항공기에 실은 무역 화물 등의 정보를 추적하기 위해 해킹을 실시했다고 분석했다.

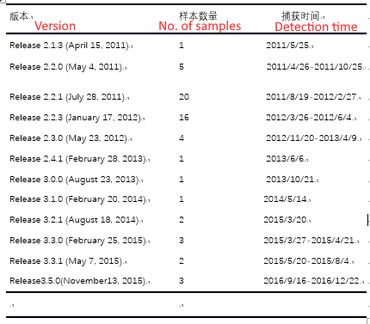

해킹의 배후를 CIA로 지목한 이유는 발견된 악성코드 때문이다. 보고서에서는 맬웨어 '플럭스와이어(Fluxwire)'와 '그래스호퍼(Grasshopper)'가 사용됐다고 설명했다. 이 맬웨어들은 지난 2017년 폭로 전문 사이트 '위키리크스'가 발표한 CIA의 사이버 무기고를 상세히 설명한 문서 파일 '볼트 7 덤프(Vault 7 Dump)'에 언급돼 있다.

치후360이 언급한 최초 해킹 시점이 2008년인 점을 고려하면 해당 문서가 공개되기 약 10년 전부터 이 맬웨어들이 사이버공격에 사용된 셈이다. 볼트 7 덤프는 전 CIA 직원인 조슈아 아담 슐트가 유출 혐의를 받고 있다.

해당 문서 파일이 유출된 이후 몇 주 뒤, 글로벌 보안 기업 시만텍은 플럭스와이어가 여러 국가를 대상으로 하는 해킹에 사용됐다고 주장했다. 16개 이상의 국가에서 사이버공격을 수행한 해커 그룹 '롱혼'이 사용하는 도구 '코렌트리'와 개발 일정표가 유사성을 띄는 등 밀접한 연관성이 있다고 본 것이다.

치후360은 발간한 보고서를 통해 시만텍의 이같은 분석 결과를 수용하면서, 공격 대상 중 중국 기업·기관의 존재를 보다 구체적으로 지목했다. 공격을 수행한 해커 그룹에 대해서는 'APT-C-39'라는 이름을 붙였다.

APT-C-39가 사용한 사이버공격 수단 중 일부는 미국 국가안보국(NSA)와도 연관이 있다고 분석했다. 해킹을 시도하는 과정에서 NSA가 사이버공격에 활용한 플러그인을 쓴 정황도 포착됐다.

중국 사이버보안 기업이 CIA를 공개적으로 비난한 것은 이번이 처음은 아니다. 중국 보안 기업 치안신도 치후360과 유사한 내용의 보고서를 발표했다. 이 보고서는 CIA가 중국 항공 산업을 목표로 한 해킹을 지난 2012년부터 2017년까지 실시했다는 주장이 담겼다.

관련기사

- 5년간 한국만 노린 외국 해커 사기수법 드러나2020.03.04

- 멤캐시드 악용 디도스, 구글-아마존도 노려2020.03.04

- 中 치후360 자회사, 세계 인증서 시장서 퇴출된다2020.03.04

- 위키리크스, 美CIA 리눅스서버 감청 해킹툴 폭로2020.03.04

미국지디넷은 해당 보고서가 발표된 이후 중국 정부를 대변하는 성격의 매체들이 CIA 등 미국 사이버 보안 관련 기관에 대한 중국 정부의 신속한 대응 조치를 요구하기 시작했다고 지적했다.

일례로 중국 공산당 기관지인 인민일보의 자매지인 환구시보는 미국의 사이버공격으로 인한 피해를 복원하기 위해 법적 수단을 포함한 모든 방안이 고려돼야 한다고 보도했다.