보안 기업 이스트시큐리티(대표 정상원)은 해커 조직 '김수키'의 소행으로 추정되는 악성 이메일 공격이 발견되었다고 27일 밝혔다. 이번 공격에서는 코로나19 확산 사태를 메일 내용에 언급했다.

김수키 조직은 특정 정부의 후원을 받는 것으로 알려져 있다. 문정인 특보 사칭, 대북 국책연구기관 사칭 스피어피싱 등 대북·외교와 연관된 국내 기업과 기관 종사자들을 대상으로 사이버 공격을 지속적으로 수행하고 있다.

이번 악성 메일은 유창한 한글로 작성됐다. 이스트시큐리티는 수신자가 의심 없이 메일을 열어 보도록 최근 코로나19 감염 피해 예방을 위해 각종 공지 사항이 많이 전달되고 있는 상황을 노린 것으로 분석했다.

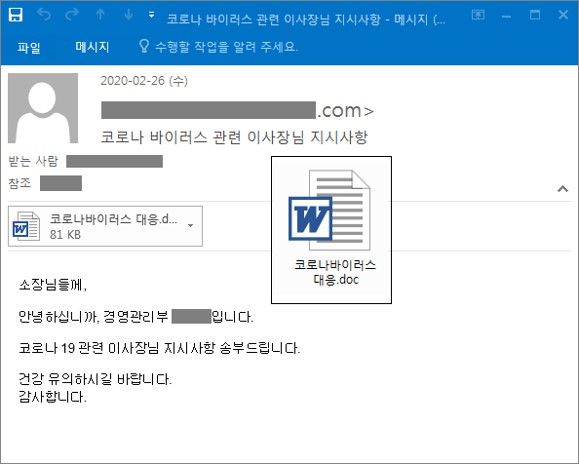

이스트시큐리티 시큐리티대응센터(ESRC)의 분석 결과 이번 악성 메일은 국제 교류 관련기관 종사자를 대상으로 유포된 것으로 확인됐다. 코로나19 관련 이사장 지시사항을 사칭한 메일 내용과 함께 파일명이 ‘코로나바이러스대응.doc’인 악성 MS 워드 문서가 첨부돼 있다.

관련기사

- "코로나19 감염 현황 보세요"…질본 사칭 악성메일 요주의2020.02.27

- '코로나19 실시간 현황' 위장 악성 프로그램 발견2020.02.27

- 대북·외교 교육원 경력자 '주민등록등본' 사칭 악성파일 발견2020.02.27

- "신종 코로나 감염자는 누구?" 링크 클릭하지 마세요2020.02.27

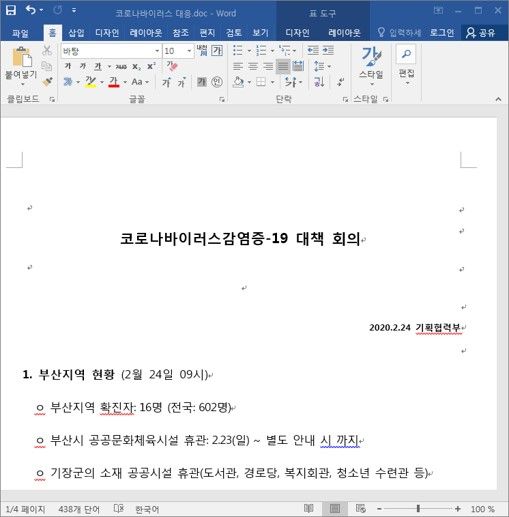

수신자가 이 악성 문서 파일을 열람하게 되면 공격자가 문서에 삽입해 둔 악성 스크립트가 동작하고, 추가 악성코드를 내려받는다. 이 악성코드는 ‘코로나바이러스감염증-19 대책 회의’라는 이름의 또 다른 한글 작성 문서를 띄우면서, 사용자가 알아채지 못하게 ▲PC 계정정보 ▲호스트 네임 ▲네트워크 속성 ▲사용 중인 프로그램 목록 ▲실행 중 프로세스 목록 등 각종 정보를 수집한다. 공격자로부터 추가 명령을 받을 수 있도록 윈도 작업 스케줄러에 업데이트 프로그램으로 자기 자신을 등록, 3분 간격으로 실행하게 만드는 치밀함도 보였다.

문종현 ESRC 센터장 이사는 “최근 코로나19 피해를 예방하는 차원에서 재택근무를 많이 채택하는 국내 기업, 기관의 임직원들이 평소보다 이메일 열람을 자주 할 가능성이 높다”며 “재택근무 시 가상사설망(VPN)을 통해 기업 내부망에 접속을 하고 있는 상황에서는 더욱 외부 이메일이나 첨부파일을 열람하기 전 주의를 기울여야 한다”고 언급했다.