한국 통일부 기자단을 대상으로 지난 1월초 발생한 사이버공격 활동이 최근까지 계속되고 있는 것으로 파악됐다.

보안전문가들의 분석에 따르면 이 공격 활동은 수년 전부터 진행된 외교·안보 관련 문서 기반 악성코드 유포 공격의 연장선에 있다. 공격 주체는 악성코드 감염 대상 PC에서 국가기밀 정보만이 아니라, 암호화폐 보유 지갑의 코인 탈취를 통한 금전적 이익도 추구했다. 이번 공격과 별개로 국내 이용자의 이메일 계정 탈취 시도를 병행해 왔다.

공격자들은 북한 정부를 배후로 오래 전부터 활동해 온 걸로 추정된다.

앞서 2019년 1월 7일 새벽 1시께 통일부 등을 출입하는 언론사 소속 기자 대상 스피어피싱 공격이 수행됐다. 77명의 이메일을 대상으로 'TF 참고자료'라는 제목에 악성파일 'TF 참고.zip'를 첨부한 이메일이 유포됐다. 압축 파일은 정상 PDF 문서 둘, HWP 파일로 위장한 압축자동해제(SFX)형 EXE 실행파일 하나를 품었다. EXE를 실행시 그에 포함돼 있던 악성 스크립트의 압축이 해제된다.

분석 결과 이 악성 EXE 파일 내부에 포함돼 있던 악성 스크립트는 실행시 감염 컴퓨터에서 구글 드라이브로 접속해 한국의 특정 보안솔루션 모듈로 위장한 파일을 추가 다운로드한다. 감염 컴퓨터 신호에 '코브라(Cobra)'라는 접두어를 붙인 공격 명령을 전송한다. 감염된 컴퓨터는 컴퓨터의 정보 등을 외부로 유출당하며 추가 명령으로 또 다른 원격제어 등의 악성 파일에 노출된다.

통일부 백태현 대변인은 이날 정례 브리핑을 통해 "새해 들어 정부, 통일부 사칭 해킹이나 사이버 공격이 많이 이뤄져 국가사이버안전센터, 경찰청 사이버수사과 등과 협의하며 대처하고 있다"면서 "이번 건도 관계기관에 상황을 전파했고 공유하고 있고, 발신자가 확실하지 않은 자료나 이메일에 대해서는 각별히 주의를 당부드린다"고 밝혔다. [참조 바로가기 ☞ 통일부 정례브리핑]

공격 목적과 주체는 불분명하다. 사건 발생 후 관계기관의 조사가 1개월 이상 진행됐지만, 2월 20일 현재까지 정부나 공식 수사기관은 결과를 발표되지 않았다. 국내 사이버보안 분석가들의 분석결과, 공격 배후의 해커그룹은 윈도스크립트파일(.wsf)을 이용하는 등 흔적을 남기지 않으려 주의를 기울였고, 구글 번역기 없이 한국어를 쓸 수 있는 것으로 추정됐다.

다만 공격을 수행한 해커그룹은 이후에도 악성 활동을 이어 갔다. 국내 보안솔루션업체 NSHC의 보안전문가는 설 연휴를 앞둔 1월말부터 2월초까지 해당 해커그룹의 추가 악성코드 유포 사례를 확인했다. 소프트웨어회사 이스트소프트의 보안전문 자회사 이스트시큐리티의 보안전문가는 연휴 이후 2월 중에도 악성 행위가 지속됐다고 최근 언급했다. 이들은 해커그룹이 북한을 배후로 활동하는 조직이라고 추정한다.

■ "문서파일 위장 악성코드 첨부 이메일 공격…감염시 원격제어·정보탈취 피해"

이스트시큐리티의 위협 인텔리전스 조직인 시큐리티대응센터(ESRC)는 지난달 7일 '오퍼레이션 코브라 베놈(Operation Cobra Venom)'이라 명명한 공격 활동의 분석 보고서를 공개했다. [참조 바로가기 ☞ 통일부 기자단을 상대로 한 APT공격, '오퍼레이션 코브라 베놈(Operation Cobra Venom)' 주의]

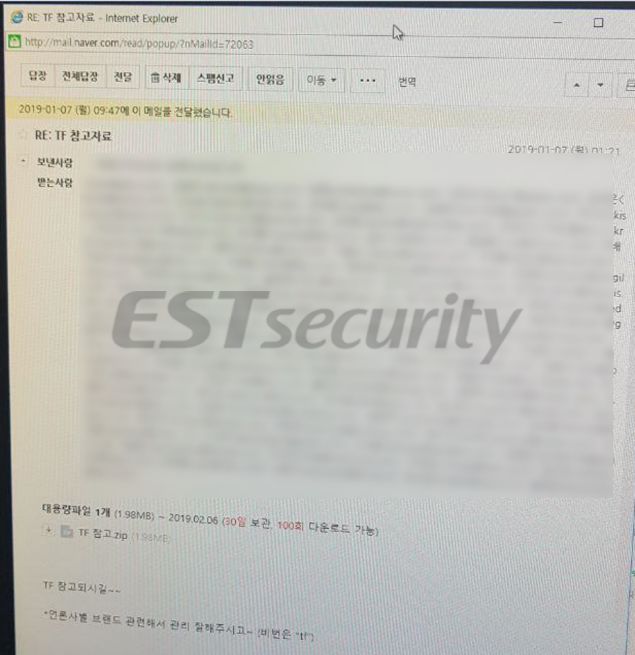

오퍼레이션 코브라 베놈은 이날 통일부 출입 경험이 있거나 출입 중인 기자 77명의 이메일을 수신처로 한 악성 메일 유포 공격을 가리킨다. 메일의 제목은 'RE: TF 참고자료'로, 메일의 본문은 'TF 참고되시길~~ (줄바꿈) *언론사별 브랜드 관련해서 관리 잘해주시고~ (비번은 "tf")'로 적혀 있었다. 파일명 'TF 참고.zip'를 첨부한 형태였다.

ESRC 측은 이메일의 첨부파일이 패스워드를 입력해야 압축을 해제할 수 있는 형태였는데, 발신자가 그 패스워드에 해당하는 문자열을 알려주기 위해 '비밀번호'를 가리키는 표현으로 '비번'이라는 약칭을 쓴 점을 통해 "공격자가 구글 번역기를 이용하지 않았고, 실제 한글(한국어)을 사용할 수 있는" 상황이라고 봤다.

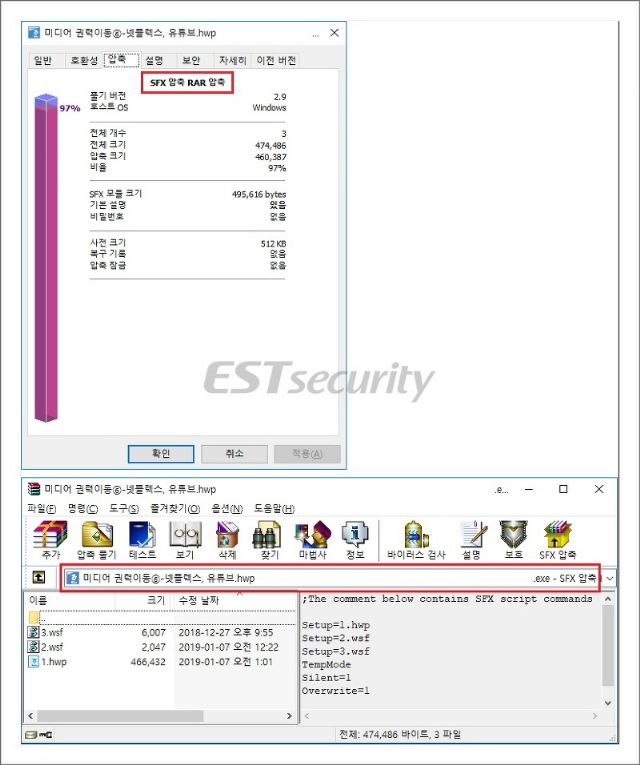

ESRC는 이 압축파일을 풀어 '넷플릭스-미디어-구조와-이용자-경험.pdf'와 '언론사 별도 브랜드.pdf'라는 파일명을 쓰는 정상 PDF 문서 두 개와, '미디어 권력이동⑥-넷플렉스, 유튜브.hwp …(다수의 공백)… .exe'라는 이름을 쓰는 실행파일형 악성파일 한 개를 확인했다. 이 실행파일형 악성파일은 속에 다른 파일 세 개를 SFX 방식으로 품은 실행형 압축파일이다.

실행형 압축파일로 제작된 악성파일은 내부에 '1.hwp', '2.wsf', '3.wsf'라는 이름의 파일 세 개를 포함한다. 이들은 2019년 1월 7일 새벽 1시 1분에 포함됐다. ESRC 측은 "실제 공격 이메일이 7일 1시 21분경 발송된 상태이기 때문에 타임라인상 시간대가 정확히 일치하는 것을 확인할 수 있다"고 지적했다. 1.hwp 파일은 EXE가 실행될 때 표시되는 정상 문서다. 나머지 두 파일이 악성동작을 수행하는 스크립트다.

2.wsf 파일은 내부 명령으로 특정 구글 드라이브에 연결하는 동작을 실행한다. Base64로 인코딩된 'brave.rar' 파일이 다운로드된다. 32비트 플랫폼에선 이 파일이 디코딩 과정을 거쳐 'ProgramData' 경로에 'Freedom.dll'라는 악성파일로 생성된다. 64비트 플랫폼에선 'Freedom.dll' 파일에 의해 'AhnLab.ini' 명령을 읽어들여 암호화된 'AhnLab.cab' 파일을 추가로 내려받고 'AhnLabMon.dll'란 악성파일을 생성한다.

ESRC 측은 이 추가 악성파일(페이로드) 다운로드 과정에 쓰인 파일명을 두고 "마치 한국의 보안솔루션 모듈처럼 위장하고 있다"면서 "최종 페이로드 중 하나인 'Freedom.dll' 악성파일의 경우 제작날짜가 한국시간(KST) 기준 '2019-01-07 16:28:29'인 점을 볼 때 의도적으로 시간을 조작했음을 알 수 있다"고 지적했다.

공격자는 이후 구글 드라이브에서 'bbs.txt', 'gnu.txt', 'dll.txt' 등 추가 파일을 감염 컴퓨터에 다운로드한다. 추가 다운로드된 파일은 명령제어서버의 호스트 도메인을 포함한다. 도메인을 통해 이후 공격 명령이 작동한다. 이 때 감염 컴퓨터의 윈도 운영체제(OS) 빌드 버전과 비트수 표기가 포함된 문자열이 전송된다. 접두어 '코브라(Cobra)'를 붙인 명령이 감염 컴퓨터로 전송된다.

ESRC 측은 이런 악성코드 감염 컴퓨터 대상 명령제어 체계를 두고 "명령제어서버와 하위 명령을 구분해 추후 공격자에 대한 분석과 포렌식이 어렵도록 구성한 것이 특징"이라고 분석했다. 이어 "악성코드에 감염되면 컴퓨터 정보 등이 외부로 유출될 수 있고 추가 명령에 의해 다른 원격제어 등 악성파일에 노출될 수 있어 각별한 주의가 필요하다"고 당부했다.

ESRC는 오퍼레이션 코브라 베놈이 윈도 스크립트파일(.wsf)을 이용한 APT 공격 활동이었다는 점에서 과거 국내에 발생한 공격과 유사한 형태라고 봤다. 그에 따르면 지난 2018년 1월에도 국내 언론사를 상대로 '정보보고.wsf' 파일을 유포해 공격을 시도했던 정황이 포착됐고, 감염 컴퓨터에 특정 인자를 받아 명령을 수행케 하는 점도 비슷했다. 두 공격에 쓰인 스크립트 파일의 코드 배치와 파라미터도 동일했다.

또 'Freedom.dll' 악성파일은 'AhnLab.ini' 설정파일 조건에 따라 한국의 또 다른 특정 명령제어서버 'ago2.co.kr'로 통신을 시도하는 걸로 파악됐다. ESRC에 따르면 이 서버는 지난 2017년 5월 제작된 또 다른 악성코드 변종에도 쓰였고 해당 악성코드와 하위주소 등이 비슷하게 사용됐다. 이밖에 악성파일 디코딩 함수와 문자열 디코딩 방식이 동일 패턴으로 나타났다. ESRC는 이들을 동일 해커그룹 소행으로 보고 있다

ESRC는 코브라 베놈 APT 공격 활동이 과거 알려진 배후 조직의 지속 활동 사례라 봤다. 러시아 보안업체 카스퍼스키랩이 지난 2013년 '김수키(Kimsuky)'라 명명한 명명한 해커그룹이 지난해 5월 판문점 선언 관련 내용을 담은 문서로 수행한 '오퍼레이션 원제로(OneZero)'와, 이후 하반기 외교안보관련 내용 문서로 지속한 '오퍼레이션 블랙 리무진(Black Limousine)' 등 공격의 후속 활동이란 판단이다.

[참조 바로가기 ☞ 판문점 선언 관련 내용의 문서로 수행된 '작전명 원제로(Operation Onezero)' APT 공격 분석]

[참조 바로가기 ☞ 안보·외교·통일 관련 분야를 겨냥한 APT 공격, '작전명 블랙 리무진' 주의]

지난 19일 이스트시큐리티 문종현 ESRC 센터장은 공격 배후 해커그룹의 활동이 지속되고 있느냐는 물음에 "현재 경찰 등 기관의 조사가 진행 중인 사안이라 현황을 직접 언급하는 것은 적절하지 않을 수 있다"면서 "올초 코브라 베놈 작전을 통해 분석된 사건은 한국 대상으로 지속 발생하는 공격 활동의 한 사례일 뿐, 그 시점에 한해서만 발생한 건 아니라고 본다"고 언급했다.

■ "2016년 이후 별개 시행된 이메일 계정탈취 공격 등의 주체와 동일…암호화폐 탈취도"

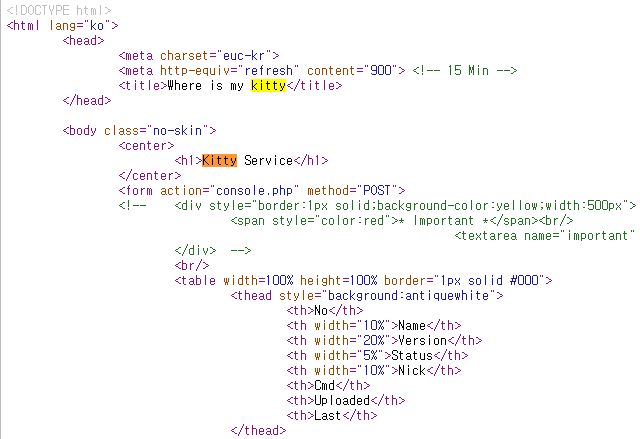

쓰렛리콘(Threat Recon) 팀에서도 지난달 30일 통일부 기자단 대상 APT공격 활동을 '오퍼레이션 키티 피싱(Kitty Phishing)'이라 명명한 분석 보고서를 공개했다. 쓰렛리콘 팀은 보안솔루션업체 NSHC의 보안기술연구조직 '레드얼럿(Red alert)' 산하 위협인텔리전스 조직이다. [참조 바로가기(영어) ☞ The Double Life of SectorA05 Nesting in Agora (Operation Kitty Phishing)]

오퍼레이션 키티 피싱 분석 보고서에 추가로 담긴 내용을 통해, 해커그룹의 공격 활동은 장기간에 걸쳐 준비되고 실행된 것으로 드러났다. 분석 결과에 따라 통일부 기자단 대상 악성코드 유포를 넘어선 공격 배후 해커그룹의 공격 활동과 주요 목적에 대한 추정이 함께 제시됐다.

해커그룹은 일본 IP에 한국 도메인을 연결한 특정 명령제어서버를 장기간 사용해 왔다. 이메일을 통한 악성코드 유포 공격뿐아니라 이메일 계정 정보를 탈취하는 피싱 공격도 함께 수행했다. 또 통일부 출입기자뿐아니라 중앙정부, 통일, 외교, 국방 영역의 정부 측 인사를 해킹 대상으로 삼았고 최근 암호화폐거래소 및 이용자까지 공격 대상으로 확대했다. 정부 기밀 탈취와 금전적 이익이 주 공격 목적으로 짐작됐다.

보고서의 통일부 출입 취재기자 공격 사건에 대한 기술적 분석은 ESRC 분석 결과와 대체로 동일하다. 그중 여러 악성파일 구성의 의도와, 악성코드 유포 이전에 이메일 계정을 탈취하기 위해 장기간에 걸친 이메일 피싱 공격을 수행한 정황을 추가로 분석한 내용, 그리고 해커그룹이 악성코드를 통해 컴퓨터를 감염시켜 수행한 유형별 악성활동 설명이 눈길을 끈다.

유포되는 파일에서 나오는 윈도 스크립트파일(.wsf) 형태의 악성스크립트 두 종류가 함께 실행되는데, 쓰렛리콘 팀은 악성코드가 이런 식으로 제작된 이유가 결국 "감염PC에 '원격제어툴(RAT)'을 설치할 목적"이며 "추가 다운로드되는 DLL 형태의 RAT와 그 자체가 RAT인 스크립트 둘 중 하나가 탐지돼도 다른 RAT를 이용하기 위한 것"이라고 추정했다. 보안제품의 탐지를 무력화하기 위한 기법의 일부란 뜻이다.

쓰렛리콘 팀은 해커그룹이 한국의 대표 이메일 서비스와 구글 G메일 서비스 이용자 대상으로 계정 패스워드를 노린 피싱 공격을 수년동안 수행했다고 밝혔다. 설명에 따르면 G메일 이용자 대상으로 피싱 메일을 보낸 계정 주소에 'protect', 'privacy', 'security' 등 보안관련 키워드와 유사한 문자열을 넣고, 메일 제목도 계정 도용 경고, 보안 공지, 패스워드 재설정 안내 등 계정정보 확인을 유도하는 형태를 썼다.

수신자가 이 제목과 발신자 계정을 믿고 메일 본문에 링크된 가짜 로그인 페이지를 열어 아이디와 패스워드를 입력하면 계정이 탈취된다. 해당 가짜 로그인 페이지의 운영서버는 다른 악성코드 공격 피해자의 정보수집 서버로도 쓰였다. 지난 2017년 9월 이 피싱 공격 메일 발신처로 사용된 G메일 서비스 계정은 2019년 1월 7일 통일부 기자 대상 악성코드 유포 공격에 동원된 '구글드라이브' 서비스 계정이기도 했다.

쓰렛리콘 팀에 따르면 이 해커그룹의 공격활동은 2017년이 아니라 2016년까지 거슬러올라간다. 추적 결과, 통일부 기자 대상 악성코드 유포 공격의 명령제어 서버 중 일본의 IP을 갖고 'ago2.co.kr' 도메인주소를 쓰는 한 곳은 지난 2016년 11월 이전부터 악성코드의 명령제어서버로 악용됐다. 보고서는 "2017년과 2018년에도 해당 도메인을 명령제어서버로 쓰는 해당조직의 악성코드가 지속 발견됐다"고 설명했다.

해커그룹은 우선 악성코드 감염대상의 전체 파일목록을 가져가는 '정찰'을 실행하고, 한국 정부 관련 또는 암호화폐 관련 정보를 가졌을 경우 추가 악성코드를 전송하고 지속 모니터링하며 정보를 수집했다. 감염대상 컴퓨터 화면을 캡처해 압축하고 명령제어서버로 보내는 모듈, 어떤 창에 무슨 키값을 입력했는지 전송하는 키로거 모듈, 크롬 브라우저 이용자 정보 폴더의 쿠키와 로그인 데이터 탈취 모듈이 동원됐다.

보고서 작성자는 해커그룹이 "2019년 1월 초 통일부 기자 대상으로 악성코드를 유포한 후에도 잠재 암호화폐 사용자를 대상으로 악성코드를 유포했고 감염 피해자 PC를 검색해 코인 관련 파일이 있을 경우 추가 악성코드를 개인별 맞춤제작해 배포했다"면서 "이들은 통일부 기자 대상 공격 이후에도 활동했고 우리가 파악할 수 없는 더 많은 공격이 지속 발생하고 있다"고 설명했다.

관련기사

- "北 해커, 개인 투자자 암호화폐 지갑 노린다"2019.02.20

- "해킹사건 수사, 기업 보안담당과 협업에 승패 달려 "2019.02.20

- 과기정통부 "사이버테러 대응력 강화 필요"2019.02.20

- 미 정부 "북한 해커가 소니 해킹 등에 관여"2019.02.20

설 연휴 직후 별도 문의에 NSHC 레드알럿 장영준 수석은 "이들이 설 연휴 직전까지도 변종 악성코드를 제작·유포한 걸 탐지해 국내 공공기관에 경보를 전파하기도 했다"고 언급했다. 보고서는 이 해커그룹에 대해 "기존 이메일 계정 탈취를 수행하는 피싱 조직과 악성코드 유포 조직이 동일한지 판단하는 게 매우 어려웠지만 이번 추적을 통해 이들이 동일 조직이며 (두 활동을) 동시 수행 중임을 확인했다"고 밝혔다.

보고서에서 공격의 주체는 '섹터A05(SectorA05)'로 표현됐다. 섹터A05는 '섹터A'로 묶이는 여러 조직 가운데 다섯 번째 식별 코드를 부여받은 해커그룹을 의미한다. 섹터A05는 북한 정부지원을 받는 해커그룹으로 카스퍼스키랩과 같은 타 보안벤더가 '김수키'라 명명한 그룹에 해당한다. NSHC 레드얼럿은 북한 외에도 중국, 러시아, 인도, 베트남, 터키 등 주요 국가지원 해커그룹을 식별, 분류하고 있다.