윈도에 비해 악성코드 위협으로부터 안전하다는 평가를 받고 있는 애플의 맥OS(MacOS)만을 노린 악성코드가 등장했다. 애플이 정상 발급한 개발자 인증서를 동원해 맥OS의 자체 보안기능을 우회하고, 모든 맥OS 버전의 시스템을 감염시킬 수 있어 주의가 요구된다.

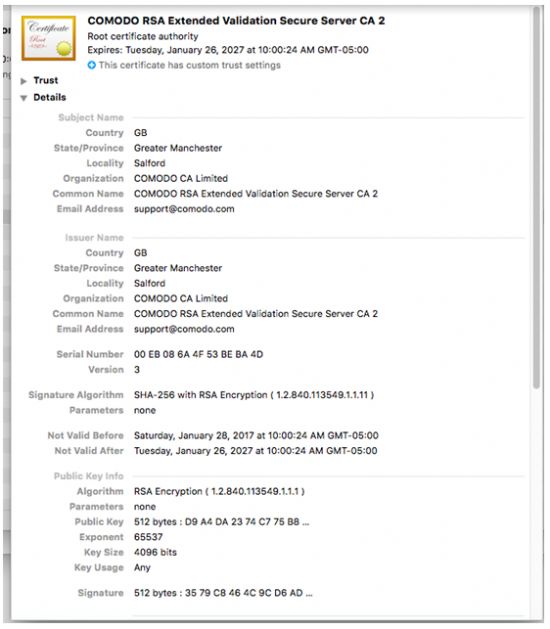

악성코드가 실행되면 맥OS 컴퓨터 사용자 시스템에 새로운 루트인증서를 설치하기 위해 관리자 권한을 취득하는 동작을 수행한다. 결과적으로 공격자가 컴퓨터와 인터넷의 모든 통신 내용까지 엿들을 수 있게 만든다. SSL인증서를 적용한 HTTPS 암호화통신 역시 마찬가지다.

보안솔루션업체 체크포인트의 맬웨어리서치팀은 지난 27일 공식 블로그를 통해 모든 맥OS 버전을 감염시키는 'DOK'라는 악성코드가 발견됐다고 밝혔다.

DOK는 맥OS 사용자를 노려 제작됐고 이메일 피싱 공격을 통해 유포됐다. 이메일은 세금환급 영수증 정보가 일치하지 않는다는 말로 수신자를 속여 그들의 맥 컴퓨터에 Dokument.zip이라는 압축 파일을 내려받도록 유도하는 내용이다. 파일 속에 악성코드가 숨어 있었다.

체크포인트 연구자들에 따르면 맥OS 내장 보안 기능인 '게이트키퍼(Gatekeeper)'는 이 과정의 유해성 탐지에 실패했다. 문제의 압축파일이 유효한(valid) 개발자 인증서를 사용해 2017년 4월 21일자로 서명돼 있었기 때문이다.

감염 과정은 이렇다. 일단 컴퓨터에 다운로드된 악성코드는 실행될 때 /Users/Shared/ 경로에 자신을 복제한다. 이 경로에서 셸 명령어로 모든 사용자에게 애플리케이션 실행 권한 부여, 5초 대기, 기존 다운로드 위치에서 자가 삭제, 새 경로에서 재실행 동작을 수행한다.

악성코드는 이후 사용자에게 파일을 실행했지만 패키지가 손상돼 열리지 않는다는 가짜 팝업 안내문을 띄운다. 그리고 맥OS 시작할 때 자동 실행되는 프로그램 목록인 '로그인항목(loginItem)'에 자신을 앱스토어(AppStore)라는 이름으로 등록한다.

이어 악성코드는 맥OS 업데이트 안내창을 크게 띄운다. 시스템에서 새로운 보안 이슈가 발견됐으니 그에 맞춰 업데이트하도록, 사용자에게 비밀번호를 입력하라고 안내한다. 이 악성코드는 시스템 지역 설정을 인식해 영어 또는 독일어로 안내 메시지를 표시한다.

감염된 기기 사용자는 이 가짜 안내창을 본 시점부터, 비밀번호를 입력해 악성코드 설치가 완료될 때까지 다른 어떤 창이나 기능에도 접근할 수 없다. 악성코드는 이렇게 탈취한 권한으로 brew라는 맥OS 패키지 관리자를 설치하고 토르(Tor)와 SOCAT이라는 툴을 추가 설치한다.

관련기사

- 한국 사드배치 보복성 중국발 사이버공격 거세지나2017.04.30

- 크롬의 '안전함'은 그런 뜻이 아니다2017.04.30

- “이런 문자 조심하세요“…사기대출 극성2017.04.30

- OS X, 이제 맥OS2017.04.30

이후 악성코드는 피해자 시스템의 네트워크 설정을 바꾼다. 외부로 나가는 모든 연결이 악성 서버에 있는 프록시 자동설정(PAC)파일로 구성되는 프록시 서버에 연결되게 만든다. 시스템에 가짜 루트인증서를 추가로 설치해 공격자가 모든 통신 내용을 가로챌 수 있게 만든다.

이렇게 감염 이후 각종 시스템 설정이 변조된 컴퓨터의 웹브라우저는, 프록시 설정에 따라 토르 네트워크에 존재하는 공격자의 웹페이지에 접속하게 된다. 공격자는 이를 통해 피해자가 웹서핑하는 동안 그 내용을 마음대로 들여다보며 중간자(MItM)공격을 할 수 있다.