악성코드 '미라이(Mirai)'를 동원한 분산서비스거부(DDoS) 공격이 기승을 부리고 있다. 비밀번호 설정을 바꾸지 않고 사용하는 인터넷 공유기나 네트워크 카메라 등 보안이 허술한 '사물인터넷(IoT) 기기'가 여기에 일조하는 상황이다. 미라이와 유사한 악성코드 확산 가능성이 고조됨에 따라 대규모 DDoS 공격의 위험도 커질 전망이다. 글로벌 DDoS 공격 대상 소재지 비중으로 한국이 3위를 차지하는만큼, 국내서도 이에 대비할 필요성이 높아질 것으로 보인다.

미라이는 악성코드를 포함한 DDoS 공격툴이다. 보안에 취약한 인터넷 공유기, 라우터, 디지털비디오레코더(DVR) 및 CCTV용 네트워크 카메라 등 소위 'IoT 장치'를 감염시킨다. 기기의 관리용 계정명과 비밀번호를 기본설정 그대로 사용하는 기기를 찾아다니며 감염과 확산을 거듭한다. 이에 감염된 장치들이 공격 대상에 과도한 트래픽을 유발해 정상 작동을 어렵게 만드는 DDoS 공격에 동원된다.

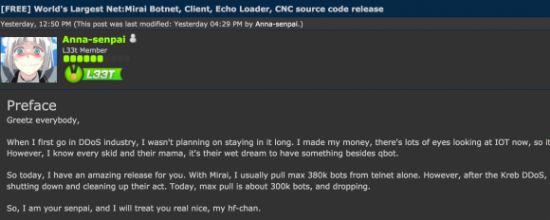

미라이의 소스코드는 온라인을 통해 유포됐다. 지난 9월 30일 영어권 해킹 커뮤니티 '핵포럼스(Hackforums)'를 통해서다. 해당 글을 올린 'Anna-senpai'라는 별칭을 쓰는 이용자는 글에서 자신이 미라이를 사용해 혼자 동원한 봇넷 규모가 38만대에 달하며, 첫 대규모 공격 후 인터넷사업자들이 관련 조치를 취하긴 했지만 여전히 30만대 규모를 동원할 수 있다고 주장했다.

이후 미국 지디넷은 최근 1개월 남짓 기간 확산된 악성코드 미라이로 만들어진 '봇넷(botnet, 네트워크로 연결된 기기 군집)'을 통한 DDoS 공격 사례를 잇따라 보도했다. 미라이 악성코드에 감염된 봇넷이 동원된 DDoS 공격의 목표와 잠재적 피해 규모는 보안 전문가의 개인 블로그, 미국 도메인네임시스템(DNS) 서비스업체 '딘(Dyn)', 서아프리카 한 나라의 네트워크 전체 등으로 점차 심각해지는 추세다.

■보안 전문가 블로그에 600Gbps 이상 트래픽 투하

미라이 봇넷이 동원된 대규모 DDoS는 유명 보안전문가 브라이언 크렙스의 블로그 '크렙스 온 시큐리티'를 처음 겨냥했다. 지난달말 소스코드 공개 직전이었다. 초당 600기가비트(Gbps) 이상의 규모로, 개인 사이트를 겨냥한 공격 치곤 컸다. 콘텐츠딜리버리네트워크(CDN) 전문업체 아카마이가 연례 DDoS 관련 보고서에서 '대형 공격(Mega attacks)'이라고 별도 집계하는 규모 100Gbps의 6배를 넘는 수준이었다.

[☞참조링크: Source code of Mirai botnet responsible for Krebs On Security DDoS released online]

[☞참조링크: DDoS attacks increase over 125 percent year over year]

공격은 크렙스 온 시큐리티 블로그에 엉터리 메일 가입 및 가짜 스카이프 통신 요청을 통해 SYN플로드, GET플로드, ACK플로드, POST플로드, GRE프로토콜 플로드를 유발했다. 결국 블로그 서비스가 일시 중단됐다. 블로그에 적용됐던 아카마이와 그 DDoS 예방팀 프롤렉식(Prolexic)은 해당 공격을 견딜 수 없었다. 복구된 블로그는 현재 구글의 실험적인 DDoS 방어 서비스 '프로젝트 실드'를 활용하고 있다.

크렙스는 해당 공격 피해를 수습한 뒤 10월초 게재한 글에서 익명의 소식통을 인용해 "미라이는 대규모 IoT 기반 DDoS 부대를 빠르게 동원하는 데 쓰이는 양대 맬웨어 패밀리 중 하나"라고 묘사했다. 나머지 맬웨어 패밀리 하나는 미라이처럼 IoT 기기의 기본 사용자이름(username)과 비밀번호를 통해 시스템을 감염시키고 비슷한 기능을 수행하는 '배시라이트(Bashlight)'라고 한다.

[☞참조링크: Source Code for IoT Botnet ‘Mirai’ Released]

크렙스는 감염된 IoT 기기를 미라이로부터 해방시키는 방법을 소개했다. 방법은 감염된 기기를 재부팅하기만 하면 된다는 간단한 것이었다. 이 맬웨어는 메모리에 자리잡기 때문이다. 다만 한 번 미라이에 감염된 기기는 재부팅해 메모리를 비우더라도 네트워크를 통해 다른 감염 기기로부터 몇 분 안에 다시 감염될 수 있다. 기본 지정된 관리자 비밀번호를 바꾸는 것만이 재감염을 막는 유일한 길이란 설명이다.

크렙스는 이어 "(아직 벌어진 일이 아니지만) 해킹된 IoT 기기가 인터넷의 네트워크 대역폭을 잡아먹는 현상에 따라 인터넷이 느려질 것이고, 곧 많은 인터넷 사용자가 그들의 회선사업자(ISP)에게 이에 대해 불평할 것이라 예상한다"면서 "긍정적으로 본다면, 이런 일이 벌어질 경우 보안에 취약한 시스템의 숫자를 줄이는 데 도움을 줄 수 있겠다"고 전망했다.

■ 미국 국토안보부, 시에라와이어리스 라우터에 IoT 악성코드 감염 경고

악성코드 미라이가 보안에 취약한 IoT 기기를 감염시키는 것으로 알려지긴 했지만, 특정 업체의 네트워크 장비를 손쉬운 숙주로 삼는다는 사실이 나중에 추가로 드러났다. 이 악성코드는 네트워크에 연결된 기기를 무작위로 감염시키는 게 아니라 보안 헛점이 파악된 기기를 탐색하는 방식으로도 작동할 수 있다는 의미였다.

미국 지디넷의 지난달 17일 보도에 따르면 미라이는 무선장비업체 시에라와이어리스(Sierra Wireless)의 무선 라우터 게이트웨이 '에어링크(AirLink)'를 감염시키는 것으로 파악됐다. 미국 국토안보부 산하 '산업제어시스템 침해사고대응팀(ICS-CERT)'이 시에라와이어리스의 장비 가운데 공장초기설정으로 온라인에 연결된 제품이 리눅스 기반 맬웨어에 취약성을 갖고 있다고 경고한 것이다.

[☞참조링크: Mirai DDoS botnet powers up, infects Sierra Wireless gateways]

미라이는 시에라와이어리스의 게이트웨이를 비롯한 IoT 기기를 감염시킨 이후 어떻게 작동할까. 이 악성코드는 기기 감염 후 추가로 보안에 취약한 기기를 탐색해, 봇넷의 명령제어(C&C)서버에 보고하기 전까지, 스스로 파일 형태를 삭제하고 장치의 메모리에 상주한다. 연결된 C&C서버가 향후 DDoS 공격 명령을 내릴 때 동원될 기기 군집이 스스로 불어날 수 있다는 얘기다.

잠재적으로 이런 위험에 노출된 장비로 시에라와이어리스의 LS300, GX400, GX/ES440, GX/ES450, RV50 등 게이트웨이 제품군이 언급됐다. 시에라와이어리스 측은 에어링크 제품 사용자들에게 기본 지정된 관리자용 비밀번호 설정을 변경하라고 경고했다. 다만 악성코드 미라이가 시에라와이어리스의 하드웨어 또는 소프트웨어 취약점이 아니라 기본 관리 설정을 방치한 기기에 접근하는 것이라고 덧붙였다.

■DNS업체 '딘' 겨냥한 공격에 트위터, 깃허브 등 서비스 피해…규모 1.2Tbps 이상(?)

미라이 봇넷이 동원된 DDoS 공격은 지난달 하순 재발했다. 이번엔 보안전문가의 개인 블로그 사이트가 아니라 미국의 도메인네임시스템(DNS) 서비스업체 '딘(Dyn)'을 겨냥했다. DNS 서비스는 일반 사용자들이 숫자로 이뤄진 IP주소 대신 도메인을 통해 웹에 연결될 수 있도록 해 주는 인터넷의 중추 인프라에 해당한다. 이를 겨냥한 DDoS가 발생하면서 주요 사이트가 먹통이 되는 현상이 발생했다.

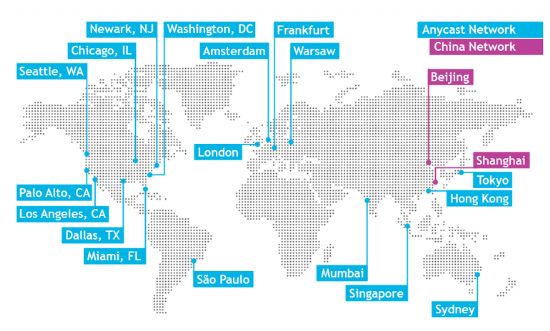

지난달 21일 일련의 미국 지디넷 보도에서 딘은 자사 매니지드 DNS 인프라를 겨냥한 대규모 DDoS 공격이 2차례 들어왔다고 밝혔다. 해당 공격이 기본적으로 미국 동부(US East) 서비스와 이 지역 소재의 매니지드 DNS 이용 고객들에게 영향을 미치고 있다고 설명했다. 공격 영향을 받은 고객사로 깃허브, 레딧, 스포티파이, 에어비앤비, 트위터 등 대규모 이용자층을 보유한 온라인 서비스가 언급됐다.

[☞참조링크: Dyn, a managed DNS service, hit with attack, popular sites see performance issues]

[☞참조링크: Amid major internet outages, downed websites have lessons to learn]

[☞참조링크: Dyn DDoS part 2: The hackers strike back]

스티브 그로브먼 인텔 보안부문 최고기술책임자(CTO)는 "DNS는 우리 모두가 의존하고 있는 인터넷 인프라 가운데 하나"라며 "어떤 공격자가 여러 웹사이트를 훼방하기 위한 수단을 찾을 때 DNS같은 서비스사업자 또는 다른 다중 인터넷 인프라 운영기술 제공자같은 곳 하나를 타격하는 것이 효과적일 수 있다"고 평했다.

딘의 제품담당 총괄부사장(EVP) 스콧 힐튼은 공격 피해를 수습한 뒤 지난달 26일 공식 블로그를 통해 사측이 받았던 DDoS 공격 관련 분석 결과를 게재했다. 그는 해당 공격이 감염된 엔드포인트 기기를 최대 10만대가량 동원한 미라이 봇넷에 기반한다는 결론을 제시했다. 다만 공격 트래픽 규모가 초당 1.2테라비트(Tbps)에 달한다는 일부 언론 보도 내용은 당장 사실로 확인하기 어렵다고 덧붙였다.

[☞참조링크: Dyn Analysis Summary Of Friday October 21 Attack]

■서아프리카 '라이베리아'에 500Gbps 규모 DDoS…"더 큰 공격 테스트일 수도"

최근엔 미라이 감염 기기를 동원한 분산서비스거부(DDoS) 공격으로 아프리카 지역 한 나라의 전체 인터넷이 마비될 뻔한 사건이 발생했다. 현지 인터넷 회선 인프라가 구조적으로 미라이 봇넷이 유발하는 플러딩 방식의 DDoS 공격에 취약한 특성을 갖고 있었기 때문이다. 잘 알려지지 않은 이번 공격이 향후 본격적인 인터넷 사용 지역을 공격하기 위한 '예행연습'일 수 있다는 관측이 제기됐다.

미국 지디넷은 지난 3일자 보도를 통해 지난주 서아프리카 해안에 자리한 나라 '라이베리아(Liberia)'를 겨냥한 DDoS 공격이 발생했고, 이 공격에 '봇넷14(Botnet 14)'이라 불리는 미라이 악성코드 기반 봇넷이 동원됐다고 전했다. 해당 공격 규모는 라이베리아 전체 인터넷 환경을 거의 마비시킬만큼 대규모였으나, 아카마이같은 글로벌 CDN업체가 못 알아차릴만큼 공격 여부조차 잘 알려지지 않았다고 지적했다.

[☞참조링크: Mirai botnet attackers are trying to knock an entire country offline]

보도에서 봇넷14는 10월 하순 라이베리아의 인터넷 해저케이블 공동소유기업 2곳이 할당받은 IP주소를 간헐적으로 공격했다. 앞서 공격을 받았던 DNS서비스업체 딘은 아카마이가 해당 기간 그 지역에서 이상 징후를 파악하지 못했다고 전했다. 그러나 네트워크서비스업체 레벨3커뮤니케이션스의 데일 드류 최고보안책임자(CSO)는 "라이베리아 통신업체를 겨냥한 미라이 봇넷 기반 공격이 있었다"고 말했다.

라이베리아가 이번 공격에 취약했던 이유는 이렇게 요약된다. 라이베리아는 공식통계상 인터넷 보급률이 6%에 그친다. 과거 현지인들이 쓰는 인터넷 접속은 대부분 위성통신에 의존했다. 지난 2011년 아프리카 해안지역과 유럽을 잇는 해저케이블 'ACE'가 구축되면서 여건이 개선됐다. 이 회선이 지원하는 용량은 5.1Tbps인데, 라이베리아를 비롯한 서아프리카 해안 지역 나라들이 이를 나눠 쓰고 있다.

라이베리아를 겨냥한 DDoS 공격을 관측한 보안 연구자 케빈 보몬트(Kevin Beaumont)가 해당 공격에서 미라이 봇넷의 움직임을 파악했다. 그에 따르면 공격 규모는 500Gbps를 웃돌았다. 앞서 보안 전문가의 블로그나 DNS서비스업체 딘을 겨냥한 공격에 비하면 상대적으로 덜하지만, 여전히 대규모로 분류될만한 수준이다. 보몬트는 딘을 공격한 주동자가 이번 공격도 수행한 것으로 보인다고 추정했다.

어째서 인터넷이 발달한 다른 나라를 놔두고 굳이 보급률이 저조한 서아프리카 해안 지역에 자리한 라이베리아가 목표였을지는 불분명하다. 다만 미국 지디넷 측에 익명을 요구한 보안 연구자는 "잘 알려지지 않은 나라를 상대로 한 공격이, 미라이 봇넷처럼 더 큰 공격에 쓸 수 있는 사이버 무기를 테스트하기에 '최적 장소'이기 때문일 수 있다"고 언급했다. 보몬트 역시 이 공격은 테스트 성격을 띤다고 평했다.

■미라이 이어 다른 IoT 악성코드 봇넷 피해도 증가 경고

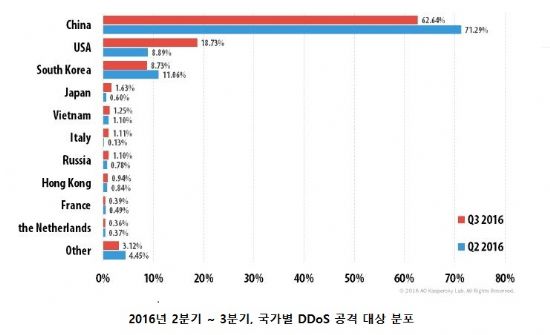

미라이와 유사한 IoT 악성코드 기반 봇넷이 대규모 DDoS에 동원될 가능성이 고조될 전망이다. 러시아 보안업체 카스퍼스키는 지난달말 공개한 3분기 'DDoS 인텔리전스 보고서'에서 이를 예고했다.

카스퍼스키 보고서에 따르면 2016년 3분기중 봇넷을 사용한 DDoS 공격 표적에 든 나라는 67곳이었다. 중국 소재 목표가 전체 공격의 62.6%를 차지해 비중 1위를 차지했다. 미국은 18.7%를 차지해 2위로 기록됐다. 한국이 8.7%를 차지해 3위에 꼽혔다. 한국은 지난해 같은분기에도 3위였다.

[☞참조링크: Kaspersky DDOS intelligence report for Q3 2016]

[☞관련기사: 글로벌 DDoS 공격 대상서 한국 3위]

카스퍼스키 측은 이번 분기 처음으로 봇넷 DDoS 공격 상위 10개국에 서부 유럽 3개국(이탈리아, 프랑스, 독일)가 포함됐다고 지적했다. 또 리눅스 기반 DDoS 봇 공격 비율이 계속 증가해 연중 최고치인 79%를 기록했는데 그 원인은 리눅스 기반 IoT 기기 증가이며, '미라이' 소스코드 공개 이후 이런 경향이 두드러질 것이라고 내다봤다.

이달초에는 미라이와 비슷한 특성을 보이는 또다른 IoT 기기용 악성코드가 만들어지고 있는 것으로 파악됐다. 이는 악성코드에 감염된 IoT 기기 봇넷을 동원한 대규모 DDoS 공격이 향후 잦아들기보다는 좀 더 격화할 위험을 예상케 한다.

미국 지디넷은 지난 1일 사이버공격자 그룹이 미라이 봇넷의 뒤를 이을 새로운 맬웨어를 만들어 풀었다고 보도했다. 이 맬웨어는 보안 연구자들이 악성코드 분석 전문 블로그 '맬웨어머스트다이'에 게재한 글에서 '리눅스/IRC텔넷(Linux/IRCTelnet)'이라는 명칭으로 소개됐다. 그 특성이 라우터, 스마트조명, VCR, 감시카메라 등 IoT 기기의 취약점을 파고들어 작동한다는 점에서 미라이와 유사성이 있었다.

[☞참조링크: Hackers release new malware into the wild for Mirai botnet successor]

관련기사

- 우분투, '안전한 IoT' 해법될까2016.11.08

- 디도스 공격에 美인터넷 2시간 먹통2016.11.08

- 디도스를 부르는 공유기 계정-암호는?2016.11.08

- 아카마이 “2분기 디도스 공격 4천900건 이상”2016.11.08

리눅스/IRC텔넷은 텔넷 프로토콜을 사용하는 IoT 기기를 겨냥해 설계됐다. 기기에 기본 설정된 사용자명과 비밀번호를 사용해 대상 기기를 감염시키는 것 외의 기능도 갖췄다. 명령제어센터 역할을 하는 IRC서버를 통해 전달된 명령어를 통해 알려진 리눅스 기반 IoT 기기의 관리자 계정 정보를 무작위 대입하는 방식으로 다른 감염 후보를 찾아다니기도 한다.

리눅스/IRC텔넷 악성코드에 포함된 스크립트를 보면 그 제작자는 이탈리아 출신일 가능성이 있다. IPv4와 IPv6 프로토콜 네트워크를 모두 활용할 수 있다. 악성코드 자체는 에이드라(Aidra) 봇넷 소스코드에 기반한다. 에이드라는 DDoS 공격에 임베디드시스템을 비롯한 인터넷 연결 기기를 감염시켜 동원했던 걸로 알려진 바 있다.