지난해 소니픽쳐스를 해킹해 전산망을 마비시켰던 해킹그룹이 2013년 국내 3.20 사이버테러 때 활동했던 해킹그룹과 동일하다는 분석결과가 나왔다.

최근 보안분석 회사인 노베타 주도로 시만텍, 카스퍼스키랩, 트렌드마이크로, 바이러스볼트 등에 소속된 보안분석가들이 참여해 '오퍼레이션 블록버스터'라는 이름으로 소니픽처스 해킹 건을 조사한 결과, 이같이 밝혀진 것으로 나타났다.

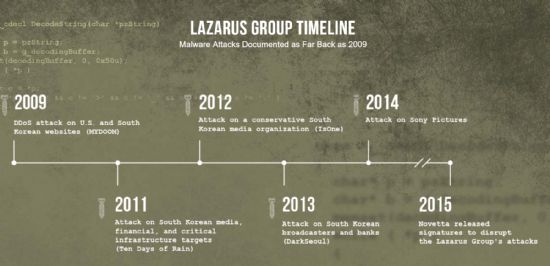

이들이 내놓은 보고서에는 '나자로 그룹(Lazarus Group)'이라고 명명된 해킹 그룹이 2009년 국내에서 벌어진 분산서비스거부(DDoS) 공격에서 부터 2011년, 2012년 에 이어 2013년 '다크서울'로 알려진 3.20 사이버테러, 2014년 소니픽쳐스 해킹 등에 관여한 것으로 보고 있다.

이들은 소니픽쳐스 해킹에 악용된 악성코드인 일명 '데스토버(Destover)'와 과거에 활동 이력이 있었는지를 역추적했다. 그 결과 국내 금융, 방송국, 제조사, 군을 대상으로 한 사이버스파이, 사이버테러 등에 악용돼 왔다고 밝혔다.

보고서에 따르면 공격에 악용된 45개 악성코드 샘플을 분석한 결과, 공격자들이 악성코드 개발에 썼던 일부 코드가 다른 악성코드 개발에 재사용됐다는 점을 파악했다.

또한 서로 다른 공격에 대한 공격자들의 작업방식 간에도 유사점이 있다는 것을 확인했다. 보안분석가들은 다른 악성코드를 설치하는 역할을 하는 '드로퍼(Dropper)' 악성코드가 암호로 보호된 ZIP 압축파일에 저장된다고 설명했다. 흥미로운 점은 이 압축파일에 걸려있는 암호가 여러 공격에 사용된 파일과 같은 암호를 쓰고 있었다는 사실이다.

이에 더해, 공격자들이 감염된 시스템에서 자신들의 흔적을 지우기 위해 사용한 특수한 방법과 백신 탐지를 피하기 위해 쓴 기법 등이 거의 같다는 점도 동일 해커그룹 소행이라는 증거로 제시됐다.

관련기사

- 사이버테러 변종 악성코드, 유럽서 출몰2016.02.25

- 파이어아이 "소니 해킹 배후는 북한"...왜?2016.02.25

- 소니픽쳐스, 해킹 수습에만 1천500만弗 써2016.02.25

- 소니 해킹 후폭풍…새로 밝혀진 비밀 9가지2016.02.25

또 다른 공통점 중 하나는 여러 공격에 제작된 악성코드들이 모두 거의 같은 대한민국 표준 시간대(GMT+8~GMT+9) 사이에 제작됐다는 점이다.

이밖에도 사용자 PC를 1차로 감염시키는 원격제어툴(RATS), 추가 악성프로그램을 설치하는 인스톨러(Installers)와 흔적을 지우는 언인스톨러(Uninstallers), 다른 PC나 네트워크까지 악성코드를 전파하는 스프레더(Spreaders), 악성 기능을 활성화하는 로더(Loaders), 하드디스크 파괴(Hard drive wipers), DDoS공격 등 기능이 공통적으로 내장 돼 있었다고 보고서는 밝혔다.