그동안 뜬구름만 잡는 것 같았던 국내 사물인터넷(IoT) 보안시장에 하드웨어와 운영체제(OS) 자체에 보안기능을 탑재하고, 이를 위해 오픈소스 기반 표준 암호화 기술을 적용한 개방형 보안플랫폼이 나왔다. 실체가 부족한 IoT 보안 시장에서 의미있는 비즈니스 모델이 될 수 있을지 주목된다.

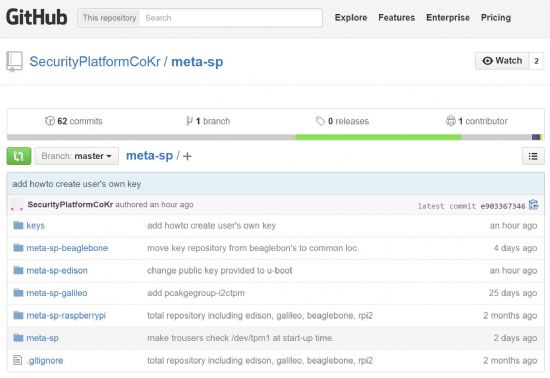

18일 IoT 보안 스타트업인 시큐리티플랫폼은 이러한 기술에 대한 상세내역을 오픈소스 커뮤니티인 깃허브를 통해 공개했다. 여기에는 IoT 기기 개발자가 직접 개발용 보드인 인텔 에디슨/갈릴레오, 라즈베리파이, 비글본블랙 등에 별도 수정없이 바로 사용가능한 보안OS 이미지와 수정가능한 소스코드가 담겼다. 시큐리티플랫폼이 제시하는 IoT 보안솔루션은 보안기능을 담당하는 전용칩과 OS가 실행되는 단계에서부터 시큐어부팅을 적용하는 방식으로 해킹위협에 대응할 수 있게 했다.

이를 위한 도구로 사용되는 것이 '트러스티드플랫폼모듈(TPM)'이라고 불리는 국제표준(ISO/IEC 11889) 기반 보안전용칩과 IoT기기를 구동하는 임베디드OS의 위변조를 방지해 무결성을 보장하는 시큐어부팅이라는 기술이다. TPM은 마이크로소프트, 인텔 등이 참여하는 트러스티드컴퓨팅그룹(TCG)에서 만든 표준기술로 소프트웨어 기반 보안기술의 한계를 극복하기 위해 등장했다.

두 가지 기술은 기본적으로 삼성전자 녹스(Knox)와 애플 iOS에 적용된 보안기술과 거의 유사한 환경을 IoT기기에서도 구현할 수 있도록 돕는다. 녹스는 반도체설계회사 ARM이 제공하는 트러스트존을, iOS에서는 자체 구축한 하드웨어 암호모듈을 갖고 있기 때문이다.

시큐어부팅을 위해 사용되는 시큐어OS는 IoT기기 부팅에서부터 애플리케이션 실행에 이르기까지 일련의 과정에서 악성코드가 들어와 위변조가 이뤄지지 않도록 무결성을 보장하는 기능을 담당한다. 시큐어부팅 과정에서 UEFI, OS로더, 커널, 시스템드라이버, 시스템파일 등을 각각 암호화한 고유의 해시값을 TPM에 저장한다. 그 뒤 IoT기기를 부팅하거나 새로운 실행명령이 내려질때마다 내부 소스코드에 대한 고유 해시값을 TPM에 저장한 해시값과 대조해 위변조 여부를 확인한다.

TPM에는 해시값 외에도 기기에 유일하게 부여된 '고유ID'를 별도 암호화 연산을 거쳐 생성한 뒤 이를 내부에 저장해 외부로는 빠져나갈 수 없게 한다. 개인키를 저장하는 일종의 HSM과 같은 역할을 하는 것이다. 키값이 외부로 노출되면 해킹에 악용될 가능성이 높다.

황수익 시큐리티플랫폼 대표에 따르면 이 회사는 시큐어부팅을 구현하기 위해 직접 임베디드리눅스에 보안기능을 얹어져 자체 보안OS를 개발했다.

핵심은 부팅 단계에서부터 IoT 기기 내부에서 위변조된 내역이 있는지를 검토해 본다는 것이다. 이를 통해 외부 해킹을 아예 차단할 수 있게 하겠다는 설명이다.

관련기사

- 미래부, IoT 보안 7대 원칙 발표2015.09.18

- 갈 길 먼 IoT 보안, 시작은 M2M부터2015.09.18

- IoT 시대, 클라우드 기반 보안 힘실려2015.09.18

- 내년 정부 보안키워드 'IoT 실증 사업' 어떻게?2015.09.18

김경모 시큐리티플랫폼 이사는 "IoT는 보안이 필수지만 모든 개발자가 보안을 이해하기는 어렵다"며 "안전한 하드웨어와 운영체제(OS)가 제공되면 보안에 대한 부담없이 IoT 기기의 경쟁력을 높이는데 기술력을 집중할 수 있을 것"이라고 밝혔다. 이 회사는 앞으로 IoT용 센서 등에 사용되는 RTOS와 같은 초경량 OS는 물론 국산 하드웨어플랫폼이나 보안전용 프로세서서에 대해 우선적으로 적용한 뒤 지원 플랫폼을 확대해 나간다는 계획이다.

이 과정에서 TPM은 해시값을 저장하는 용도 외에도 공개키기반구조(PKI)를 사용하기 위한 암호화 연산을 수행하고, 외부로 노출되면 안 되는 개인키를 이 칩 안에 저장하는데 사용된다.