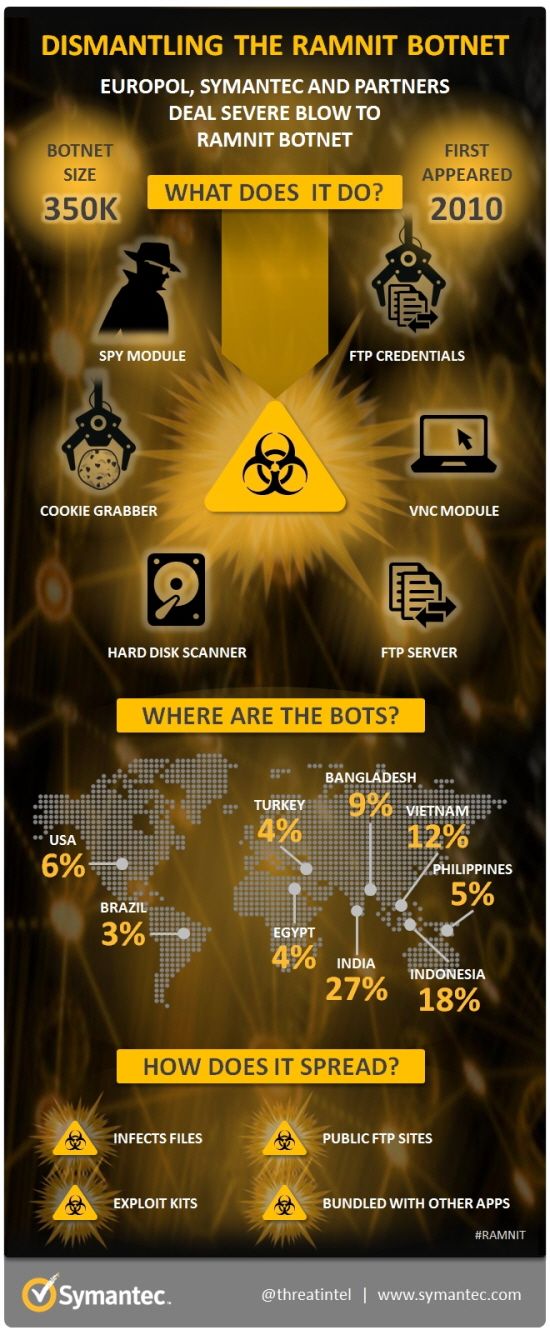

시만텍 등 민간기업과 유럽연합 산하 범죄대책기구인 유로폴이 수사공조를 통해 5년 간 총 320만대 이상 PC를 감염시켰던 악명높은 악성코드 '램니트(W32.Ramnit.B)'를 유포한 사이버범죄조직을 검거했다.

2일 시만텍에 따르면 램니트는 2010년 처음 발견됐으며, 2011년 5월 유출된 금융정보탈취용 악성코드인 '제우스 트로이목마(Trojan.Zbot)'의 소스코드를 악용해 공격 역량을 강화했다.

현재까지도 감염 상태에 있는 PC가 35만대에 이를 정도로 오랫동안 악명을 떨쳤던 것으로 전해진다. 램니트는 공격적인 자가전파 기술을 통해 급속히 확산되면서 금융정보는 물론 비밀번호, 쿠키, 개인 파일을 수집해왔다.

램니트는 PC를 감염시킨 후 다양한 공격기법을 악용한다. 로컬 하드디스크와 이동식 드라이브에서 EXE, DLL, HTM, HTML 파일을 자신의 복사본으로 감염시키는 것이 특징이다. 공격자는 램니트를 활용해 피해자의 웹브라우징 세션을 감시하고, 금융정보를 가로챌 뿐 아니라 웹사이트 쿠키를 탈취해 피해자를 사칭하며 하드디스크에서 파일을 빼내는 수법을 쓰기도 했다. 피해자 PC에 원격으로 접속해 정보를 몰래 빼내거나 악성코드를 추가로 다운로드하도록 유도하기도 했다.

이 악성코드는 크게 6가지 표준모듈을 통해 피해자 PC를 공격해 온 것으로 나타났다.

먼저 '스파이 모듈(Spy module)'은 램니트의 가장 강력한 기능 중 하나로 피해자의 웹브라우징을 감시해 온라인 뱅킹 사이트 등 특정 웹페이지 접속을 탐지한다. 그 뒤 피해자의 웹브라우저를 조작해 신용카드 세부 사항과 같은 추가 정보를 요구하도록 은행 웹사이트를 사칭하며 정보를 유출한 뒤 사기 수법으로 활용한다. 국내서 발생하고 있는 파밍 사기와 유사한 방식이다.

'쿠키 그래버(Cookie grabber)'는 피해자의 웹브라우저에서 세션 쿠키를 빼내 공격자에게 전송한다. 공격자는 이 쿠키를 악용해 웹사이트에서 본인 인증을 하고 피해자를 사칭할 수 있어 온라인 뱅킹 세션을 가로챌 수 있다.

'드라이브 스캐너(Drive scanner)'는 PC의 하드드라이브를 스캔해 파일을 빼낸다. 비밀번호와 같은 민감한 정보를 포함한 특정 폴더를 찾을 수 있도록 설정한다.

'익명의 FTP 서버'는 공격자가 감염 PC에 원격으로 접속, 파일 시스템을 살펴볼 수 있게 한다. 파일의 업로드, 다운로드, 삭제가 가능하며 명령어를 실행할 수 있다.

이밖에 'VNC 모듈'은 피해자 PC에 원격으로 접속할 수 있는 다른 방법을 제공하며, FTP 그래버는 공격자가 다수의 FTP 클라이언트에 대한 로그인 정보를 수집할 수 있게 한다.

5년 동안이나 이 악성코드가 활개를 쳤던 이유는 감염된 PC에서 쉽게 제거하지 못하도록 다양한 회피수법을 써왔기 때문이다.

침투와 동시에 스스로를 복사해 감염된 PC의 메모리 및 하드디스크에 설치하고, 메모리에 설치된 복사본은 하드디스크를 감시해 만약 하드디스크에 설치된 복사본이 삭제되거나 격리되면 다른 복사본을 하드디스크에 설치해 감염상태를 유지시킨다.

공격자가 악용하는 램니트 컨트롤러는 공격을 위해 좀비PC로 이뤄진 네트워크인 '봇넷(botnet)'을 구축하는데 그치지 않고 이를 활용하며 진화해온 것으로 추정된다.

램니트 초기 버전은 파일을 통한 감염을 통해 확산됐으며, 최근에는 고도의 다양한 기술과 전략을 통해 PC를 감염시킨다. 예를 들어 감염 웹사이트와 소셜 미디어 페이지에서 공격키트를 호스팅 하거나 FTP 서버를 통해 램니트를 배포하는 경우도 있다. 또한 신뢰도가 낮은 소스에서 제공하는 소프트웨어 번들을 설치하는 과정에서 원치 않는 애플리케이션을 통해 자신도 모르게 이 악성코드에 감염될 가능성도 있다.

램니트는 전 세계 대부분의 국가에서 감염 사실이 확인되고 있으며, 인도, 인도네시아, 베트남, 방글라데시, 미국, 필리핀 등이 심각한 피해를 입은 것으로 조사됐다.

관련기사

- SKT-시만텍 제휴, 클라우드 보안 탄력받나2015.03.02

- SKT-시만텍, 차세대 보안서비스 공동 개발2015.03.02

- 시만텍 정보관리부문, '베리타스'로 독립2015.03.02

- 시만텍 "소니픽쳐스 해킹에 3.20과 동일 서버 발견"2015.03.02

시만텍은 자체 조사 결과 지난해 11월 기준으로 일 평균 약 6천700건의 새로운 램니트 봇넷 감염을 차단했다. 이는 지난해 5월 일 평균 약 8천건에 비해 감소한 수치지만 램니트로 구성된 봇넷이 여전히 구동하고 있다는 점을 보여준다.

보다 상세한 기술분석문서는 시만텍 홈페이지를 참고하면 된다.