'원전반대그룹'이 예고한 것과 달리 크리스마스를 겨냥한 월성, 고리 원전에 대한 2차 공격은 이뤄지지 않았다.

그러나 공격자들이 내부 시스템을 겨냥해 마스터부트레코드(MBR) 파괴기능을 시도했다는 정황이 밝혀진 만큼 이전부터 수차례에 걸쳐 정보유출을 시도해왔고, 외부 커뮤니티 뿐만 아니라 한국수력원자력(한수원) 내부망 혹은 임직원들의 PC를 통해 전방위로 각종 정보들이 유출됐을 것이란 의견까지 나오는 등 사건을 둘러싼 파장은 점점 커지는 양상이다.

국내 보안전문가들이 분석한 내용에 따르면 한수원내에 있는 한글 문서 파일의 취약점을 악용한 공격시도는 늦어도 6월부터 시작된 것으로 추정된다. 지금까지 국내에서 일어난 사이버공격의 전례로 비춰 MBR파괴는 모든 정보유출이 끝난 뒤 마지막 시점에 이뤄진다는 점에서 그전부터 많은 정보가 실제 유출됐을 것으로 보인다.조사 결과 이번 한수원 해킹에서 공격자가 사용한 PC계정은 assembly, mnduser, John, mnd 등의 이름을 사용하고 있는 것으로 확인됐다. 여기서 특히 'John'은 국가기반시설, 군 및 정부 관계자들을 노리는 지능형 공격에 자주 악용되는 이름 중 하나다. 트위터, 페이스북 등에 한국수력원자력 해킹정보를 올렸다고 주장한 인물 역시 'john_kdfifj1029', 'Jenia John'이라는 이름을 썼다.

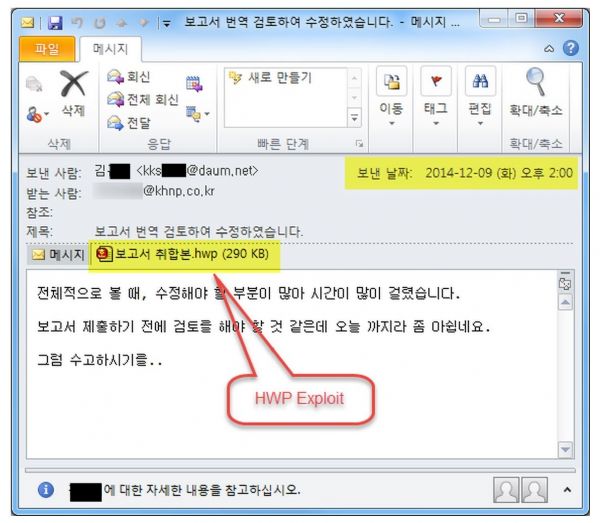

9일에 이미 MBR 파괴 기능을 가진 악성코드가 한수원 내부 시스템을 감염시켰을 수 있다는 의혹에 대해 한수원 측은 9일 월성원전 직원 이메일에 악성코드가 유입된 사실을 최초 확인해 안랩에 신고해 백신을 확보, 악성코드를 차단했으며, 산업통상자원부 사이버안전센터에 신고했다고 해명했다.

문제는 공격자들이 9일 MBR 파괴 기능을 수행하기 이전 시점부터 정보를 유출시켰을 가능성이 크다는 점이다. 한수원 해킹과 관련 공격자가 공개한 정보들이 외부에서는 쉽게 구할 수 없는 것들이라는 점도 의혹을 키운다.

25일 개인정보범죄 정부합동수사단이 발표한 내용에 따르면 공격자는 9일 한수원 퇴직자들의 이메일을 도용해 300여개 hwp 파일을 재직자들의 이메일에 발송한 것으로 확인됐다.

관련기사

- 한수원 해킹범…中선양 IP로 200회 이상 접속2014.12.26

- 한수원 해킹 단체, 5번째 정보 공개2014.12.26

- 한수원 해킹 살펴보니…유사 공격에 또 당해2014.12.26

- 정부 "원전 해킹 피해 無…경계태세는 강화"2014.12.26

익명을 요구한 보안전문가는 이전에 유출된 한수원 임직원 개인정보 목록에는 대표부터 모든 임직원들의 전화번호, 이메일 등이 기록돼 있었던 만큼 이를 악용했을 가능성이 높다고 설명했다.

이와 관련 최상명 하우리 차세대보안연구센터장은 퇴직자 명의로 이메일을 보내 악성코드를 감염시킨 것이라면 이미 퇴직자들에게도 악성코드를 뿌려서 원전 관련 문서들을 절취한 뒤 해당 문서에 다시 악성코드를 심어서 발송했을 것으로 추정된다는 의견을 밝혔다.