한국수력원자력을 해킹했다고 주장하는 해킹범이 중국 라오닝성 선양 지역의 IP를 사용해 200여 차례 이상 정보를 공개한 트위터, 패스트빈 등에 접속했던 것으로 확인됐다. 중국 소재 IP가 악용된 것은 맞지만 아직 배후에 누가 있는지, 범인이 누군지 특정하기는 어려운 상황이다.

24일 개인정보범죄 합동수사단은 범인으로 추정되는 해킹범이 지난 15일부터 중국 선양 소재 20개~30개 IP를 사용해 국내 가상사설망(VPN) 서비스 업체 3곳을 거쳐 트위터, 패스트빈 등에 200여회 이상 접속한 사실을 확인했다고 밝혔다. 현재 합동수사단은 해킹범 추적을 위해 중국 공안에 수사협조를 요청한 상태다.

합동수사단 측은 수사 초기 단계라 북한과 관련성은 확인되지 않았다며 지금은 범인 추적에 수사력을 집중하고 있다고 밝혔다.

합동수사단에 따르면 해킹범은 국내 VPN 서비스를 활용하기 위해 타인 명의 ID와 계좌를 악용해 결제를 시도한 것으로 나타났다.

관련기사

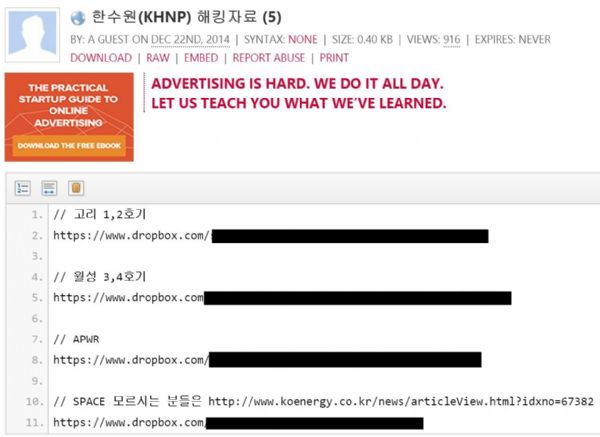

- 한수원 해킹 단체, 5번째 정보 공개2014.12.24

- 한수원 해킹 살펴보니…유사 공격에 또 당해2014.12.24

- 정부 "원전 해킹 피해 無…경계태세는 강화"2014.12.24

- 한수원 해킹 시도 'Who Am I' 누구?2014.12.24

VPN을 통해 인터넷에 접속하게 되면 정확한 IP 소재지를 파악하기 힘들어 수사기관 입장에서는 누가 공격을 시도했는지 확인하기 어렵다. 현재 중국 소재 IP가 로그인에 악용됐으나 이 역시 또 다른 경로를 거쳤을 가능성도 높다.

문제는 해킹범이 이미 2년 전부터 VPN 서비스를 쓰고 있었다는 점이다. 유료서비스라는 점을 고려하면 해킹범은 최소 2년전부터 공격을 준비해왔을 가능성도 배제할 수 없는 상황이다.