외부에서 온 이메일 뿐만 아니라 사내에서 주고 받은 업무용 이메일 마저도 해컹의 공격 위협에 노출됐다.

안랩(대표 김홍선)은 최근 업무 문서로 위장한 악성코드가 사내 이메일로 유포된 사례가 발견됐다고 30일 밝혔다.

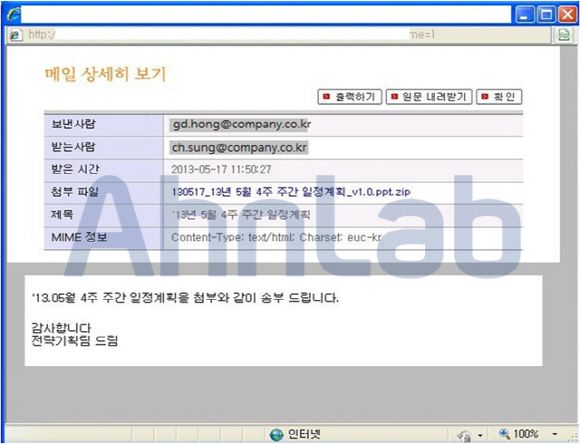

공격자는 악성코드로 감염시킨 기업체 직원 PC의 메일 주소록을 참고해 실제 직원의 계정으로 사내망 내부 메일을 발송한다. 내부 이메일은 '사업부 주간업무계획' 등 회사 업무로 부서 간에 충분히 주고 받을 수 있는 제목과 내용으로 돼있다. 따라서 수신자는 악성 파일이 첨부된 메일을 업무 상 내용으로 믿고 여는 확률이 높아진다.

일단 이메일을 수신한 사용자가 메일에 첨부된 파일을 실행하면 악성코드에 감염되고, 감염된 PC에 저장된 메일 주소로 악성 파일이 첨부된 메일이 또다시 발송된다.

관련기사

- 美 정부 "이란이 전력회사 해킹할 수도..."2013.05.30

- 보스턴 테러 소식 위장 해킹, APT에 웜까지2013.05.30

- 보스턴 테러 이메일 무심코 열었다가는...2013.05.30

- APT 라이프사이클로 본 전산망 마비2013.05.30

이와 함께 감염된 사용자의 키보드 입력 값을 저장하고 특정 서버와 접속을 시도한다. 따라서 탈취된 메일 아이디와 패스워드 등의 개인정보가 공격자 서버로 전송될 경우 2차 피해가 발생할 가능성이 있다.

이호웅 안랩 시큐리티대응센터장은 악성코드는 사용자가 의심을 하지 않도록 사내 업무 문서로 위장했고, 사내 메일을 이용해 전파된다며 평소에 익숙한 제목의 업무용 이메일이라도 유의해서 열어봐야 한다고 밝혔다.