최근 성행하고 있는 스마트폰을 통한 금융정보유출된 정황을 실제로 보여주는 동영상이 공개됐다. 국내 한 보안분석팀은 악성코드에 감염된 스마트폰으로부터 공인인증서와 감염시간 전화번호, 메모장 파일 등의 파일이 저장된 미국과 태국 소재 서버에 직접 접속해 관련 내용을 확인했다.

16일 국내 보안분석팀인 '레드어럴트(Red Alert)'팀의 분석보고서 및 동영상에 따르면 실제 사용자들의 데이터는 미국 로스엔젤레스 소재 서버에, 감염된 스마트폰 번호들은 태국에 위치한 서버에 저장돼 있었다.

레드어럴트 팀은 안드로이드 기반 스마트폰에서 공인인증서, 사진, 메모 등이 유출된 곳을 역추적한 결과를 이 같이 밝혔다.

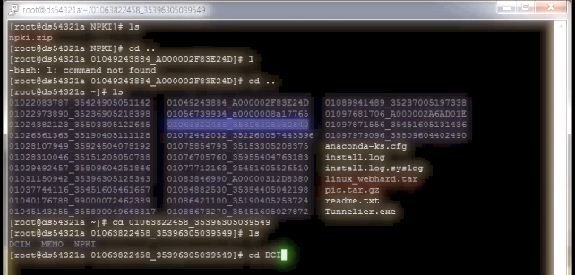

탈취된 파일은 해커가 운영하는 서버에 일목요연하게 정리돼 있었다. 스마트폰 전화번호와 국제모바일기기 식별코드(IMEI) 정보를 등이 폴더 형태로 저장돼있으며, 하부 폴더에는 감염된 기기의 사진, 메모, 공인인증서를 저장한 별도의 폴더들을 두고 있다.

해커는 무료쿠폰 등을 위장한 문자메시지를 통해 악성 애플리케이션(앱) 설치를 유도한 뒤 현재 스마트폰 번호와 시간을 조사해 'http://110.**.***.**/BBB.php'로 전송한다. 그 뒤 감염된 스마트폰에서 와이파이를 활성화 시켜 시큐어 쉘(SSH)을 이용해 공격자의 시스템에 접속하도록 유도한다. 그 다음으로 공인인증서가 저장된 NPKI폴더 내용과 메모 등을 압축해서 공격자의 서버로 전송한다.

감염자의 스마트폰은 완전히 장악돼 15**-****와 같이 주로 소액결제인증 문자 등에 사용되는 전화번호로부터의 전화수신이 차단된다. 이외에 전화번호를 차단하기 위해 한국주택금융공사(1688-8114), 한국정책금융공사(1644-4100) 등으로부터 송신되는 정보를 차단하는 한편 문자메시지를 공격자의 'http://110.**.***.**/AAA.php'로 전송한다.

관련기사

- 스마트폰 공인인증서 탈취앱 등장2013.03.16

- 안랩, 소액결제 악성코드 '체스트' 변종 급증2013.03.16

- 공인인증서 해킹이 위험한 진짜 이유2013.03.16

- 공인인증서 무더기 유출...금융권 '비상'2013.03.16

레드어럴트 팀은 안드로이드 스마트폰 내에 애플리케이션 관리 항목에서 'SmsProtect'라는 앱이 설치돼 있을시 이를 제거해야 한다고 당부했다.

자세한 동영상 내용은 https://www.facebook.com/video/embed?video_id=443634565713601에서 확인할 수 있다.