전 세계적으로 가장 널리 사용되고 있는 홈페이지 구축용 소프트웨어(SW) 워드프레스로 만든 사이트의 내부 정보를 알아 낼 수 있는 보안취약점이 공개됐다.

이 SW는 CNN, 허핑턴포스트, 뉴욕타임스, 월스트리트저널 외에 IT사이트 테크크런치, 매셔블 등이 사용하고 있다. 우리나라의 경우 서울시도 포함된다. 서울시는 올해 초 홈페이지를 이 방식으로 구축했다. 워드프레스를 사용해 구축된 콘텐츠관리시스템(CMS) 등도 모두 잠재적으로 보안위협에 노출될 수 있다.

27일(현지시간) 더레지스터는 워드프레스의 추가기능인 'W3토털캐시' 플러그인에서 이 같은 문제가 발견됐다고 보도했다.

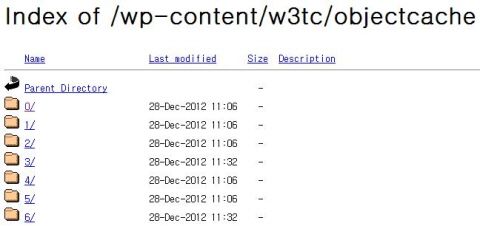

W3토털캐시는 워드프레스를 통해 만든 사이트에 더 빠르게 접속하고, 콘텐츠를 이용할 수 있게 돕는 플러그인 중 하나다. 이 기능을 워드프레스에 추가하면 캐시로 디렉토리 리스트를 서버 상에 저장해 사이트 접속 속도를 높이고, 콘텐츠를 보다 빠르게 볼 수 있도록 한다.

문제는 이렇게 저장된 디렉토리 리스트가 구글의 단순 키워드 검색만으로도 노출된다는 점이다. 이를 이용하면 해커가 해당 사이트에 대한 관리자 권한의 디렉토리들을 검색해 그 안에 들어있는 정보를 탈취할 수 있다.처음으로 이 같은 취약점을 블로그에 공개한 보안전문가 제이슨 도넨필드는 데이터베이스의 캐시 키값을 다운로드 하면 비밀번호의 해시값을 알아내 결국 사이트 내부 정보를 알아낼 수 있다고 밝혔다.

그는 구글 검색 기능을 활용해 'inurl:wp-content/w3tc'을 검색창에 입력하면 W3토털캐시를 사용하는 사이트의 관리자 페이지에 접속할 수 있다고 설명했다.

관련기사

- MS 자체백신, 제로데이 취약점 탐지율 64% 불과2012.12.28

- 삼성·델 프린터서 보안취약점 발견돼2012.12.28

- MS, 윈도8 취약점 첫 공식경고2012.12.28

- 로이터 해킹, 구버전 '워드프레스' 탓?2012.12.28

특히 도넨필드는 사이트 관리자가 디렉토리 리스트를 웹에서 내리더라도 캐시파일은 여전히 공개적으로 다운로드 할 수 있으며, 키 값이나 데이터베이스 캐시 아이템의 파일명 등도 쉽게 추정해서 알아낼 수 있다고 말했다.

도넨필드는 현재 워드프레스 개발자가 조만간 이 같은 보안취약점을 고칠 것이라고 말했다고 전했다. 그는 그 전까지는 시스템 관리자가 '.htaccess' 파일의 설정을 모든 실행 거부(deny from all)로 바꿔야 한다고 조언했다.