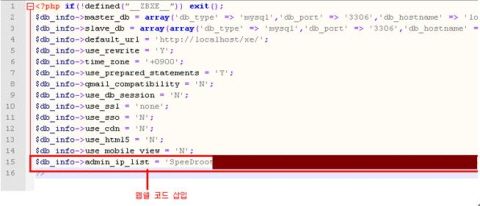

인포섹(대표 신수정)은 6일 국내 PHP기반 공개 웹 게시판인 익스프레스 엔진에서 웹쉘코드 삽입(Code Injection) 취약점을 발견했다고 밝혔다.

이 취약점은 원격에서 악의적으로 웹쉘 코드를 삽입해 백도어를 생성 할 수 있으며, 공격이 성공할 경우 서버 및 DB 전체를 장악할 수 있는 것으로 알려졌다.

영향을 받는 소프트웨어는 익스프레스 엔진 1.5.3 및 이전 버전이다. 취약한 버전을 사용하고 있을 경우, 홈페이지 해킹에 의해 변조, 웹서버 원격제어, 데이터베이스 정보 유출 등의 피해를 입을 수 있어 웹 관리자의 빠른 대응 조치가 필요하다고 인포섹은 설명했다.

기존 익스프레스 엔진(1.5.3.1 및 이전) 사용자는 업데이트가 적용된 상위 버전(1.5.3.2 이상)으로 업그레이드 하고 패치 작업 이전 원본 파일은 백업이 필요하다.

이 회사는 원본 파일의 백업은 소스 수정으로 인한 프로그램 기능 영향도 평가 및 문제 발생시 복구를 위해 꼭 필요하다고 설명했다.

익스프레스 엔진을 새로 설치하는 사용자의 경우 반드시 보안패치가 적용된 최신버전을 설치해야 한다.

이 취약점을 발견한 인포섹 관제사업본부 장경칩 차장은 제로보드 xe에서 모든 사용자 입력값에 대한 보안 코드의 부재로 인해 나온 오류로 신속히 패치를 다운로드 받고 가능한 관리자 페이지가 외부로 노출 되지 않도록 주의 해야 한다고 당부했다

관련기사

- 인포섹, CA고급인증 서비스 제공2012.09.06

- 인포섹, CA '인증 SaaS' 한중일 공급파트너2012.09.06

- 인포섹, 모바일 보안 관련 기술 특허2012.09.06

- 인포섹, 금융권 침해사고 점검 서비스 출시2012.09.06

이 취약점은 패치가 배포된 상태로 제로보드 xe 관련 웹사이트(http://code.google.com/p/xe-core/wiki/ReleaseNote_1_5_3_2)나 인터넷침해사고대응센터(http://www.krcert.or.kr/kor/data/secNoticeView.jsp?p_bulletin_writing_sequence=1283) 에서 다운로드 할 수 있다. 전화 국번없이 118을 통해서도 관련 안내를 받을 수 있다.

PHP는 동적인 웹사이트를 위한 서버측 스크립트 언어다. 웹쉘 취약점은 php, jsp, asp 등 스크립트 언어로 구성돼 있으며, 원격으로 웹서버를 제어할 수 있는 있어 다양한 공격에 사용되는 웹서버형 악성코드인 웹쉘공격에 활용된다.