한국과학기술원(KAIST) 연구진이 국내 이동통신사업자 두 곳의 롱텀에볼루션(LTE) 네트워크에서 이제까지 알려지지 않았던 새 보안취약점 36건을 발견하고 이미 알려진 보안취약점 15건을 확인했다.

그 영향은 기존 LTE 네트워크 장비를 활용하는 5G 넌스탠드얼론(NSA) 표준 기반 이동통신서비스에까지 미칠 수 있다고 연구진은 경고했다.

최근 온라인에 공개된 논문에 따르면, KAIST 연구진이 파악한 51건의 보안취약점을 알고 있는 공격자는 이동통신서비스에 장애를 일으키거나 가입자의 접속을 방해 또는 차단할 수 있다. 또 가입자에게 가짜 단문메시지(SMS)를 보내 피싱 공격을 하거나, 인증절차를 우회해 가입자의 이동통신서비스 데이터 트래픽을 도청 및 조작할 수 있다.

발견된 보안취약점은 베이스밴드 칩셋과 이동통신 네트워크 장비 구현상의 문제, LTE 표준 규격 자체의 문제를 아우른다. 그중 칩셋과 장비 구현상의 보안취약점은 개별 제품의 문제일 수도, 제조사 전반의 문제일 수도 있다. 반면 LTE 표준 규격 자체의 보안취약점은 사용자 기기, 통신 장비 제조사와 사용자가 속한 네트워크를 운영하는 통신사를 가리지 않고 공통적으로 해당된다.

연구진은 보안취약점이 현재 운영되고 있는 LTE 및 향후 확산될 5G 서비스를 겨냥한 공격에 악용될 가능성이 있다고 봤다. 보안취약점을 해결할 수 있도록 각 칩셋 및 장비 제조사와 LTE 표준화 단체 3GPP, 이동통신사업자 연합인 GSMA의 보안담당분과 '사기 및 보안 그룹(FASG)'에 제보한 상태다. 제조사의 패치는 현재 진행중이다.

이 내용을 정리한 논문은 'Touching the Untouchables: Dynamic Security Analysis of the LTE Control Plane'라는 제목으로 미국 과학기술 비영리단체인 '국제전기전자기술자협회(IEEE)' 산하의 컴퓨터학회에 제출됐다. 논문 내용은 오는 5월 미국에서 개최되는 'IEEE 심포지엄 온 시큐리티&프라이버시'에서 발표될 예정이다. [IEEE 컴퓨터학회 논문정보 바로가기]

KAIST 김용대 교수와 그 연구실 소속인 김홍일 연구원, 이지호 연구원, 이은규 연구원, 네 명이 논문을 정리했다. 김용대 교수 연구팀은 원문과 별개로 인터넷 웹사이트를 만들고, 논문의 개요, 실험 방법, 결과, 공격 시나리오와 조건을 요약 게재했다. [바로가기] 더불어 현재 진행 중인 후속 연구 계획 등을 함께 언급하며 더 많은 보안취약점이 추가로 발견될 수 있다고 예고했다.

8일 김용대 교수는 "(상용화된 LTE 이동통신서비스 환경에서) 표준 요건을 갖추지 않은, 정상적이지 않은 메시지를 어떻게 처리할지 의문이 들었고, 그런 메시지를 실제로 생성해 코어망과 단말기에 보내고 반응을 보고자 했다"며 "테스트 결과 표준 요건을 충족하지 못하는 메시지에 해선 안 되는 동작을 한 사례들이 있었고 그걸 논문으로 정리한 것"이라고 설명했다.

김 교수는 이어 "특히 이번 연구는 LTE 표준 프로토콜 중 메시지를 주고받는 첫 단계(스테이지)의 메시지에 대해서만 분석을 한 것"이라며 "(단말기와 네트워크 장비가) 프로토콜을 처리하면 (이어지는 단계에) 더 많은 메시지를 주고받으면서 더 다양한 문제를 찾아낼 수 있을 것으로 보고, 이런 '멀티스테이지'를 고려한 '퍼징'을 후속 연구로 진행하고 있다"고 덧붙였다.

퍼징(Fuzzing)은 소프트웨어 보안에서 무작위 입력값으로 동작 오류를 유발해 보안취약점을 찾아내는 기법이다. 연구진도 통상적인 형태를 벗어난 메시지를 입력값으로 만들고 LTE 네트워크에 보내 보안취약점을 탐색했기 때문에, 일종의 퍼징에 해당한다. 다만 연구진은 'LTE퍼즈(LTEFuzz)'라 명명한 반자동 테스팅 툴을 만들고, 체계화한 방식으로 테스트 메시지를 생성했다.

■ LTE 이동통신망은 '예외 처리' 어떻게 할까 의문에서 출발

한국을 비롯 각국 이동통신사업자들이 LTE 표준을 채택해 서비스를 제공한다. 표준이 정의한대로 구현된 모바일기기와 통신장비는 표준을 따르는 메시지를 정상적으로 처리하게 돼 있다. 그리고 표준을 따르지 않는 메시지는 처리하지 않게 돼 있다. 표준은 암호화, 메시지 인증, 재송출 방지 등 필수 보안조치를 포함하는데, 이를 충족하지 않으면 처리되지 않아야 한다는 뜻이다.

연구진은 실제로 그럴까하는 의문에서 테스트를 시작했다. 먼저 보안취약점 조사 및 검증 연구를 목적으로 국내 이동통신사업자 두 곳의 협조를 구했다. 연구진은 "연구자들은 그들의 법적인 관할권 안에서 요구되는 법령을 충족해야 한다"며 "두 이동통신사업자는 우리에게 그들의 테스트베드에 대한 동적 보안 테스팅 시행을 허용해 줬다"고 밝혔다.

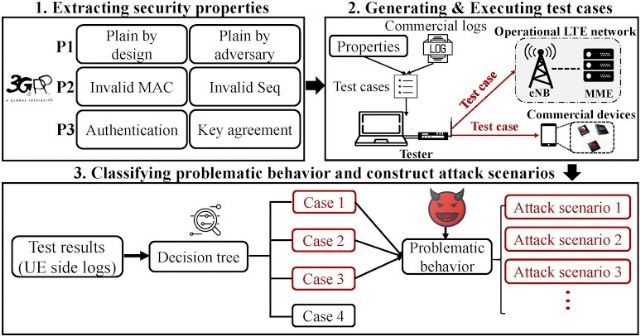

연구진은 LTE 표준의 컨트롤플레인(control plane) 절차를 정의한 규격을 분석하고, 알려지지 않은 보안위협으로부터 네트워크와 모바일 기기를 보호하기 위한 보안속성을 정의했다. 이어 표준 규격의 보안속성을 위배하는 '테스트케이스'를 만들고, 오픈소스 LTE 구현기술을 활용해 테스트케이스에 따른 실제 메시지를 생성해, 테스트 대상 네트워크 장비와 모바일 기기에 보냈다.

연구진은 네트워크 장비와 모바일 기기에 테스트케이스별 메시지를 보낸 뒤, 각 사례별 모바일 기기단의 응답과 상태 변화를 판정했다. 판정에서 고려된 것은 테스트케이스가 실행된 시점의 컨트롤플레인 로그 및 기기측의 상태 뿐이다. 연구진은 이 정보를 바탕으로 응답 및 변화의 유형을 분류하고 그에 따라 실행할 수 있는 공격 시나리오를 구성했다.

연구진은 논문에 "LTE 네트워크 안에서 업링크(메시지를 단말에서 코어네트워크로 보내는 방향)와 다운링크(네트워크에서 단말로 보내는 방향) 양방향으로 컨트롤플레인 절차의 잠재적인 문제를 찾았다"며 "3GPP 표준에 위배되는 LTE 메시지를 체계적으로 생성해 테스트 대상 코어네트워크와 베이스밴드의 응답을 검증해 예외 처리가 올바르지 않다고 결론내렸다"고 썼다.

■ LTE 네트워크에 '퍼징' 기법 적용한 동적 테스팅 수행

연구진이 실제 진행한 테스트 방식은 이렇게 요약된다. 앞서 정의한 개념과 LTE퍼즈 도구를 사용해, LTE 이동통신 표준 프로토콜 중 넌액세스스트라텀(NAS) 메시지 16종 및 라디오리소스컨트롤(RRC) 메시지 15종을 '표준 규격에 맞지 않게' 변형했다. 변형된 메시지를 코어 네트워크 장비와 가입자 단말기에 보내고, 이를 수신한 장비와 기기가 어떻게 동작하는지를 살폈다.

LTE 표준 가운데 NAS 프로토콜은 가입자단말기(UE)와 이동성관리엔티티(MME, 기지국제어장치)간 이동성 및 세션 관리 절차를 맡고, RRC 프로토콜은 UE와 이볼브드노드B(eNB, 기지국)간 무선접속망 관련 제어 절차를 맡는다. MME 역할은 UE 인증, 가입자 접속과 사용여부 등 상태 및 논리적 통신터널 관리다. eNB는 LTE 통신모뎀 칩을 품은 UE에 무선연결을 제공한다.

김용대 교수는 연구진이 발견한 문제에 대해 설명하면서 "LTE 코어네트워크 영역 장비는 짧게 3개월, 길게 6개월 가량의 (메인터넌스) 주기로 관리되기 때문에 단기간에 패치를 하기가 어렵다"며 "이동통신단말기에도 패치를 하려면 무선(OTA) 업데이트로 불가능해 제조사가 리콜을 하거나 기기별로 대리점 방문이 필요하다"고 언급했다.

이어 "하지만 제일 심각한 것은 (LTE) 표준에서 발견된 보안 구멍"이라며 "이미 제정, 보급된 이동통신표준에서 정의되지 않은 채 방치된 영역이 보안 구멍으로 작용한다"며 "장비와 기기를 만드는 제조사에서 표준에 정의되지 않은 예외사항에 발생하는 보안취약점을 어떻게 다룰지 알 수 없기 때문에 대처하기 어려운 문제"라고 지적했다.

또 연구진은 MME와 eNB 장비나 LTE 표준 자체에서 발견된 보안취약점이 향후 도입될 5G 서비스 환경에 영향을 줄 수 있다고 내다봤다. 이들은 논문에서 "LTE 코어는 5G 넌스탠드얼론(NSA) 규격에 사용된다는 점을 염두에 두면 우리의 프레임워크를 NSA 인프라에 그대로 적용 가능하고, 5G 스탠드얼론(SA) 장비 상용화시 그 인프라에도 쉽게 확장될 수 있다"고 지적했다.

■ "피싱, DoS, 정보유출, 도청 등 야기하는 취약점 51건 발견"

연구진은 두 이동통신사업자 LTE 코어네트워크와 그에 접속된 상용 모바일 기기 대상 테스트를 통해 과거 알려진 15건, 새로운 36건의 취약점을 발견했다. 이들 취약점은 기지국 자원을 고갈시키거나, 단말기를 네트워크에 연결할 수 없게 만들거나, 네트워크에 연결되더라도 서비스를 못 받게 만들거나, SMS 피싱 공격을 행하거나, 인증 우회로 도청을 허용할 가능성이 있다.

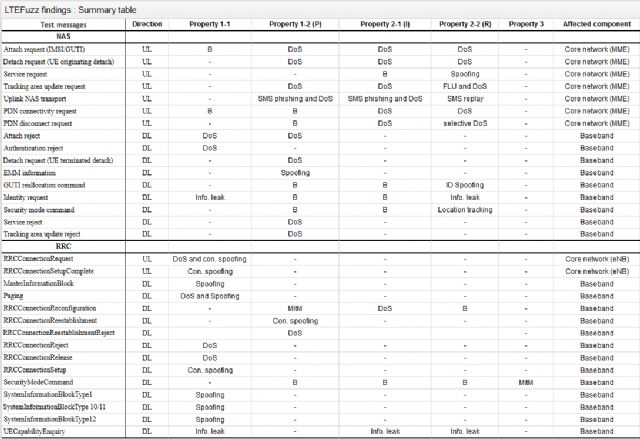

51건의 보안취약점은 컨트롤플레인 초기 절차를 보호하지 않거나, 조작된 평문 요청·무결성 보호 메시지·재현된 메시지를 부적절하게 처리하거나, 필수 보안 절차를 우회하는 등 5가지 유형으로 분류됐다. 발견된 5가지 유형별 보안취약점과 그걸로 가능해지는 공격 행위를 논문이나 그 요약 웹페이지에 담긴 테스트케이스 결과표에서 확인할 수 있다.

결과표는 보안취약점의 속성을 ▲표준 규격상 허용된 평문메시지가 공격자에게 악용될 수 있는지 ▲표준 규격에서 무결성 보호를 필수로 요구함에도 메시지를 평문으로 받는지 ▲수신처가 수신 메시지 무결성을 옳게 검증하는지 ▲수신처가 이미 지난 일련번호의 메시지를 허용하는지 ▲(인증 및 보안모드명령같은) 필수 보안 절차가 우회당할 수 있는지 등 5가지로 나눴다.

이가운데 '표준 규격상 허용된 평문메시지가 공격자에게 악용될 수 있게 만드는' 문제는 LTE 표준의 '보안 구멍'이다. 이런 보안취약점이 16건이었다. 3건은 다운링크 NAS 메시지, 3건은 업링크 RRC 메시지, 나머지 10건은 다운링크 RRC 메시지 반응에서 나왔다. 다운링크 메시지 취약점은 단말기 베이스밴드 통신칩에, 업링크 메시지 취약점은 MME 및 eNB 장비에 영향을 준다.

나머지 4가지 속성에 해당하는 보안취약점 35건은 LTE 코어네트워크 장비와 단말기 구현에 따른 보안취약점이었다. 20건은 업링크 NAS 메시지, 8건은 다운링크 NAS 메시지 반응에서, 7건은 다운링크 RRC 메시지 반응에서 나왔다. 연구진이 테스트한 기기는 LG G2, 삼성 갤럭시S4/S5 등 기종 가운데 퀄컴 베이스밴드 칩을 탑재한 모델이었다.

관련기사

- [CES 2019] 퀄컴 5G 솔루션 올해 30여종에 탑재2019.01.08

- KT 5G 버스, 서울 도심 도로 달린다2019.01.08

- 새해 국내 5G 가입자, 20% 비중 전망2019.01.08

- "차세대 바이너리분석엔진 'B2-R2' 오픈소스로 푼다"2019.01.08

연구진은 "공격자는 LTE 네트워크에 접속하기 위해 유효한 스마트폰이나 다른 사용자의 암호키 등을 필요로 하지 않는다"면서 "대신 공격을 수행하기 위해 운영중인 LTE 네트워크 내의 환경설정 정보 일부를 지닌 LTE 신호 트랜시버용 소프트웨어 정의 라디오(SDR) 장비가 필요하다"고 설명했다.

이에 더해 김용대 교수는 "전반적으로 이런 툴을 개발하는 난도는 매우 높기 때문에 (해킹 공격용 툴을) 쉽게 개발할 수 있을 것이라고 생각지는 않는다"면서 "도청은 인증을 우회했을 때 가능하며, 이 취약점은 (표준상 취약점이 아니라) 기기의 구현 취약점에만 적용되는 것으로, 최신 기기에는 적용이 불가능하다"고 덧붙였다.