금융권의 모의해킹 결과 기술적·관리적 취약점의 연계를 통해 접근제어 솔루션을 공격하고 내부 데이터를 탈취하는 보안 미흡 사항이 발견됐다.

금융보안원의 레드팀 역할을 수행하고 있는 '레드 아이리스' 팀 소속 원요한 금융보안원 책임은 20일 개최된 'FISCON 2025' 행사에서 이같이 밝혔다.

그는 금융 회사들을 모의해킹한 결과 3가지 종류로 요약할 수 있는 주요 취약점이 발견됐다고 설명했다.

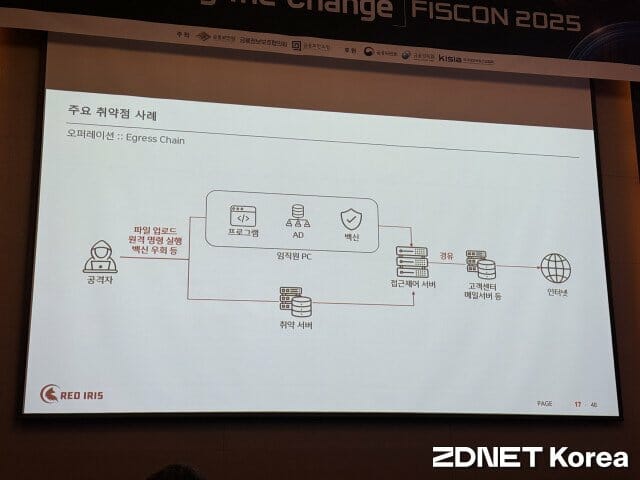

우선 해커의 내부 침투가 이미 진행돼 있다고 가정한 공격 시나리오에서 내부에서 외부로 공격이 이어지는 경우, 금융 회사가 외주를 맡기는 접근제어 솔루션을 통한 공격이 지목됐다. 원 책임은 취약한 서버나 임직원 PC를 공격해 접근제어 솔루션을 경유하고, 고객센터, 메일 서버 등 내부 데이터를 탈취하는 식으로 공격이 가능했었다고 모의해킹 결과에 대해 발표했다.

외부에서 내부로 이어지는 공격의 경우 그룹웨어나, 접근제어 솔루션을 공격해 서버 계정, 임직원 계정 탈취가 가능했던 것으로 확인됐다.

또 내부에서 금융 회사가 사용하는 클라우드로의 접근할 수 있는 취약점도 식별됐다. 마찬가지로 접근제어 솔루션이 공격 대상에 포함됐으며, NAC(네트워크 접근 제어) 솔루션도 공격 대상에 포함됐다. 이 경우 클라우드 서버 탈취 등 결과를 초래할 수 있다고 원 책임은 밝혔다.

관련기사

- "일반 사용자가 보안 취약점 쉽게 해결"...KISA, '클리닝 서비스' 개시2025.11.18

- 카스퍼스키 "금융권, '디지털 취약점 뷔페' 됐다…대응 필요"2025.11.10

- "LLM, 사이버 범죄에 악용 가능"...빅테크, AI 보안 취약점 해결 집중2025.11.03

- 최수진 의원 "과기부 40개 산하기관에 新해킹 취약점 457건 발견"2025.10.28

원 책임은 3가지 모두 기술적, 관리적 취약점의 연계를 통해 공격을 수행할 수 있다는 공통점이 확인됐다고 지적했다.

그는 이같은 취약점에 대응하기 위해 기술적으로는 ▲취약점 관리 체계 강화 ▲백신 우회에 대한 대응 강화 ▲로그·세션·인증정보 보안 강화 등의 대책이 필요하다고 주문했다. 아울러 관리적 대응 방안으로는 ▲솔루션 설정 및 계정 운영 가이드라인 수립 ▲망분리 환경 내 예외 서버 정기 점검 ▲중요 정보의 분산 보호 및 비인가 접근 모니터링 등의 대책이 필요하다고 제언했다. 이 외에도 단계적 제로트러스트 도입, 조직문화 및 인식 개선 등의 방안도 뒷받침돼야 한다고 강조했다.