해커그룹을 식별하는 일이 점차 어려워지고 있다. 해커들이 다크웹을 통해 공격에 사용할 상품화된 악성코드나 탈취된 계정정보를 쉽게 구입할 수 있게 되면서, 해커그룹을 식별할 수 있는 특징들이 희석되고 있는 것이다. 한편으로는 해커들이 돈이 쏠리는 블록체인 산업으로 옮겨가면서 흔적을 남기고 있지만, 블록체인 상에서 해커그룹을 식별하는 기술은 아직 초기 단계에 있다. 보다 안전한 디지털환경을 구현하기 위해 위협 인텔리전스 분야와 블록체인 기술 분야가 더 긴밀하게 교류·협력해야 해야 한다는 목소리가 나온다.

사이버위협 인텔리전스 업체 S2W의 곽경주 이사는 지난 28일 서울 여의도 콘래드호텔에서 개최된 '체이널리스트 링크서울 2022' 행사에서 "최근 공격자들은 블록체인을 굉장히 적극적으로 활용하고 있지만 위협 인텔리전스 분야에서 블록체인을 활용해 공격자를 찾는 기술은 많이 발전해 있지 않다"며 두 분야의 협력 필요성을 강조했다.

위협 인텔리전스는 사이버 공격에 효과적으로 대응하기 위해 ▲공격자 ▲공격 절차 ▲공격수단 ▲악성코드 분석 등 위협 정보를 수집·분석하는 분야다. 해커그룹을 식별하는 일도 사이버 위협 인텔리전스에서 중요한 부분을 차지한다.

곽 이사는 "공격이 발생했을 때 사용하는 인프라스트럭처와 공격 수법 등을 보고 누구의 소행인지 빠르게 파악하고 위험도를 측정해 대응책을 세우려면, 공격 그룹의 특성을 알고 미리 식별해 놓는 작업이 필요하다"고 설명했다.

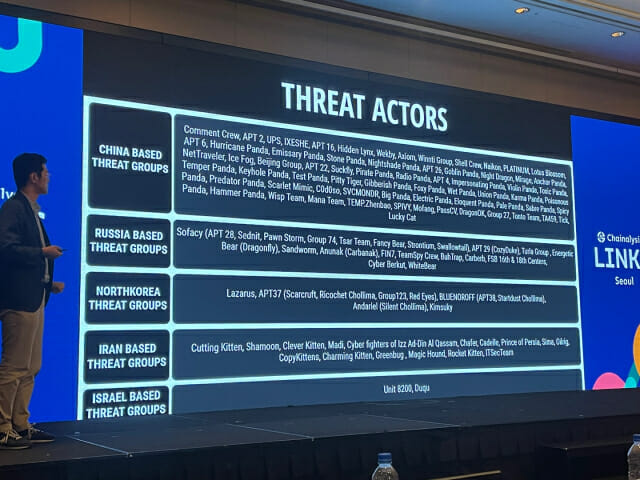

사이버위협 인텔리전스 전문가들은 지난 수년간 중국, 러시아, 북한, 이란, 이스라엘 등 국가별로 공격 그룹을 식별해 왔다. 예컨대 북한 배후 공격그룹인 안다리엘은 안티 바이러스(백신) 취약점, 포스 단말기 취약점 등을 공격에 활용하며, 국가 기밀을 탈취하기 위한 해킹뿐 아니라 금전적 이익을 위해서도 움직인다는 특징이 있다. 이들은 국내 국방망을 해킹하고 H그룹, S그룹 같은 대기업 그룹사 내부에 침투하기도 했다.

문제는 최근 공격그룹을 식별하기가 점점 어려워지고 있다는 것이다.

사이버 위협 인텔리전스 분야에서는 공격 그룹 식별을 위해 정황적·기술적 근거를 종합적으로 활용한다. 언어학적 분석, 정치적·시대적인 상황, 공격 대상에 대한 특성 같은 것이 정황적 근거에 해당한다. 정황상의 근거만으로 공격그룹을 확정지을 수 없기 때문에 기술적 근거가 뒷받침되어야 한다. 공격 수법, 사용하는 악성 코드, IP, 도메인, 호스팅 등 많은 요인이 기술적 근거를 뒷받침 하기 위해 검토된다.

그런데 공격자들이 다크웹 마켓에서 상용화된 악성코드를 사서 쓰는 경우가 늘어나면서 기술적으로 공격그룹을 구분하는 일이 어려워지고 있다.

곽 이사는 "공격자들이 다크웹에서 사고 팔 수 있는 상품화된 악성코드를 많이 쓴다. 계정 탈취용 악성코드인 스틸러도 여러 공격 그룹들이 다 똑같이 사서 쓰기 시작했다"며 "여러 그룹이 다 똑같은 상용 악성코드를 쓰면 악성코드 가지고 공격자를 식별할 수가 없다"고 설명했다. 또 "초기 침투를 위해 이전에는 피싱·스미싱을 많이 하는데 최근에는 다크웹에서 이미 탈취된 계정을 사서 초기 침투를 하는 경우가 많다"며 "이런식으로 공격 그룹 마다 가지고 있던 고유한 특징들이 희석되고 있다"고 덧붙였다.

한편으로는 해커들이 블록체인 네트워크에서 많은 흔적을 남기고 있다. 랜섬웨어 몸값을 암호화폐로 요구하기도 하고, 블록체인 서비스를 공격해 암호화폐를 탈취하는 사례도 급증했다. 2017년부터 한국 암호화폐 거래소를 대상으로 하는 공격들이 목격되기 시작해, 최근에는 블록체인 네트워크, 메인넷, 탈중앙금융(DeFi·디파이), 대체불가토큰(NFT)을 노린 공격이 발생하고 있다.

전통적인 방식으로 공격자를 식별하는 작업이 점점 어려워지고 있는 반면 해커들이 블록체인에서는 더 많은 흔적을 남기고 있는 상황이다.

그렇다면 위협 인텔리전스도 블록체인 네트워크로 확장돼야 한다는 게 곽 이사의 생각이다.

그는 "공격자들이 기존 침해 사물에서 발견되던 악성코드와 코드상 연관성이 없는 악성코드들을 사용하기 시작했고, 공격자와 배후를 식별하는 일 자체가 어려웠다. 그래서 블록체인이나 다크웹 추적 등 새로운 형태의 추적 기법과 전통적인 코드·서버 데이터를 이용한 추적 기법이 전체적으로 융합이 되어야 한다"고 강조했다.

또 "지금까지는 전통적인 TCP/IP 네트워크, 바이너리, 운영체제 기반에서 파악할 수 있는 요소만을 가지고 공격자를 식별해 왔다"며 "최근 공격자들은 블록체인을 굉장히 적극적으로 활용하고 있는데 (공격자 식별을 위해) 블록체인과 관련된 요소는 고려되지 않았다"고 짚었다.

아직 인텔리전스 분야에서 블록체인을 활용해 공격자를 찾는 기술은 많이 발전해 있지 않은 상황인 만큼 다양한 분야의 기업, 기관이 협력하며 발전시켜 나가야 한다는 게 곽 이상의 생각이다.

관련기사

- 美정부 "액시 인피니티 해킹에 북한 연루"2022.04.15

- P2E 게임 '엑시 인피니티', 해킹으로 7400억 피해2022.03.30

- 체이널리시스 "디파이·NFT 해킹도 끝까지 추적"2022.06.28

- "암호화폐 노린 해킹에 '카카오 QR체크인'도 마비됐다"2022.02.06

그는 "블록체인을 활용해 공격자를 찾는 기술은 아직 미지의 영역"이라며 "수사기관에서는 '공격자가 누구냐'라는 정보를 원하는데, 이 지점까지 가려면 기술이 좀 더 개발되어야 한다"고 했다.

이어 "원래 인텔리전스도 한 기업에서 모든 것을 다 할 수 없는 것처럼 (블록체인을 활용한 인텔리전스도) 커뮤니티, 수사 기관, 민간 기업들이 협력하고 퍼즐을 맞춰나가야 한다"고 강조했다.