역사상 가장 치명적인 취약점이라는 평가를 받았던 '로그4j' 보안 취약점이 지난 12월10일 발견된 뒤 50여 일이 지났다. 해킹 공격을 우려해 전세계 IT 업계가 긴급 대응에 나서면서 현재까지는 눈에 띄는 피해는 발생하지 않은 상황이다.

미국 국토안보부 산하 사이버보안 및 인프라 안보국(CISA)도 한 달 여가 지난 시점인 지난 11일 브리핑에서 로그4j 관련 공격이 심각한 침해사고로 이어진 경우가 발견되지 않았다고 발표한 바 있다.

국내도 마찬가지다. 31일 한국인터넷진흥원(KISA)에 따르면 현재까지 로그4j 취약점 공격으로 인한 국내 피해 사례는 접수되지 않았다.

그러나 보안업계에선 해커가 취약점을 통해 사이버공격을 실제로 수행하는 데까지 상당한 준비 시간을 보내는 경우가 있는 만큼 향후 몇 년까지도 경계심을 유지해야 한다는 조언이 나온다.

로그4j가 특정 소프트웨어(SW)에 국한되지 않고 다양한 웹서비스에서 사용되는 오픈소스 SW라는 점도 긴장감을 늦춰서는 안된다는 분석을 뒷받침한다.

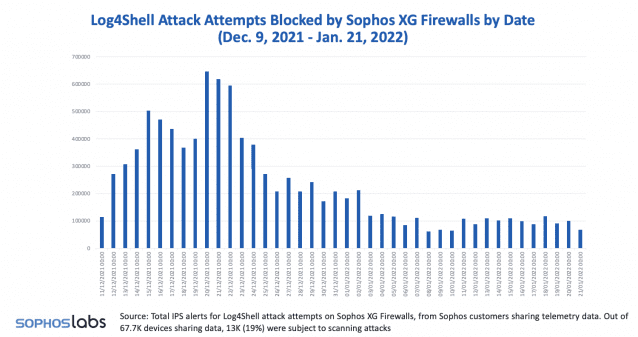

글로벌 보안 기업 소포스는 로그4j 취약점 공격을 지속적으로 모니터링한 결과를 최근 공유하면서 이같은 분석을 내놨다. 소포스에 따르면 로그4j 취약점이 유효한 인프라 탐색 시도는 지난 12월20일부터 4일간 가장 활발하다가 시간이 흐를수록 줄어드는 추세를 보였다.

최근에 이르러 탐색 건수가 줄어든 것을 곧 위협 수준이 하락한 것으로 해석하긴 어렵다는 분석이다. 오히려 현재 나타나는 공격 시도는 단순히 스캔 행위에서 그치는 것이 아닌, 실제 사이버공격의 초기 작업일 가능성이 더 높다는 것.

발견되지 않았을 뿐, 취약점을 악용해 망 내부에 성공적으로 침입한 뒤 아직 맬웨어를 유포하지 않은 경우도 있을 수 있다고 지적했다. 실제 과거 이란, 북한 해커가 취약점 공격을 시도할 때 백도어 설치 이후 몇 달이 지나서야 공격을 수행한 사례들을 발견했다고 설명했다.

때문에 소포스는 로그4j 취약점 공격 시도가 수 년간 계속될 것이며, 이는 국가 배후 해커 및 인프라 침입을 시도하는 공격자가 선호하는 수단으로 쓰일 것이라고 전망했다.

관련기사

- 민간 핵심 IT인프라 30곳 '로그4j' 사용…"보안 패치 진행 중"2021.12.16

- "로그4j, 버전 1도 위험"…새 취약점 발견2021.12.15

- '로그4j' 허점 비상…열흘전 공격 시도 있었다2021.12.13

- "모든 인터넷 서버 위험"…로그4j 취약점에 보안업계 비상2021.12.12

마이크로소프트도 로그4j 취약점에 대한 가이드라인에서 "취약점의 영향을 받는 많은 SW와 서비스의 업데이트 속도를 고려할 때, 개선되기까지 오랜 시일이 걸릴 것으로 예상되므로 지속적인 주의가 필요하다"고 평가하고 있다.

솔라윈즈, MS 익스체인지 서버 등 지난 1년여간 취약점 공격에서 해킹 피해를 입었던 미국 정부는 로그4j 취약점 공격에 촉각을 곤두세우고 있다. 지난 13일 백악관에서 주요 IT 기업 및 안보기관들과 회의를 열고 오픈소스 SW 보안을 강화하기 위한 대책을 논의했다.