작년 초 코로나19가 확산되면서 기업·기관의 원격근무 체계가 일반화된 가운데, 원격근무 조직을 노리는 해킹도 보다 노련해지는 양상이다.

대부분의 기업, 기관들은 방역을 위해 계획에 없던 원격 업무 인프라를 급히 구축했다. 때문에 원격근무 장기화를 고려하지 않고, 기업 내부망에 원격 접속 수단을 연계하는 간단한 대응에 그친 곳들이 많다. 가상사설망(VPN)이 대표적이다.

코로나19 확산이 지속돼 많은 기업, 기관들이 원격근무 체계를 1년 이상 지속하면서, 해커들이 특화된 공격을 전개하고 있다는 관측이 나온다. 원격 접속 권한만 획득하면 기업 내부망의 각종 보안 솔루션을 우회하기 수월하다는 점을 공략하는 것이다.

국내 연구기관과 방산업체가 이런 해킹 피해를 입었다. 한국원자력연구원과 한국항공우주산업(KAI)은 각각 지난 5, 6월 VPN 취약점 공격을 한 해커가 내부에 침투한 사실을 확인했다고 밝혔다. 내부 직원의 계정정보를 탈취해 침투가 이뤄졌다는 설명이다.

대부분의 조직이 원격근무를 시행 중인 현재, 유효한 계정정보만으로도 해킹 성공 가능성이 높다. 이를 확보하기 위한 해커들의 노력도 나타나고 있다.

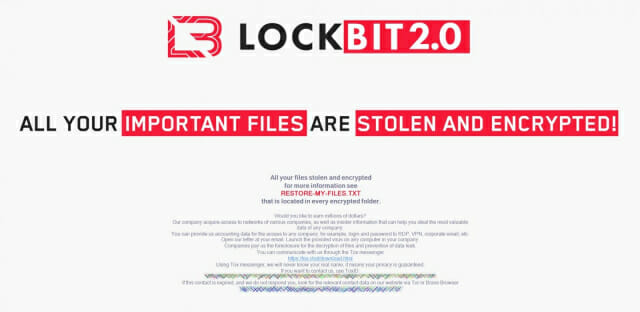

4일 미국 IT 매체 블리핑컴퓨터에 따르면 랜섬웨어 '락비트(LockBit)'를 운영하는 해커는 지난달 락비트 2.0 버전을 출시하면서, 원격데스크톱프로토콜(RDP), VPN, 회사 이메일 계정정보 등 네트워크 접근 권한을 제공하는 기업 내부 직원에게 수백만 달러 수준의 경제적 보상을 제공하겠다고 발표했다.

랜섬웨어 유포를 위해 계정정보를 탈취하기 위한 선행 공격을 시도하거나, 유출된 계정정보를 구매하거나, 침투 대행 서비스를 활용하는 등의 일반적인 행태에서 보다 적극적인 방식을 취한 것이다.

최근 VPN 등 원격근무 체계 특성을 고려한 해킹 사고가 다수 발생하는 것에 대해 보안업계는 안전한 영역을 따로 구분짓지 않는 '제로트러스트' 보안 체계 도입, 원격근무에서 사용하는 외부 솔루션에 대한 보안 관리 체계 구축 등이 필요하다고 조언했다.

관련기사

- 데이터 유출 피해액 역대 최대…'원격근무'가 화 키웠다2021.08.02

- 올해 상반기 해커 주요 표적은 '제조업'2021.06.30

- 원자력연구원 해킹…북한 해커 소행인 듯2021.06.18

- VPN, 많이 쓰니 해커가 집중 공략했다2021.04.09

보안업체 관계자는 "VPN 관련 해킹 사고가 많이 발생하는 이유는 권한을 세분화해 부여하지 않고, 승인된 사용자에 대해 모든 권한을 제공하는 식이기 때문"이라며 "최근 여러 보안업체들이 각 사용자에 맞게 애플리케이션 사용, 특정 프로세스 실행 등에 대한 권한을 최소한으로만 부여하는 제로트러스트 보안 체계 구축을 강조하는 이유"라고 분석했다.

이글루시큐리티는 올해 상반기 주요 보안 위협으로 RDP, VPN, 원격제어 프로토콜인 시큐어셸(SSH) 등을 포함한 공급망 공격이 증가했다고 짚으면서 전산 자원의 보안 등급 재산정을 통한 보안 거버넌스 수립을 제안했다. 협력업체 및 사용 중인 소프트웨어에 대한 검수와 관리감독체계 구축 등을 언급했다.