특정 정부가 후원하는 해커 조직 ‘라자루스’가 지난 6월에 이어 또 다시 윈도와 맥 사용자 모두를 노리는 악성파일을 유포했다는 분석이 나왔다.

보안 기업 이스트시큐리티(대표 정상원)는 라자루스가 다시금 지능형지속위협(APT) 공격에 나선 징후가 포착됐다고 23일 밝혔다.

라자루스 그룹은 지난 2014년 소니픽처스 해킹 사건과 2016년 방글라데시 중앙은행 해킹 사건의 주범으로 지목되고 있다. 라자루스에 대해 미국 연방수사국(FBI)은 수사를 통해 특정 정부가 배후에 있다고 분석했다. 이 해커 조직은 텔레그램 등 메신저를 통해 악성코드를 은밀히 유포하는 특징이 있다.

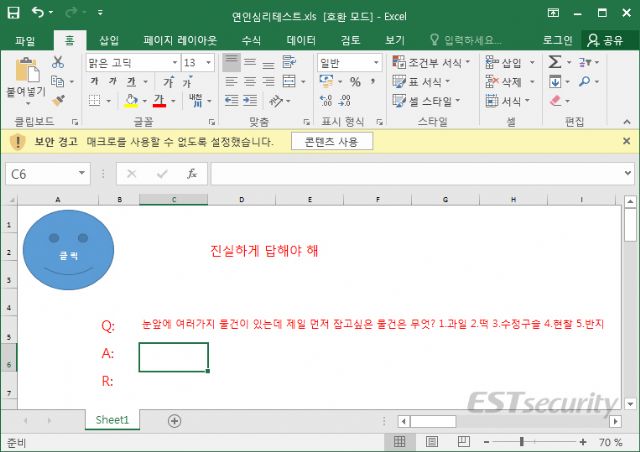

이스트시큐리티 시큐리티대응센터(ESRC)에 따르면 지난 22일 자체 모니터링 시스템을 통해 라자루스 그룹이 제작한 것으로 추정되는 악성 파일이 발견됐다. 윈도와 맥 운영체제에서 동작하는 각각의 파일로 제작됐다. '연인심리테스트.xls’라는 엑셀 문서 형식과 ‘Album.app’이라는 맥 기반 응용 프로그램 형식의 파일이 동시 발견된 것. 심리테스트를 가장한 엑셀 문서가 실행되면 한글로 된 질문 화면이 나타난다는 설명이다.

ESRC는 분석 결과 이번 악성코드는 지난 6월 라자루스가 텔레그램으로 '진실겜.xls'이라는 이름의 악성파일을 유포한 것으로 분석했던 내용과 다양한 측면에서 연관성을 지녔다고 봤다. 당시 유포된 ‘진실겜.xls’ 악성 문서 파일은 PC용 텔레그램 ‘Telegram Desktop’ 다운로드 폴더에서 발견됐다.

같은 달 자사 악성코드 위협 대응 솔루션 ‘쓰렛인사이드’ 고객에게 제공한 인텔리전스 보고서 ‘Operation : Shape Changer'에서 분석했던 라자루스 그룹의 또 다른 공격과도 유사점이 존재한다고 판단했다.

작전명 ‘Operation : Shape Changer’ 공격은 라자루스 그룹이 윈도와 맥 기반 악성 파일을 동시에 유포한 사례다. 당시 유포했던 윈도 파워쉘 스크립트와 맥용 악성 파일은 플랫폼이 다르지만, 사이버공격 시도 이후 생성되거나 추가로 내려받아지는 악성코드 및 공격자의 의도에 따라 발생하는 추가적 행위인 '페이로드' 기능이 대부분 동일한 것으로 분석됐다.

ESRC는 새롭게 발견된 라자루스 그룹 추정 공격도 각 OS에서 동작하는 악성 파일이 동시에 발견된 점으로 미루어보아 공격자가 멀티 플랫폼 기반의 위협에 본격화한 것으로 판단했다.

관련기사

- 북한 해커, 인도 ATM 노렸다2019.10.23

- 美 재무부, 北 해커그룹 3개 제재2019.10.23

- 북한 추정 해킹 조직, 위장전술도 쓴다2019.10.23

- "北 사이버 공격 대비하는 '위협 모델링' 필요"2019.10.23

문종현 ESRC 센터장 이사는 “이메일이나 메신저를 통해 무심코 전달받은 미끼 파일에 노출되면 그 즉시 PC가 악성코드에 감염되고, 봇에 의해 각종 정보가 탈취되는 동시에 해커가 원격제어, 추가 악성파일 설치 등 예기치 못한 피해로 이어져 컴퓨터가 좀비PC로 변한다”며 “특히 이번 공격은 지난 6월 암호화폐 사용자를 대상으로 했던 공격과 연관성이 매우 높고 윈도우와 맥OS 등 멀티 플랫폼에 대한 공격 가능성이 증대된 만큼, 기업과 기관은 물론 개인 사용자도 메신저 등에서 받은 파일을 열어볼 때 각별한 주의를 기울일 필요가 있다”고 당부했다.

현재 ESRC에서는 피해를 방지하기 위해 공격에 사용된 악성 파일을 면밀히 분석하고 있다. 상세 분석 내용은 쓰렛인사이드에 공개할 예정이다. 이번 악성코드는 백신 프로그램 ‘알약’에서 탐지명 ‘Trojan.OSX.Nukesped’로 차단하고 있다.