국내 외교·안보 종사자를 대상으로 사이버 공격을 행하는 북한 해커 그룹 '김수키'와, 한국과 해외 지역에서 지능형 지속 위협(APT) 공격을 하는 조직 '코니'와의 유사점이 포착됐다.

이스트시큐리티 시큐리티대응센터(ESRC)는 10일 코니의 배후 조직을 추적하는 과정에서 이같은 특징을 발견했다고 밝혔다.

코니는 지난 2014년부터 북한 관련 내용을 미끼 파일로 삼고 스피어 피싱 공격을 구사하는 조직이다. 당시 코니의 배후를 두고 국내 기업이나 북한, 또는 중국 등 제3국의 조직일 것으로 보는 의견도 제기되는 등 여러 시각차가 존재했다.

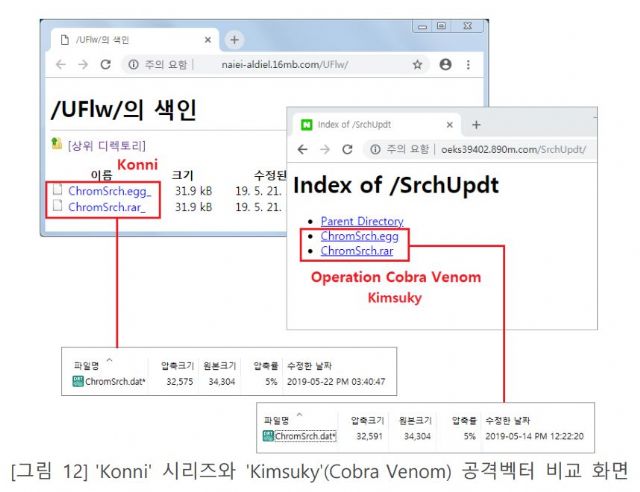

ESRC는 코니 그룹의 공격에서 발견됐던 'ChromSrch.egg_' 파일과 동일한 이름을 가진 악성코드가, 지난 1월 김수키가 통일부 기자단 상대로 APT 공격을 수행했던 '코브라 베놈' 사건에서 사용됐던 것과 정확히 겹친다고 설명했다.

공격자는 명령제어(C2) 서버에 'EGG', 'RAR' 두 개의 압축 포맷으로 악성 파일을 등록했다. 일부는 확장명을 변경해 두기도 했다.

압축 파일엔 암호가 걸려 있다. 확인 결과 코니 시리즈와 김수키 시리즈의 설정 암호는 일치했다.

압축 내부에 존재하는 'ChromSrch.dat' 파일은 모두 UPX 패커로 실행압축돼 있다. 익스포트 함수명 'EngineDropperDll.dll'과 파라미터 코드인 'insrchmdl'도 일치했다. 암호화된 데이터를 복호화하는 디코딩 루팅도 일치했다.

관련기사

- '헌법재판소 출두'…사법기관 사칭 랜섬웨어 활개2019.06.10

- 북한 해커그룹 김수키, 암호화폐거래소·경찰청 사칭 공격2019.06.10

- 통일부 정세분석총괄과 사칭한 APT 공격 포착2019.06.10

- 한수원·외교계 공격한 해커, 해외 기관도 노렸다2019.06.10

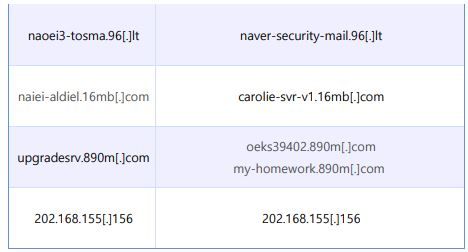

코니와 김수키의 침해 지표에서 발견된 C2 서버의 도메인과 아이피 주소 중 일부가 흡사하거나 동일한 사례도 목격됐다.

ESRC는 보고서를 통해 "단순 우연의 일치나 고도의 조작으로 보기에 어려울 정도로 다양한 형태에서 유사한 점을 찾아볼 수 있었다"고 언급했다.