이스트시큐리티(대표 정상원)는 금융감독원을 사칭해 국내 암호화폐 거래소 해킹을 시도하는 지능형지속위협(APT) 공격이 발생했다고 8일 밝혔다.

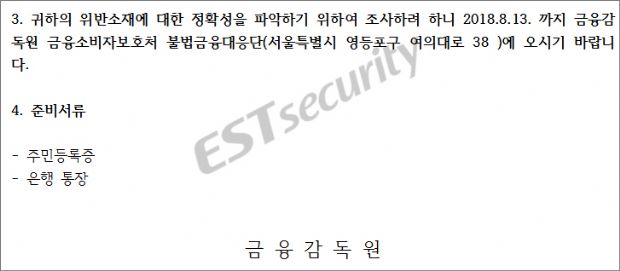

이스트시큐리티 시큐리티대응센터(ESRC) 분석에 따르면 발견된 공격은 암호화폐 거래소 관계자가 첨부파일을 열어보도록 유도하는 형식을 취하고 있다. 금융감독원이 유사수신행위 법률 위반 통지문을 발송한 것처럼 보이게 위장한 내용이다.

해당 내용을 담은 이메일이 2018년 8월 6일 오전 11시 31분 제작된 악성문서 첨부파일을 담아 유포됐다. 문서 내용은 고발인, 피고발인 등 특정인 신상정보와 관계 등 내용을 구체적으로 담을만큼 정교하게 작성돼 수신자의 의심을 피하려 했다.

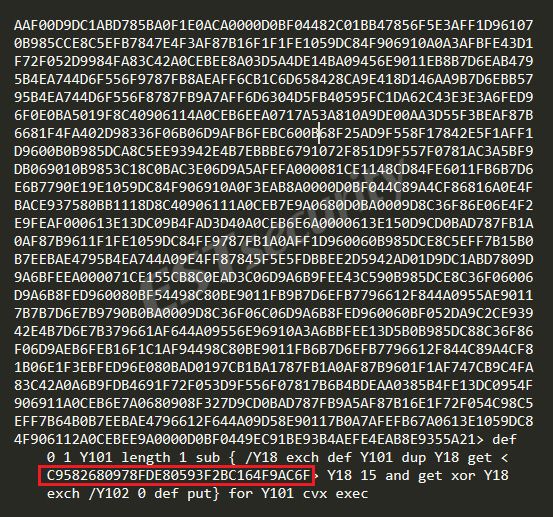

악성문서 파일 스트림은 16바이트 길이의 키로 XOR 연산을 수행하는 코드로 암호화됐다. 파일을 열면 셸코드(shellcode)가 작동해 미국 소재 특정 호스트로 접속한다. 어도비 플래시(SWF) 파일로 위장한 악성 DLL 파일이 PC에 설치된다. 이후 해커의 추가 명령 수행 단계로 이어진다.

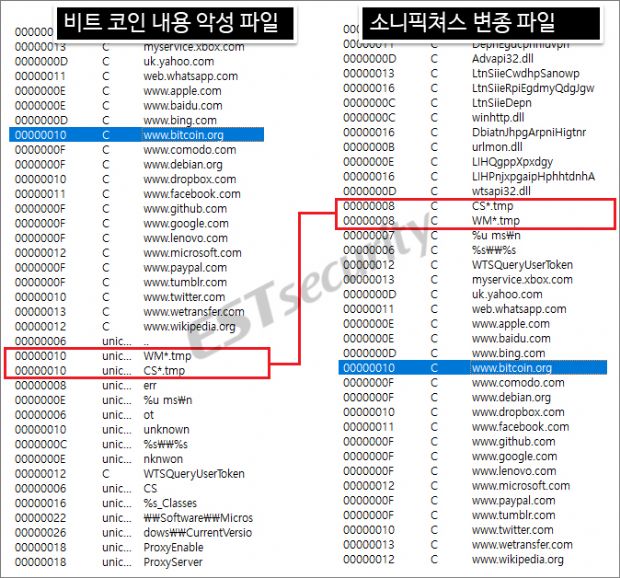

이스트시큐리티 측은 이번 공격의 악성문서 열람을 유도한 '유사수신행위 위반 통지서' 위장 수법이 지난 2017년 6월에도 발견된 사례라고 지적했다. 당시 공격에 쓰인 악성문서를 통해 설치된 악성 파일은 2014년 미국 소니픽처스 해킹에 쓰인 악성코드와 동일한 코드 구조를 갖고 있다고 설명했다. 또 ESRC의 위협인텔리전스 분석 결과 공격에 쓰인 악성코드는 2009년부터 특정 정부 지원 해커 조직이 사용해 온 APT 공격 시리즈의 코드와 유사도가 높은 것으로 나타났다고 덧붙였다.

이스트시큐리티 측은 이를 근거로 암호화폐 거래소를 겨냥한 이번 APT 공격이 올초부터 주의 대상이었던 ▲’오퍼레이션 아라비안 나이트(Arabian Night)’, ▲’오퍼레이션 스타크루저(Operation Starcruiser)’ 등과 연계돼 있는 활동이며, 국내에 지속 발생 중인 각종 침해사고와 관련이 있다고 봤다.

관련기사

- "암호화폐 거래소 해킹 막으려면 망분리해야"2018.08.08

- "방산업체 망 분리 사칭 악성코드 발견"2018.08.08

- 금융보안원, 침해사고 대응훈련 이달부터 실시2018.08.08

- 국내 최초 ATM 악성코드, 북한 배후 조직 소행이었나2018.08.08

ESRC 문종현 이사는 "최근 한국 암호화폐 거래소 관계자를 겨냥한 맞춤형 스피어피싱 공격이 지속 포착되고 있다"며 "금감원 사칭 공문서뿐아니라 암호화폐지갑 개발자, 금융관련 컨퍼런스 문서 등이 악용되고 있어 주의가 필요하다"고 말했다. 이어 "공격은 특정 국가 정부를 배후로 둔 위협그룹의 공격 기법과 유사도가 높은 만큼 민관이 협력해 보안 강화에 힘써야 할 시기"라고 강조했다.

ESRC은 한국인터넷진흥원(KISA)과 협력해 해당 악성 프로그램의 명령제어서버(C2) 정보를 공유하고 국내에서의 접속을 차단했다. 또 이스트시큐리티 측은 정부 지원을 받는 특정 위협 그룹 대상 추적을 지속하고 있고, 하반기 출시 예정인 위협인텔리전스 서비스 '쓰렛인사이드'를 통해 체계적인 위협정보 분석시스템을 공유할 계획이라고 밝혔다.