HWP 문서파일을 포함한 한국어 시스템을 집중 공격하는 랜섬웨어 감염 환경을 복구할 수 있는 툴이 공개됐다. 사이버보안업체 안랩은 지난해 4분기 발견, 확산된 '마이랜섬(MyRansom)' 또는 '매그니베르(Magniber)' 랜섬웨어에 감염된 시스템의 복호화 툴을 공개했다.

안랩 설명에 따르면 이 랜섬웨어는 사용자 PC의 인터넷익스플로러(IE), 자바, 플래시 취약점을 악용해 랜섬웨어를 설치하고 컴퓨터 파일을 암호화한 후 해독키를 제공하는 대가로 금전을 요구한다. 파일 암호화에 앞서 해당 PC 언어가 윈도 한국어 버전 환경인지 확인하는 동작을 수행한다. 한국어일 경우 HWP를 포함해 800가지 이상의 확장자 파일을 암호화한다. '매그니튜드익스플로잇킷'을 이용해 만들어졌다.

안랩은 최근 국내에서 피해를 일으키고 있는 마이랜섬 또는 매그니베르 랜섬웨어 변종에 대한 복구툴을 공개했으며 안티바이러스 제품 V3에서 해당 랜섬웨어를 진단하고 있다고 3일 밝혔다.

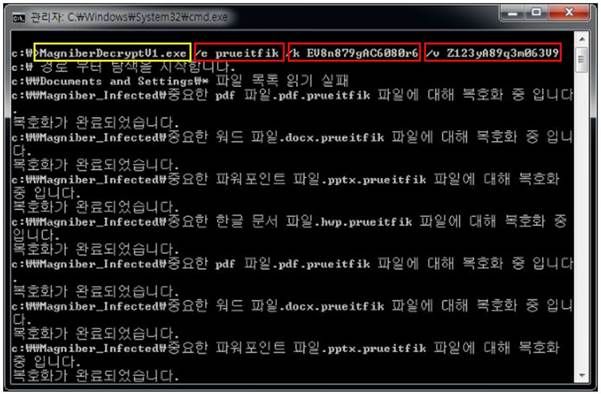

복구툴은 안랩 랜섬웨어보안센터 또는 시큐리티대응센터(ASEC) 웹사이트에서 배포되고 있다. 랜섬웨어 감염 피해자는 여기서 MagniberDecryptV1.exe 파일을 내려받고 관리자권한 명령줄도구(cmd) 창에서 안랩 측이 제시한 설명에 따라 복구 절차를 수행하면 된다.

다만 복구툴은 모든 감염 피해를 되돌려주지 않는다. 안랩은 감염 피해자가 PC에서 복구를 수행시, C드라이브 또는 다른 특정 드라이브의 암호화된 파일 확장자를 확인하고, 안랩 복구툴의 '복구 가능한 확장자 리스트'에 포함될 경우에만 복구가 가능하다는 점을 설명했다.

복구 가능한 확장자는 2일 현재 기준 ▲kympzmzw ▲owxpzylj ▲prueitfik ▲rwighmoz ▲bnxzoucsx ▲tzdbkjry ▲iuoqetgb ▲pgvuuryti ▲zpnjelt 등 9가지다. 안랩은 복구 가능한 확장자 정보를 지속 업데이트할 예정이라고 덧붙였다.

안랩은 암호화된 파일이 복구 가능한 확장자인데도 C드라이브 또는 별도 파티션이나 외장형 저장장치 등 다른 특정 드라이브에 전체 복구를 수행했을 때 제대로 복구가 이뤄지지 않을 경우, 상세설명 중 단일 파일 및 폴더 경로에 대한 전체 복구 방법을 참조하라고 덧붙였다.

■ "한국어 시스템만 노려…HWP 문서 포함 859종 확장자 파일 암호화"

한국인터넷진흥원(KISA)은 지난 1월 18일 '2017년 4분기 사이버위협동향보고서'를 통해 마이랜섬 또는 매그니베르 랜섬웨어의 유포 현황과 관련 특성을 소개했다.

KISA 보고서 설명에 따르면 이 랜섬웨어의 매그니베르라는 명칭은 '매그니튜드(Magnitude)'와 '케르베르(Cerber)'의 합성어다. 공격자의 유포 수법은 광고사이트에 악성코드를 심어 퍼뜨리는 '맬버타이징' 방식이었다. 케르베르 변형 랜섬웨어에 매그니튜드익스플로잇킷을 사용했다. KISA는 이 랜섬웨어가 당시 국내 사용자를 표적으로 삼고 있는 만큼 각별한 주의가 요구된다고 지적했다. [☞참조링크]

그에 앞서 이스트시큐리티의 시큐리티대응센터가 지난해 10월 19일 매그니베르 랜섬웨어를 마이랜섬이라는 이름으로 소개하며 그 유포 상황을 경고하기도 했다.

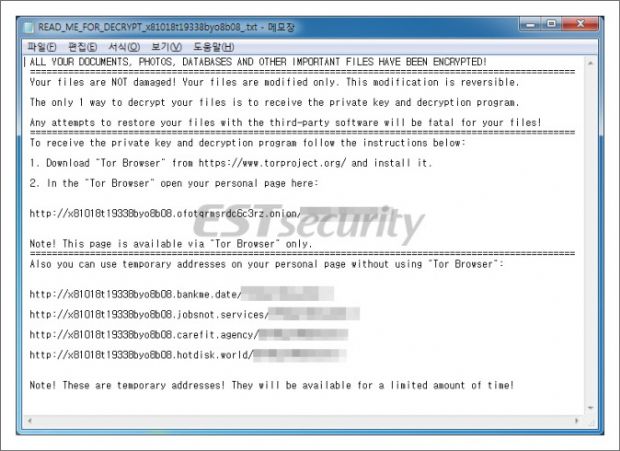

시큐리티대응센터 설명에 따르면 마이랜섬은 감염PC 시스템 언어가 한국어 환경인지 확인한 뒤 HWP 문서 확장자를 포함한 859개 문자열 파일을 암호화 대상으로 삼는다. 암호화 결과물의 파일 확장자는 'ihsdj'인데, 'kgpvwnr'로 바꾸는 변종도 있는 걸로 파악됐다. 공격자는 랜섬노트 파일과 랜섬웨어 실행파일을 15분마다 동작케하고, 다크넷을 통해 복구를 위한 비트코인 결제를 유도했다. [☞참조링크]

■ "샌드박스 탐지 회피 위한 가상머신 판정 동작 포함"

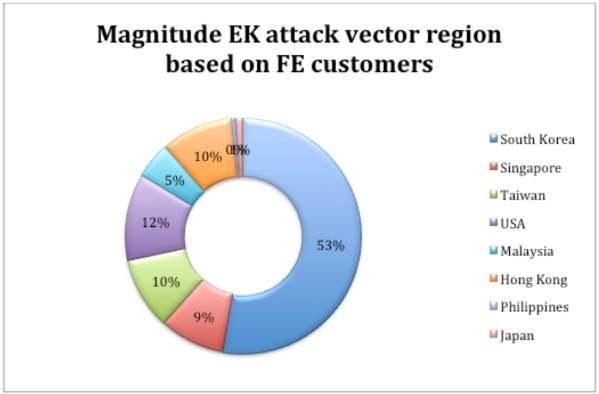

이스트시큐리티의 마이랜섬 관련 안내 이후 2017년 10월 23일 다국적 보안업체 파이어아이는 국가별 매그니튜드 익스플로잇킷 공격 비중을 집계해 제시하기도 했다. 2017년 3월 파이어아이 다이나믹 위협 인텔리전스(DTI)에 제시된 파이어아이의 매그니튜드 익스플로잇킷 공격 대상 지역 대상 비중은 한국(53%), 미국(12%), 타이완(10%), 홍콩(10%), 일본(9%), 말레이시아(5%) 등 순으로 나타났다.

관련기사

- 소닉월 " 2017년 멀웨어 공격 93억 2000만건"2018.04.03

- KISA, 랜섬웨어 예방 가이드라인 배포2018.04.03

- NNSP-올리브텍, 랜섬웨어대응솔루션 사업제휴2018.04.03

- 소포스, 딥러닝 맬웨어 대응솔루션으로 한국 노크2018.04.03

파이어아이는 한국을 주로 공격하는 양상이 2017년 9월말까지 보이다 사라졌고 그해 10월 15일부터 다시 한국만 공격하기 시작했다고 지적했다. 이 랜섬웨어는 한국어 시스템 이외 환경에선 실행되지 않았다고 덧붙였다. 그 무렵 이전까지 이메일로 케르베르 랜섬웨어를 유포한 공격자들이 매그니베르 랜섬웨어도 유포했으나 재등장한 매그니튜드익스플로잇킷을 맬버타이징으로 유포했다고 설명했다.

파이어아이 분석에 따르면 매그니베르 랜섬웨어는 가상머신 구동환경을 확인하고 URL 콜백으로 결과를 첨부해 샌드박스시스템을 통한 탐지를 회피하는 동작을 보였다. 랜섬웨어를 수차례 실행하며 평균 실행 소요시간이 일정값 이상일 경우 해당 시스템을 가상머신으로 분류하는 방식이었다. URL 콜백 값의 끝자리는 랜섬웨어가 해당 시스템을 가상머신으로 판단시 '1'로, 아니라고 판단시 '0'로 지정됐다.