보안전문회사 하우리(대표 김희천)는 파워셸 ‘엠파이어(Empire)’를 이용한 APT 타깃 공격이 증가하고 있어 보안 담당자들의 주의가 필요하다고 9일 밝혔다.

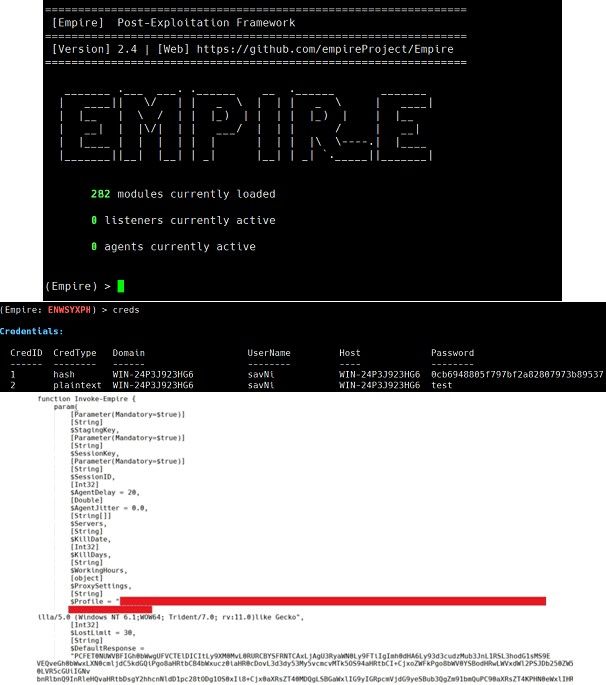

엠파이어는 파워셸로 제작된 오픈소스형 악성코드 공격 프레임워크다. 키로거와 계정 정보를 탈취하는 '미미카츠(Mimikatz)' 등 다양한 공격 모듈을 포함하고 있다. 암호화된 통신을 사용한다. 파일을 생성하지 않는 '파일리스(Fileless)' 형태로 공격을 수행할 수 있다.

하우리 설명에 따르면 공격자들은 엠파이어를 이용해 주요 기관 및 조직을 대상으로 APT 타깃 공격을 수행하는데 적극 활용하고 있다. 주로 문서 파일에 삽입된 매크로를 이용해 악성스크립트를 실행하고 특정 서버와 통신해 파워셸 ‘엠파이어’ 스크립트를 메모리에 로드하고 실행한다.

관련기사

- 탐지 어려운 'MSI' 확장자 형식 악성코드 유포 급증2018.03.09

- 하우리, 국방부 백신 구축사업자 재선정2018.03.09

- 하우리, SW 신규취약점 신고포상제 운영 참여2018.03.09

- 한국 노린 악성HWP 공격, 더 교묘해졌다2018.03.09

실행된 파워셸 스크립트를 통해 명령제어(C&C) 서버로부터 해커의 명령을 받아 PC정보탈취, 추가 파일 다운로드, 명령 실행 등 악성행위를 수행한다. 파워셸 스크립트를 통해 메모리에서 모든 악성행위가 수행되기 때문에 파일을 생성하지 않아 탐지하는 데 어려움이 많다.

하우리 최상명 CERT실장은 "최근 평창 올림픽을 주제로 한 타깃 공격에도 ‘엠파이어’ 프레임워크가 사용되었다"며 "이를 이용한 공격이 더욱 많아질 것으로 예상되기 때문에 보안 담당자들의 많은 관심과 주의가 필요하다"고 말했다.