랜섬웨어 에레버스(Erebus)에 감염돼 153대 서버에 저장된 데이터가 공격자 손에 암호화되는 피해를 입었던 웹호스팅업체 인터넷나야나의 서버호스팅 브랜드인 '코리아IDC'도 최근 랜섬웨어 감염 피해를 입은 것으로 나타났다.

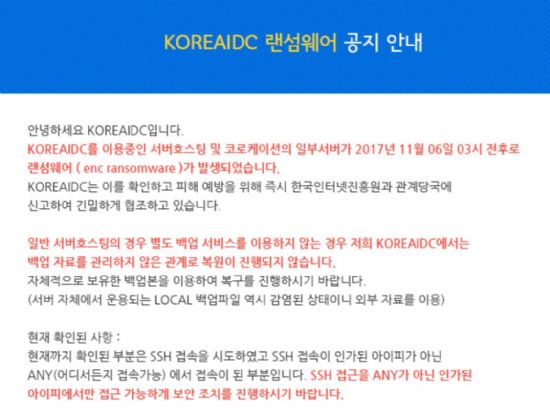

6일 코리아IDC는 공지를 통해 "코리아IDC를 이용 중인 서버호스팅 및 코로케이션의 일부 서버에서 2017년 11월 6일 03시 전후로 랜섬웨어가 발생됐다"고 밝혔다.

공지에 따르면 이 랜섬웨어에 감염된 파일은 '.enc'라는 확장자를 갖는다.

현재 코리아IDC는 한국인터넷진흥원(KISA) 등 관계당국에 이를 신고해 대응하는 중이다.

코리아IDC측은 "현재까지 확인된 부분은 (공격자가) SSH 접속을 시도했고 SSH 접속이 인가된 IP가 아닌 ANY(어디서든지 접속가능)에서 접속이 된 부분"이라며 "SSH 접근을 ANY가 아닌 인가된 IP에서만 접근 가능하게 보안 조치를 진행하시길 바란다"고 공지했다.

서버 호스팅은 고객에게 서버를 판매하거나 임대해 주고 이를 이용해 인터넷 서비스를 이용할 수 있도록 하는 것을 말한다. 코로케이션은 고객 소유로 인터넷 서비스용 서버와 네트워크 장비를 설치하고 운영할 수 있는 공간을 임대하는 서비스다.

SSH는 암호화 기반 네트워크 프로토콜인 시큐어셀(Secureshell)을 말한다. 이 기능은 공개된 인터넷 환경에서 원격으로 서버에 로그인하기 위해 사용된다.

문제는 일부 SSH를 이용한 원격 접속 시도에 대해 사전에 등록된 특정 IP주소가 아니라 어떤 IP주소든 접속을 허용하면서 공격자들에게 노출됐다는 것이다.

이와 관련 코리아IDC는 "일반 서버 호스팅의 경우 별도 백업 서비스를 이용하지 않는 경우 저희 코리아IDC에서는 백업 자료를 관리하지 않은 관계로 복원이 진행되지 않는다"며 "자체적으로 보유한 백업본을 이용해 복구를 진행하시기를 바란다"고 안내했다.

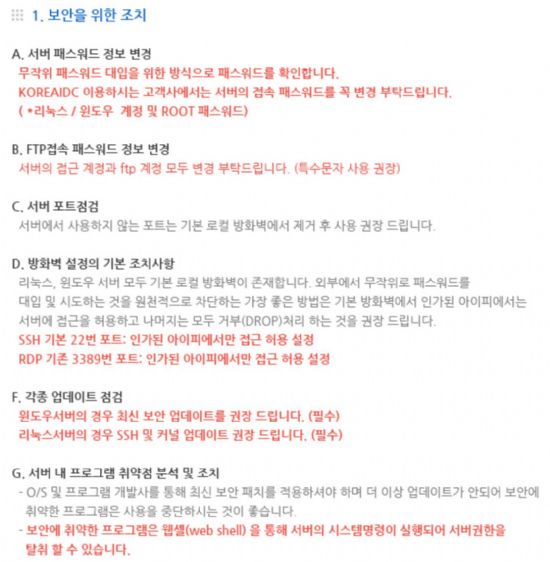

코리아IDC는 보안을 위한 조치 사항도 공지했다.

먼저 서버에 접속할 수 있는 비밀번호를 바꾸는 방법이다. 공격자들이 임의 비밀번호를 무작위로 대입해 실제 비밀번호를 알아내는 공격을 막기 위한 조치다.

코리아IDC에서 문제가 된 SSH 접속과 관련해서는 리눅스, 윈도 서버가 모든 기본 로컬 방화벽이 존재하며, 무작위 비밀번호 대입 공격을 막기 위해 가장 좋은 방법 중 하나는 기본 방화벽에서 인가된 IP주소에 대해서만 서버 접근을 허용하고 나머지는 모두 거부(DROP)처리 하는 것을 당부했다.

SSH 기본 22번 포트에서는 인가된 IP만 접근 허용 설정을 하고 RDP의 경우 3389번 포트에서 마찬가지 설정이 필요하다는 설명이다.

관련기사

- 최신 윈도10에 추가된 랜섬웨어 보호 기능 사용하기2017.11.07

- KISA, 랜섬웨어 변종 '배드래빗' 감염 주의 당부2017.11.07

- 유럽발 랜섬웨어 '낫페트야' 변종 '배드래빗' 확산2017.11.07

- 스마트폰까지 손 뻗는 랜섬웨어, 모바일도 불안2017.11.07

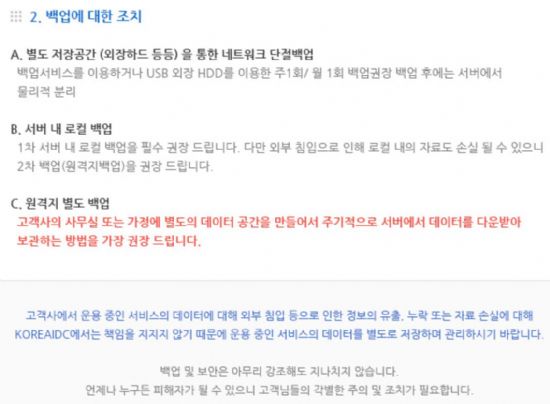

백업에 대해서는 네트워크와 분리된 외장하드디스크 등에 백업을 진행하고 1차로 서버 내 로컬 백업을 수행했다고 하더라도 랜섬웨어에 감염됐을 경우를 대비해 고객사 사무실이나 가정 내 별도 데이터 공간에 주기적으로 서버에서 데이터를 다운받아 보관하는 방법을 권장한다고 밝혔다.

이밖에도 윈도서버, 리눅스서버의 SSH 및 커널에 대한 최신 보안업데이트가 필요하다고 안내했다.