파이어아이는 온라인 광고를 통해 악성코드를 유포하는 멀버타이징(Malvertising) 공격의 최근 트렌드를 29일 발표했다.

파이어아이는 블로그를 통해 최근 4개월 간의 멀버타이징 공격 분석 내용을 공개하며, 공격에 이용된 익스플로잇킷(EK) 및 관련 서버에 대해 다뤘다. 파이어아이는 한국에 대해, 해당 멀버타이징 공격에 이용된 매그니튜드(Magnitude) EK가 가장 많이 사용된 지역으로써 국내 개인 사용자 및 기업들의 주의가 요구된다고 경고했다.

멀버타이징 공격은 온라인 광고 네트워크가 악성 광고를 게시하게 되면서 발생한다. 멀버타이징은 사용자들이 단지 웹사이트에 방문하기만 해도 악성코드에 감염될 수 있는 드라이브 바이(Drive-by) 형태를 사용하는 위협의 일종이다. 악성 광고는 웹사이트 방문자들을 익스플로잇 킷 랜딩 페이지로 리다이렉트하여 악성코드에 감염시킨다. 익스플로잇킷은 사용자 시스템에서 실행하고 있는 애플리케이션에 따라 악성코드를 사용자의 동의 없이 시스템에 로드한다.

멀버타이징 공격에서, 광고 서버가 쿠션서버(Cushion Servers) 혹은 섀도서버(Shadow Servers)라고 불리는 악성 도메인 서버를 통해 트래픽을 전달하는 네트워크로 방문자를 리다이렉트하는 것은 일반적인 일이다. 공격자의 통제 아래, 쿠션 서버는 HTTP 리다이렉트 프로토콜 혹은 아이프레임(iframe)을 이용해 방문자를 악성 도메인 서버로 리다이렉트한다.

방문자는 공격자가 삽입한 스크립트를 포함한 페이지를 받는 경우가 있는데, 이는 공격자가 타깃 시스템의 취약점을 효과적으로 이용한 결과다. 몇몇 공격 사례에서는 도메인 이름 등록자를 감염시켜 합법적인 도메인 아래 하위 도메인을 등록하는 도메인 섀도잉(Domain Shadowing) 기술을 통해 가짜 광고 서버를 정상적인 광고 업체로 위장하기도 했다.

이번에 포착된 멀버타이징 공격에서는 리그(Rig) EK, 선다운(Sundown) EK, 테러(Terror) EK, 매그니튜드 EK 등이 악용됐다. 매그니튜드 EK은 아태지역에서 널리 사용되는 익스플로잇 킷이다. 2016년 10월부터 2017년 1월동안 파이어아이 고객을 기반으로 조사한 결과, 한국은 매그니튜드 EK에 의해 가장 많이 공격 받은 국가로 나타났다.

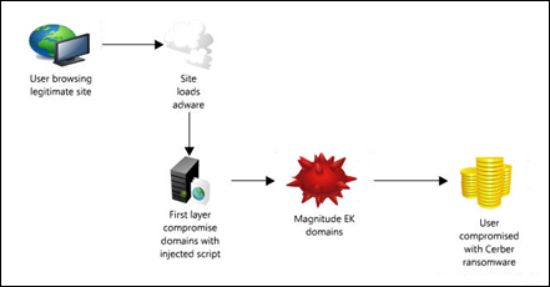

매그니튜드 EK를 악용한 전형적인 공격 방법은 ▲정상적인 웹사이트를 브라우징하던 사용자가 해당 사이트에 포함된 광고를 함께 로드하면서 ▲ 방문자는 스크립트가 삽입된 도메인으로 리다이렉트되고 ▲다시 매그니튜드 EK 도메인으로 리다이렉트되는 과정을 거치게 되는 것이다. 매그니튜드 EK 도메인으로 리다이렉트된 방문자는 최종적으로 2016 년 하반기에 한국에서 가장 많은 피해를 입힌 케르베르(cerber) 랜섬웨어에 감염된다.

관련기사

- 파이어아이, 엔드포인트 보안 솔루션 무료 업데이트2017.03.29

- "러시아, 사이버 공격으로 국익 추구"2017.03.29

- "사이버위협, 웨어러블부터 클라우드까지"2017.03.29

- 파이어아이, 인텔리전스 기반 보안 플랫폼 발표2017.03.29

전수홍 파이어아이코리아 지사장은 "오늘날 많은 국내 사용자들이 웹 기반 사이버 공격으로 인한 피해를 입고 있다”며 “개인 사용자들은 사용하지 않는 브라우저 플러그인을 해제하거나 소프트웨어를 업데이트하고, 광고 차단기(ad blockers)를 이용하여 이러한 공격 위험을 최소화해야 한다”고 설명했다.

그는 “그러나 이러한 기본적인 보안 수칙으로 모든 보안 위협을 배제할 수 있는 것은 아니며, 특히 수 백, 수 천만 명의 임직원이 근무하는 조직의 경우, 웹 기반 사이버 공격 위험이 훨씬 크다”라며 “조직들은 방화벽 및 백신을 우회하는 사이버 공격으로부터 네트워크를 모니터링할 수 있는 전문 인력 및 기술을 배치해야 할 시점”이라고 강조했다.