금융사에 필요한 보안프로그램을 개발, 공급해 온 A 보안회사의 디지털 인감도장 역할을 하는 코드서명용 인증서와 개인키 유출 사건에 대한 검찰 수사결과가 공개됐다.

해당 보안회사가 여러 금융권에 보안프로그램을 공급해 온 만큼 초기 대응에 실패했었다면 이를 악용한 사이버테러 수준의 공격으로까지 번질 수도 있는 사안이었다. 이 보안회사는 기존 코드서명용 인증서와 개인키를 폐기하고 재발급하는 조치를 취했다.

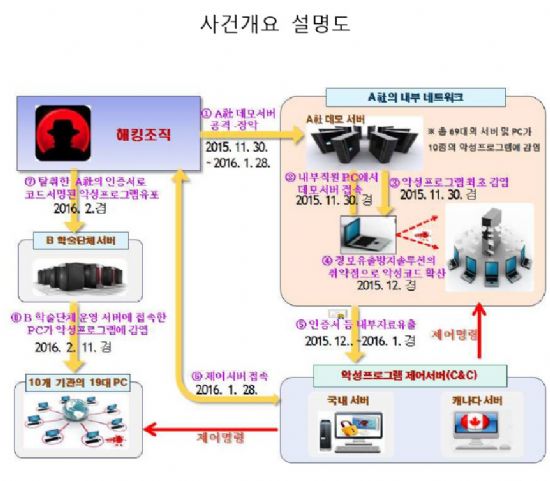

31일 서울중앙지방검찰청 개인정보합동수사단은 이 사건에 대한 수사결과, 공격시도는 지난해 11월부터 올해 2월까지 4개월에 걸쳐 이뤄진 것으로 확인됐으며, 악성코드를 설치된 학술단체 웹사이트 운영서버에 접속한 10개 기관 PC 19대가 악성프로그램에 감염됐던 것으로 파악했다고 발표했다.

이와 함께 개인정보합수단은 공격자가 해당 보안회사를 노린 공격에 악용된 악성프로그램을 통해 명령을 내리는 서버(C&C서버)에 북한 소재 IP로 6회 접속이 이뤄졌다는 점, 보안회사 직원 PC에서 유출된 정보가 전달되도록 설정된 미리 지정된 이메일 계정에서 북한 매체인 '우리민족끼리' 사이트 가입자에게 이메일을 발송했다는 점, A사 직원에게 사내 이메일로 '납북통일에 대함'이라는 제목으로 전송된 악성 이메일을 관리하는 C&C서버의 도메인이 북한(DPRK)을 암시하는 'dprk.hdskip.com'라는 이름이었다는 점을 근거로 북한 해킹 조직이 사이버테러를 시도했던 것으로 추정했다.

시간순서로 본 코드서명 해킹 사건은 다음과 같다.

▲2015.11. A 보안회사 전산서버 해킹, 내부자료 탈취가 가능한 악성프로그램이 설치.

▲2015.12.~2016.1. 해당 서버에 접속한 직원 PC에 악성프로그램이 전파, 해당 PC에 저장됐던 코드서명용 인증서와 개인키 유출.

▲2015.11.30.~2016.1.28. A사 서버가 악성프로그램에 최초 감염된 시점에서부터 올해 1월 말까지 북한 소재 IP 총 26회 해당 서버에 접속, 악성프로그램의 C&C 서버에 북한 소재 IP가 총 6회 접속. 해킹된 A사 직원 PC에서 유출된 정보가 미리 지정된 이메일 계정 통해 북한 매체인 우리민족끼리 사이트 가입자 이메일로 전송.

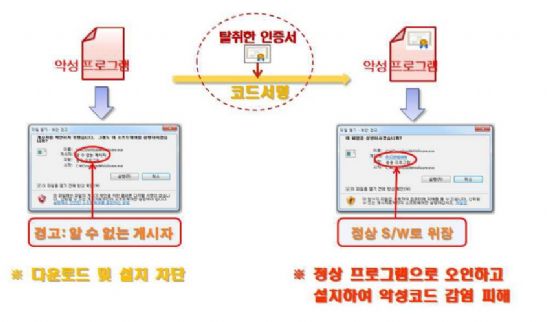

▲2016.2. A사 코드서명용 인증서와 개인키를 악용해 정상 보안 프로그램을 사칭한 악성프로그램이 B 학술단체 웹사이트 운영서버에 설치.

▲2016.2.11. B 학술단체 웹사이트 운영서버에 접속한 10개 기관 PC 총 19대에 동일 악성프로그램이 유포.

▲2016.2.15.백신업체에서 A사 코드서명이 탑재된 악성프로그램을 발견해 한국인터넷진흥원(KISA) 및 A사에 통보. A사가 해당 사실 확인.

관련기사

- 보안회사 노린 해킹 해법, 자동차리콜서비스에서 배워라2016.06.01

- 보안업체 노린 공격 대응, 지문인증-보안토큰-망분리 주목2016.06.01

- 미래부, 코드서명 인증서 보안 가이드 배포2016.06.01

- 보안업체 노린 해킹 기승...왜?2016.06.01

▲2016.2.18 A사에서 관련 PC, 서버 등을 개인정보합수단에 임의제출해 수사에 착수. 이 과정에서 국가정보원, KISA, 금융보안원 등이 협력해 유출된 코드서명용 인증서와 개인키를 폐기, 감염된 PC의 네트워크 연결차단, 악성프로그램 삭제 조치. 주요 백신회사에 악성프로그램에 대한 정보 업데이트 요청.

개인정보합수단은 A사 서버 및 PC 70여대, 악성프로그램 유포 경로가 된 서버, 악성프로그램이 설치된 PC를 제어하고 명령을 내리는 서버(C&C 서버), 이메일 등 총 12TB 용량의 자료를 분석한 결과, 악성프로그램 유포 경로를 확인했으며, 특히 외부 인터넷으로도 접속이 가능한 A사 프로그램 테스트용 데모서버를 통해 직원 PC를 해킹해 코드서명용 인증서와 개인키를 유출시켰다는 사실을 확인했다고 설명했다.