지난해 3.20 사이버테러에 등장했던 악성코드의 최신 변종이 국내 웹사이트 내 온라인 결제모듈, DRM 제품모듈에서 발견된 액티브X 취약점을 악용해 유포되고 있어 주의가 필요하다.

하우리(대표 김희천)는 7일 오후 1시부터 다수 국내 웹사이트를 통해 관련 악성코드가 유포돼 조치를 취했다고 8일 밝혔다.

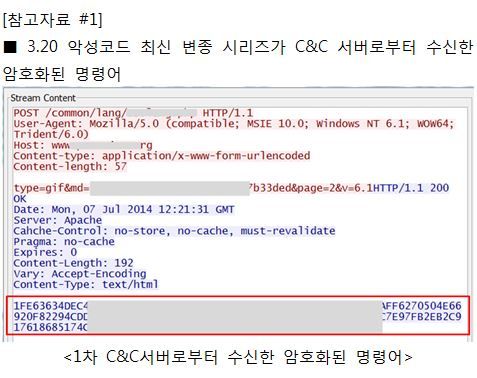

이 악성코드는 감염된 PC에 대한 정보를 1차 C&C 서버로 전송하며 추가적인 명령을 수신해 악성행위를 수행하게 된다. 하우리에 따르면 1차 C&C 서버는 대부분 제로보드, 케이보드 등 국내 게시판을 사용하는 웹사이트로 국내 게시판의 취약점을 악용해 C&C 서버로 쓰고 있는 것으로 추정된다.

변종 악성코드가 접속하는 C&C 서버 중 일부는 지난해 3.20 사이버테러 때 방송사, 금융사 등을 공격하기 위해 악용한 서버와 일치한다. 더구나 암호화된 명령을 수신해 복호화하는 수법 역시 3.20 때와 동일했다고 설명했다.

1차 C&C 서버로부터 명령을 수신 받아 추가적으로 다운로드해 실행하는 악성코드는 토르 C&C 서버를 2차 C&C 서버로 사용한다.

관련기사

- 액티브X 대신 닷넷 악용 금융악성코드 발견2014.07.08

- 원클릭 간편 결제, 한국에선 아직 '꿈'2014.07.08

- 원클릭 간편 결제, 한국에선 아직 '꿈'2014.07.08

- 공인인증서 의무 폐지 이후 소비자 선택은?2014.07.08

토르 C&C는 작년 6월 25일에 정부 DNS 서버를 대상으로 분산서비스거부(DDoS) 공격을 수행했으며, 추가적인 명령을 수신해 악성행위를 수행토록 했다.

최상명 하우리 차세대보안연구센터장은 작년과 달리 관제를 강화한 결과 3.20 악성코드의 최신 변종 시리를 조기에 발견하게 됐다며 1차 C&C 서버와 2차 토르 C&C 서버를 통해 추가로 수신하는 암호화된 명령을 해독하며 예의주시 중이라고 밝혔다.