제2의 하트블리드 취약점들이 속속 발견되고 있어 사용자들의 주의가 요구된다. 이번에는 안드로이드 스마트폰으로 와이파이를 통해 무선랜에 접속하는 환경, 리눅스 운영체제(OS)에 사용되는 암호화 통신 기술인 '그누TLS'에서 하트블리드와 유사한 취약점이 발견됐다.

포르투갈 보안연구원이 발견한 하트블리드 유사 보안취약점인 '큐피드'가 안드로이드 4.1.0/4.1.1(젤리빈) 스마트폰과 기업용 무선네트워크로부터 정보를 빼내는데 악용될 수 있는 것으로 나타났다.

외신에 따르면 포르투갈 보안연구원 루이스 그란제이아가 발견한 큐피드 취약점은 오픈SSL에서 발견된 하트블리드 취약점을 PC-서버가 아니라 안드로이드 기기/PC-무선랜 공유기에 적용한 것이다. 와이파이 기반 무선네트워크 환경에서도 정보가 새나갈 수 있다는 설명이다.

그란제이아 연구원은 개념증명(POC)을 통해 안드로이드 4.1.0/4.1.1(젤리빈) 버전에서 문제가 발생할 수 있다는 사실을 확인했다. HTC원을 포함해 수백만대 기기들이 여전히 젤리빈을 사용하고 있는 것을 고려하면 잠재적으로 큰 문제가 될 수 있다.

오픈SSL과 같은 암호화 통신 프로토콜 중 하나인 '전송계층보안(TLS)'에서 발견된 이 취약점은 확장가능인증프로토콜(EAP)을 사용한 무선랜 연결과정에서 발생한다. ID와 비밀번호 입력이 필요한 와이파이 접속환경이 취약할 수 있다는 것이다. 이는 EAP를 활용해 TLS로 암호화 통신시 발생한다. EAP는 우리가 흔히 사용하는 와이파이(802.11)에 적용된 WPA, WPA2 등과 같은 사용자 인증을 위한 프로토콜이다.

그란제이아 연구원은 큐피드는 하트비트 패킷을 사용한다는 점에서 기본적으로 하트블리드 취약점과 유사하며, TLS 통신 과정에서 EAP를 적용한 환경에서 작동된다는 점이 다르다라고 말했다. 쉽게 말하면 PC-서버 간 암호화 통신 대신 안드로이드폰-무선랜 공유기 사이에서도 비슷한 취약점이 적용된다는 설명이다.

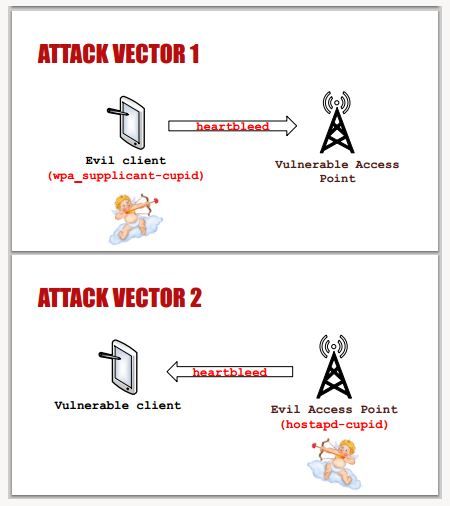

이 연구원이 실험해 본 공격 시나리오는 크게 두가지다. 리눅스 환경에서 와이파이 기반 무선랜 환경을 구축할 때 사용되는 프로그램인 'hostapd'와 'wpa_supplicant'을 악용하는 것이다. 먼저 해커가 갖고 있는 안드로이드 기기나 PC로 취약한 무선랜 공유기에 접속하는 방법(wpa_supplicant)이다. 두번째로는 가짜 무선랜 공유기 환경을 구축해 여기에 접속한 사용자로부터 정보를 탈취하는 식(hostapd)이다.

큐피드 외에 우분투, 데비안, 레드햇과 같은 리눅스 운영체제(OS) 기반 PC에서 정보를 빼내는 보안취약점도 새롭게 발견됐다. 외신에 따르면 하트블리드 취약점을 처음 밝혀낸 보안회사 코데노미콘 소속 주나스 쿠오리레토 연구원은 리눅스판 오픈SSL인 그누TLS 라이브러리를 활용해 암호화 통신을 시도하는 PC를 망가뜨리거나 악성코드에 감염시킨다.

관련기사

- 하트블리드 취약점 2년전 첫 제보자 인터뷰2014.06.08

- "제2 하트블리드 막으려면 오픈소스 개발자 지원 늘려야"2014.06.08

- 제2의 '하트블리드' 막기위해 IT거인들 뭉쳤다2014.06.08

- 애플도 '하트블리드' 영향권2014.06.08

레드햇에 따르면 그누TLS는 리눅스 기반 PC-클라이언트 간 암호화 통신시 세션ID 길이를 확인하지 않는다. 이를 악용해 사전에 구축한 악성서버를 통해 연결된 PC에 악성코드를 삽입하거나 버퍼오버플로 공격을 가능케 한다고 회사측은 설명했다.

그누TLS 핵심개발자이자 레드햇 엔지니어인 니코스 마브로지아노폴로스는 지난주 취약점을 제거한 그누TLS버전 3.1.25/2.3.15/3.3.3을 배포했다.