사용자의 스마트폰을 '좀비스마트폰'으로 만드는 카카오톡의 업데이트를 사칭한 악성파일이 등장해 주의가 요청된다.

잉카인터넷(대표 주영흠) ISARC 대응팀은 카카오 업데이트를 사칭한 안드로이드 악성파일이 유포되고 있다고 29일 밝혔다.

이 악성파일은 작년 11월부터 구글 코리아, 폰키퍼, V3 모바일 보안제품 등으로 위장해 국내에 집중적으로 유포되고 있는 악성파일들과 마찬가지로 DDoS기능을 가진 안드로이드 악성파일의 변종이다.

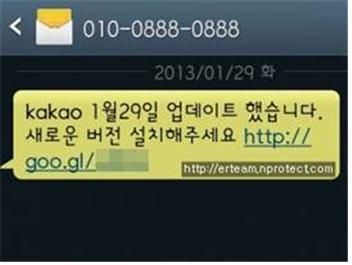

잉카인터넷에 따르면 해커는 불특정 다수 국내 스마트폰 이용자들에게 kakao 1월29일 업데이트 했습니다. 새로운 버전 설치해주세요 http://goo.gl/****라는 내용의 문자메시지를 보낸다. 첨부된 단축 URL 주소를 누르면 악성파일이 설치되고, 구글 앱스토어로 위장한 사이트로 자동연결된다. 카카오 업데이트를 위장한 애플리케이션을 설치하면 사용자의 스마트폰이 좀비PC와 마찬가지로 해커의 공격명령을 수행하는 '좀비스마트폰'이 된다. 실제 구글 플레이 스토어와 유사한 화면을 보여주는 탓에 주의해서 보지 않으면 사용자들이 착각하기 쉽다.

이 악성 앱은 국내 이용자들을 주요 표적으로 삼았다. 좀비스마트폰을 이용할 경우 위성항법장치(GPS)를 통한 스마트폰의 위치정보를 활용한 DDoS 공격이 가능해지며, 탐지나 방어가 어렵게 된다.

관련기사

- 윈스테크넷, 정당 홈피에서 악성코드 발견2013.01.29

- '구글코리아가 보낸 V3' 깔았더니 악성코드2013.01.29

- 모바일 뱅킹 위장 악성앱 우후죽순2013.01.29

- V3 모바일 위장 악성앱 주의보2013.01.29

문종현 잉카인터넷 ISARC 대응팀 팀장은 해당 악성파일에 감염되어 공격자가 좀비 스마트폰을 이용할 경우 특정 웹 서버가 운영중인 인터넷 데이터 센터(IDC) 주변에서만 좀비스마트폰을 이용해 공격을 한다거나 위치별 좀비스마트폰을 그룹화해 동시다발적인 이동통신 네트워크망을 공격하는 등 새로운 수법이 등장할 수 있다고 밝혔다.

문 팀장은 모바일 기반 DDoS 공격은 기존 PC기반과 달리 장소에 구애받지 않고 공격을 수행할 수 있어 각별한 주의가 필요하다고 덧붙였다.