카스퍼스키랩은 기존에 발견된 스턱스넷, 플레임 등과 마찬가지로 정부인사 등 주요 기관을 노린 멀웨어가 5년째 활동하고 있는 것으로 확인했다고 밝혔다.

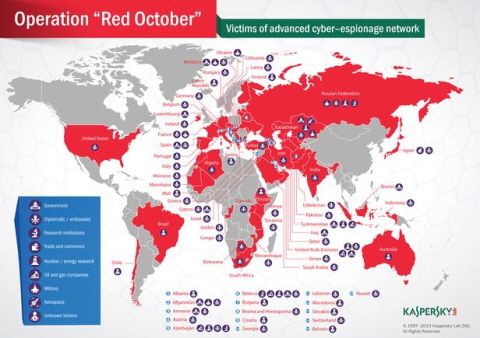

14일(현지시간) 미국 지디넷은 카스퍼스키랩과 세계 각 지역의 침해사고대응팀(CERT)과 공동으로 '붉은10월(Red October)' 혹은 '로크라'로 불리는 멀웨어가 주로 동유럽 기관과 중앙아시아 국가들을 노린 공격을 감행해왔다고 보도했다. 이는 정부, 정치그룹, 연구조직 등을 목표로 한 지능형지속가능위협(APT) 공격이다.

가장 큰 문제는 유출된 정보가 기밀에 해당하는 고급정보라는 것이다. 유진 카스퍼스키 카스퍼스키랩 CEO는 공격을 통해 유출된 정보는 기밀급이며, 지정학적인 데이터까지 포함돼 있다며 지하경제에서 높은 가격에 거래되고 있는 것으로 보인다고 밝혔다.

이 멀웨어는 주로 이메일을 통해 '스피어피싱' 공격을 감행한다. 이 방식은 불특정 다수를 노린 피싱과 달리 정부 고위관료, 유명인 등 특정인을 노려 정보를 탈취한다. 마이크로소프트(MS)의 엑셀, 워드 등의 취약점을 공략하는 익스플로잇을 통해 대상의 PC에 트로이목마 바이러스를 설치한 뒤 이와 비슷한 취약점을 가진 다른 사용자들의 PC를 감염시켜 정보를 빼내는 식이다.

카스퍼스키 CEO는 붉은10월이 모바일 기기, 컴퓨터 시스템, 네트워크 장비 등에서 정보를 수집해왔으며, 여전히 활동 중이라고 밝혔다. 이를 통해 모인 데이터는 해커가 내린 명령을 수행하는 C&C서버에 서버로 보내진다.

한번 감염된 시스템은 해커의 목적에 따라 다양한 임무를 수행한 뒤 흔적을 지운다. 카스퍼스키랩에 따르면 우선 이 멀웨어는 MS오피스의 문서파일과 어도비플래시의 PDF파일에 악성코드를 심어 정보를 빼낸다. 또한 C&C서버와 통신채널을 만든 뒤 감염된 PC 사용자가 키보드로 입력한 내용과 실제 사용한 화면은 따로 캡처해 저장한다. 사용자 PC의 이메일 메시지와 첨부파일을 검색해 필요한 정보를 확보하며, 일반적인 소프트웨어, 하드웨어 정보를 수집한다. 크롬, 파이어폭스, 인터넷익스플로러, 오페라 등의 웹브라우저에서 접속기록을 추출하며 방문했던 사이트에 대한 비밀번호를 알아낸다.

이 멀웨어는 윈도 운영체제(OS) 접속에 필요한 계정의 해시값을 추출해 내기도 한다. 이를 통해 MS 아웃룩 계정 정보와 네트워크 검색 등을 수행한다. 붉은10월은 또한 PC뿐 아니라 윈도폰, 아이폰 등 모바일 기기에서도 정보를 빼낼 수 있는 것으로 나타났다. 이를테면 PC의 외부에 저장한 파일 등을 유출하는 식이다.

붉은10월은 '레저렉션 모듈' 기능을 가졌다. 마치 MS오피스의 플러그인 기능인 것처럼 위장해 감염사실을 숨긴 뒤 이를 제거하면 실제 악성기능이 활성화된다.

이에 더해 이 멀웨어는 수많은 개인신용정보를 수집해 데이터베이스로 만들어 놓은 뒤 다른 지역에서 공격을 수행할 때마다 이 정보들을 단서로 활용한다. 카스퍼스키랩은 적어도 5테라바이트 이상의 개인신용정보가 유출돼 DB화 된 것으로 추정하고 있다.

카스퍼스키랩은 최소한 5년 이상 이 같은 공격이 암암리에 이뤄져왔으며, 과거 스턱스넷이나 플레임처럼 정부의 지원을 받는 것으로 추정된다고 설명했다. 또한 최초로 멀웨어를 만든 곳은 러시아가 유력한 것으로 추정되고 있다.

관련기사

- 스턱스넷, 이란서 공격 재개2013.01.15

- 플레임 변종 멀웨어 '미니플레임' 발견2013.01.15

- 카스퍼스키랩, 스턱스넷 막으려 OS 개발2013.01.15

- 카스퍼스키랩, "애플 보안 어떡하니?"2013.01.15

카스퍼스키랩은 해커가 추적을 피하고 감염된 네트워크를 통제하기 위해 60개 이상의 도메인 네임과 여러 개의 서버를 이용하고 있는 것으로 나타났다.

현재 붉은10월은 미국, 러시아, 이탈리아, 카자흐스탄, 아제르바이잔 등지에서 발견되고 있다.