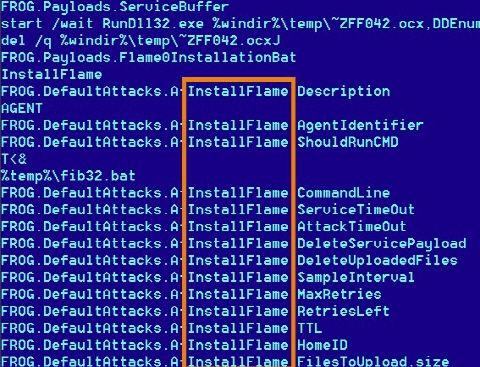

중동 국가를 겨냥한 신종 악성코드 ‘플레임’이 이란을 공격하기 위한 미국과 이스라엘의 연합작전에 의해 개발된 것으로 알려졌다. 플레임은 미래 사이버전의 전초전의 시작이라는 평가받을 만큼 현재까지 등장한 악성코드 가운데 가장 강력하고 정교한 형태라는 평가를 받고 있다.

주요 외신들은 20일(현지시간) 미국 국가안보국(NSA)과 중앙정보국(CIA), 이스라엘 군부가 연합해 플레임을 개발했으며 이란의 핵기반 시설을 공격한 바 있는 스턱스넷 역시 이들이 함께 개발한 것이라고 보도했다.

이들은 이란 정부 관료들이 네트워크상에서 주고받는 정보들을 모니터링하기 위해 악성코드를 개발했다. 모니터링을 통해 탈취한 정보들은 또 다른 공격에 이용하고자 했다.

주요 외신에 따르면, 플레임과 스턱스넷은 이란을 겨냥한 두 국가의 사이버 공격 프로젝트의 일환이었던 것으로 알려졌다. 사이버 공조를 통해 이란 프로그램을 다운시키는 것이 목적이었던 것으로 보인다. 플레임이 고도화된 기능을 이용해 정보를 빼내면 스턱스넷이 직접 침투해 시스템을 마비시키는 방식을 이용했다.

지난 달에 처음 발견된 플레임은 이란 등 중동국가를 겨냥해 제작된 정보탈취 기능을 가진 악성코드다. 단순 시스템 정보는 물론이고 오디오 대화, 정보자체를 아예 캡쳐할 수 있는 기능까지 악성코드 내 보유하고 있다. 플레임 이 전에 등장한 스턱스넷과 비교하더라도 고도화된 기능으로 인해 용량도 20배 수준이다.

보안 전문가들은 플레임에 대해 국가지원(State-sponsored) 공격에 첫 사례가 된 악성코드가 될 것이라고 평가했다. 이미 플레임의이 5~8년가량 정보수집 활동을 펼쳤을 가능성이 있다는 분석도 내놓고 있다. 장기적인 모니터링을 통해 정보를 수집한 다음 지난해 발생한 스턱스넷의 첫 사례인 이란 나탄즈 우라늄시설에 대한 공격이 이뤄졌을 가능성이 놓다.

전 CIA 국장이었던 마이클 헤이든은 “주요 시스템에 몰래 잡입해 장기간의 모니터링 작업을 하는 것이 단순한 시스템 파괴 공격보다 훨씬 어려운 일이다”고 말했다.

관련기사

- 악성코드 '플레임'..."사이버보안의 새 기회"2012.06.21

- 사이버전 서막 연 악성코드 '플레임' 파문2012.06.21

- 신종 악성코드 '플레임' 피해, 세계로 확대?2012.06.21

- 신종 악성코드 '플레임', 활동기간만 5~8년?2012.06.21

국제전기통신연합(ITU)의 사이버 보안 전문가인 마르코 오비소는 “플레임은 국가 간 스파이 도구로 활용되고 있으며 잠재적으로 다른 주요 국가시설 공격에도 얼마든지 활용될 수 있다”고 분석했다.

한편 플레임과 스턱스넷에 배후가 미국과 이스라엘로 드러나면서 이 외에도 양 국의 협력 중인 숨은 공격이 더욱 많을 것으로 예상했다.