경찰청은 주요 사이트를 공격한 DDoS(분산서비스거부) 사건 관련, 실마리를 풀 수 있는 주요 서버 4개를 입수∙ 분석 중이라고 밝혔다. 하지만 이 서버엔 해커가 수사망을 교란할 목적으로 가짜 정보를 심어놓았을 가능성도 있는 것으로 알려졌다.

10일 경찰청 사이버테러대응센터는 “악성 코드에 감염된 ‘좀비PC’가 해킹 명령을 새롭게 다운받은 서버 4개를 입수해 분석 중”이라고 밝혔다.

경찰은 좀비PC 내부 파일을 삭제하도록 한 추가 악성코드를 다운받은 업데이트 서버 IP 86개를 발견했다.

서버 IP는 미국, 일본, 중국, 호주 등 17개국으로 다양하며, 86개 서버 IP 중 5개가 한국 주소였다. 이중 4개의 서버가 서울과 인천 지역에서 입수해 정밀 분석작업을 진행중인 것으로 알려졌다.

경찰은 수사 과정서 좀비PC 사용자가 다운받은 악성코드(Msiexe1.exe)가 행동을 개시하면 공격파일(Wmiconf.dll, Perfvwr.dll)과 스케줄러 겸 업데이트 파일(Mstimer.dll)로 구분된 것을 확인했다.

스케줄러 겸 업데이트 파일은 공격 시간을 맞추거나 16개국 86개 서버에 접속해 좀비PC를 파괴하는 명령을 내리는 새로운 악성코드를 내려 받게 된다.

좀비PC의 저장장치가 파괴된 것도 이 같은 파일들이 새롭게 전달 받은 추가 악성코드의 명령 때문인 것으로 분석된다.

경찰은 그러나 86개 서버 주소가 악성코드에 적혀 있었다는 점에서 86개 주소 중 일부는 가짜일 가능성도 배제하지 않고 있다고 전했다.

수사망을 교란할 목적으로 악성코드 안에 실제보다 많은 업데이트 서버 IP주소를 적어놓았을 수도 있다는 게 경찰의 추측이다.

경찰은 또한 악성코드가 미국과 독일, 오스트리아, 그루지야 등 4개국에 있는 서버와 통신한다는 사실도 확인했으나 어떤 내용을 교신했고, 어떤 역할을 맡았는지는 확인되지 않고 있다.

■사흘 전 사이버공격 징후 포착

한편 정부는 사이버 공격이 있기 3일전인 지난 4일, 첫 공격징후를 탐지한 것으로 알려졌다.

이는 국회 정보위원회가 오늘(10일) 박성도 2차장 등 국정원 관계자들이 참석한 가운데 사이버 공격 관련 상황을 보고 받는 자리에서 밝혀졌다.

이날 보고 내용에 따르면 국정원은 지난 4일에 사이버 공격 징후를 처음 파악했고, 7일 오후 사이버 공격을 처음 탐지했다. 또 IP추적 결과 미국과 일본, 과테말라 등 16개 나라의 86개 IP가 악성코드를 퍼뜨리는데 사용된 것으로 파악됐으나 16개 나라에 북한은 포함되지 않은 것으로 알려졌다.

관련기사

- DDoS 방어 “국민여러분 도와주세요”2009.07.10

- 방통위, DDoS '경계'로 상향 검토2009.07.10

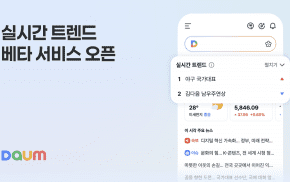

- 포털 다음, '실검' 6년 만에 부활..."여론조작 잘 막을까"2026.03.06

- 갤럭시S26 사러 신도림 갔더니…"한 달 뒤 오세요"2026.03.06

국정원은 하지만 북한 조평통의 사이버스톰 비난 성명과 공격대상이 대부분 보수단체라는 점 등의 갖가지 정황과 기술 요인을 종합할 때 이번 공격이 북한 혹은 북한 추종 세력에 의해 자행됐을 가능성에 대해 계속 조사중인 것으로 알려졌다.

또 이번 3차 공격의 피해는 예상보다 적었으며, 이는 백신 배포 등 즉각적인 대응에 나선 결과로 국정원은 분석했다.