백신 개발업체 뉴테크웨이브(대표 김재명, www.viruschaser.com)는 최근 P2P를 통해 음악 파일이나 특정 프로그램의 크랙처럼 가장한 웜이 확산되고 있다며 주의를 당부했다.

‘론다(Win32.HLLW.Ronda)’라는 이름의 이 웜은 얼핏 MP3 파일이나 실행파일처럼 보이나 실제로는 확장자가 ‘파일명.scr’ 형태로 되어 있다. 만약 감염되면 시스템의 중요 파일을 삭제시켜 컴퓨터가 정상적으로 부팅 되지 않도록 만드는 악성 웜이다.

주요 증상은 다음과 같다.

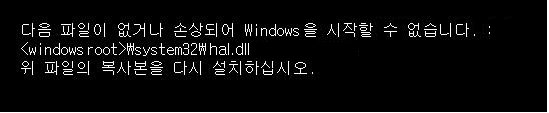

1. 윈도 재시작 시 아래와 같은 메시지 창 발생

2. 윈도 재시작 시 안전모드로 부팅됨

3. 푸르나, 버디버디, Download 등 P2P 공유폴더에 위장 파일 생성

4. 윈도 시스템 파일 삭제

따라서 뉴테크웨이브는 P2P 사이트에서 파일을 받은 후 바로 실행하지 말고, 자신이 원하는 파일이 맞는지 확장자를 확인한 후, 바이러스체이서 등 안티바이러스 백신으로 검사할 것을 당부했다.

만약 아래와 같은 파일명을 가지고 있으면 ‘론다’ 웜이 아닌지 의심해 봐야 한다.

비스타크랙.scr, 비스타Crack.scr, 최신음악.scr, 크랙.scr, 크랙파일.scr, asdwemm.eml , Carck.scr, Daniel Powter - Free loop.scr, excel.scr, GameCarck.scr, jian1070.exe.scr, jian1070.wmf.scr, microsoft.scr, MP3.scr, muse - uno.mp3.scr, net.exe.scr, net_jian1070.exe.scr, net1.exe.scr, photo.scr, slipout.scr, Virut백신.scr, Vistar.scr, VistarCrack.exe.scr

‘론다’ 웜에 감염되면, 먼저 P2P 공유폴더를 확인하여 의심 파일을 삭제하는 것이 우선이다.

그런 다음 윈도 정상파일인 ‘hal.dll’가 삭제되어 부팅이 되지 않을 수 있으므로, 설치 CD를 삽입하여 부팅한 후 명령프롬프트 상태에서 명령어 ‘c:windows>expand d:i386hal.dl_ c:windowssystem32hal.dll’를 입력하여 복구한다.

마지막으로, ‘론다’ 웜에 의해 변경된 ‘Boot.ini’ 파일을 메모장(notepad) 프로그램을 이용하여 연 후 아래와 같이 수정하여 저장한다.

[boot loader]

timeout=30

default=multi(0)disk(0)rdisk(0)partition(1)WINDOWS

[operating systems]

multi(0)disk(0)rdisk(0)partition(1)WINDOWS=Microsoft Windows XP Home Edition(운영체제 마다 다르게 나옴) /fastdetect

메모장 대신 ‘Msconfig’를 이용하여 ‘Boot.ini’ 파일을 복구하려면, 아래 그림과 같이 ‘BOOT.INI’ 탭을 열어 내용을 수정한 후 ‘/SAFEBOOT’ 체크를 해제한 다음 재부팅 한다.

|

2. 윈도 재시작 시 안전모드로 부팅됨 3. 푸르나, 버디버디, Download 등 P2P 공유폴더에 위장 파일 생성 4. 윈도 시스템 파일 삭제 따라서 뉴테크웨이브는 P2P 사이트에서 파일을 받은 후 바로 실행하지 말고, 자신이 원하는 파일이 맞는지 확장자를 확인한 후, 바이러스체이서 등 안티바이러스 백신으로 검사할 것을 당부했다. 만약 아래와 같은 파일명을 가지고 있으면 ‘론다’ 웜이 아닌지 의심해 봐야 한다. 비스타크랙.scr, 비스타Crack.scr, 최신음악.scr, 크랙.scr, 크랙파일.scr, asdwemm.eml , Carck.scr, Daniel Powter - Free loop.scr, excel.scr, GameCarck.scr, jian1070.exe.scr, jian1070.wmf.scr, microsoft.scr, MP3.scr, muse - uno.mp3.scr, net.exe.scr, net_jian1070.exe.scr, net1.exe.scr, photo.scr, slipout.scr, Virut백신.scr, Vistar.scr, VistarCrack.exe.scr ‘론다’ 웜에 감염되면, 먼저 P2P 공유폴더를 확인하여 의심 파일을 삭제하는 것이 우선이다. 그런 다음 윈도 정상파일인 ‘hal.dll’가 삭제되어 부팅이 되지 않을 수 있으므로, 설치 CD를 삽입하여 부팅한 후 명령프롬프트 상태에서 명령어 ‘c:windows>expand d:i386hal.dl_ c:windowssystem32hal.dll’를 입력하여 복구한다. 마지막으로, ‘론다’ 웜에 의해 변경된 ‘Boot.ini’ 파일을 메모장(notepad) 프로그램을 이용하여 연 후 아래와 같이 수정하여 저장한다. [boot loader] timeout=30 default=multi(0)disk(0)rdisk(0)partition(1)WINDOWS [operating systems] multi(0)disk(0)rdisk(0)partition(1)WINDOWS=Microsoft Windows XP Home Edition(운영체제 마다 다르게 나옴) /fastdetect 메모장 대신 ‘Msconfig’를 이용하여 ‘Boot.ini’ 파일을 복구하려면, 아래 그림과 같이 ‘BOOT.INI’ 탭을 열어 내용을 수정한 후 ‘/SAFEBOOT’ 체크를 해제한 다음 재부팅 한다. ‘론다’ 웜에 대한 자세한 정보는 뉴테크웨이브 홈페이지의 바이러스 정보 게시판 (http://www.viruschaser.com/main/security/VCInfo_Dt.jsp?no=591¬iceType=A)을 통해 확인할 수 있다. 김태정 기자 기자tjkim@zdnet.co.kr

지금 뜨는 기사이시각 헤드라인ZDNet Power Center

|