보안 기업 이스트시큐리티(대표 정상원)는 9일 한국의 싱크탱크 워크샵 행사 내용처럼 위장한 새로운 사이버위협 활동이 포착됐다고 밝혔다.

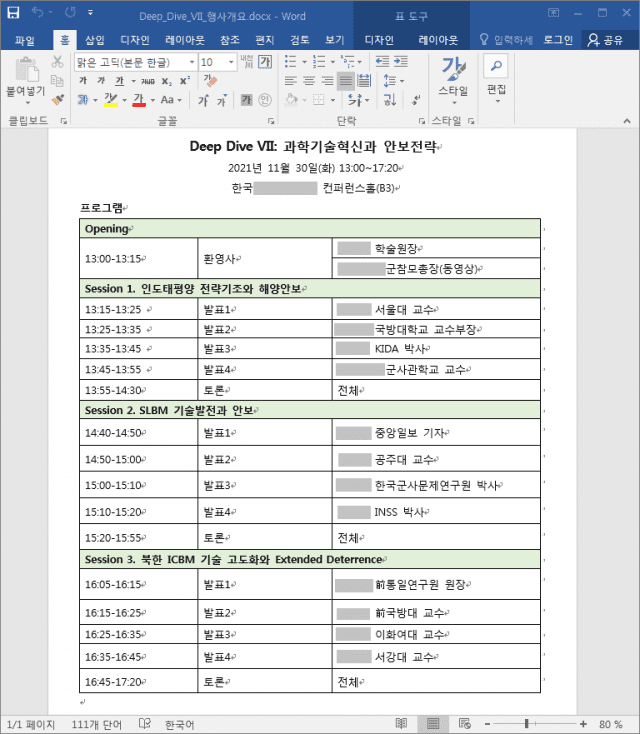

이번 공격은 지난 주에 수행된 것으로 확인됐다. 실존하는 특정 학술원의 안보 전략 심층 토론 내용처럼 위장했다. 공격자는 전형적인 이메일 기반 스피어피싱 공격 기법을 구사해 마치 오는 23일 진행되는 행사용 워드(DOCX) 문서 파일처럼 꾸몄다.

이스트시큐리티 시큐리티대응센터(ESRC) 분석 결과 해당 첨부 문서는 MSHTML 원격 코드 실행 취약점(CVE-2021-40444) 기반 공격이 삽입된 악성 파일로 확인됐다.

피해자가 문서를 열람하고, 공격이 수행되면 액티브X 컨트롤을 통해 추가 악성파일을 대상자 시스템에 설치될 수 있다. 악용된 취약점에 대해 마이크로소프트(MS)는 지난 9월14일부터 보안 패치를 배포하고 있다.

이번 공격은 최종적으로 특정 구글 블로그를 통해 추가 지령을 받도록 설계됐지만 현재는 명령이 중단된 상태로 파악됐다.

ESRC는 이번 공격을 종합적으로 분석한 결과 북한 정찰총국 연계 해킹 조직 '탈륨'의 소행으로 최종 지목했다. 공격자의 행동 이력, 거점, 코드 유사도 등을 종합적으로 분석한 결과, 해당 조직의 고유한 활동 유형에 대한 공통점도 확인했다.

관련기사

- "해킹 조심해라"…통일부 직원 사칭 악성메일 공격 발견2021.08.13

- 북한 해커, 외교·안보 종사자에 악성 PDF 유포2021.08.03

- '원자력연' 침투한 북한 해커, 국내 기관 연이어 공격2021.06.25

- '카드사 명세서'로 위장한 악성메일 요주의2021.05.26

이번 공격의 경우 특히 북한 해킹 조직이 최신 보안 취약점을 적극적으로 실전 공격에 도입한 것이 특이점이라고 강조했다.

ESRC 관계자는 “정권 차원에서 조직적으로 활동하는 사이버위협 조직들이 인터넷에 공개되는 다양한 보안 취약점을 실전 공격에 적극 도입하는 등 갈수록 위협 수위와 공세가 거세지고 있다”며 “특히 외교, 안보, 국방, 통일 분야 전문가들은 일상적으로 공격자들의 표적이 되고 있으므로 항상 보안 주의에 만전을 기해야 한다”고 당부했다.