보안 기업 NSHC는 지난해 말 한국의 제조, 기타 산업 시설들을 대상으로 하는 섹터J17 그룹의 해킹 활동을 발견했다고 지난 10일 밝혔다.

NSHC에 따르면 이 그룹은 금전을 목적으로 2014년부터 해킹 활동을 수행해왔으며, 2018년 이후 활발한 활동을 보였다. 현재까지 27개 국가에서 해킹 활동이 발견됐다.

전체 해킹 활동의 44%가 한국에 위치한 조직을 대상으로 진행됐다. 그 외 오스트리아, 벨기에, 중국, 프랑스, 독일, 홍콩, 헝가리, 인도, 이스라엘, 이탈리아, 말레이시아, 뉴질랜드, 필리핀, 폴란드, 러시아, 싱가폴, 슬로바키아, 스페인, 스웨덴, 대만, 태국, 우크라이나, 영국 및 미국에서의 해킹 활동이 발견됐다.

공격 대상인 기업의 주요 산업군은 전기·전자, 건설, 제약, 배관, 설비, 자동차 등으로 확인됐다. 특히 제조, 설비 관련 기업들이 주요 해킹 대상이었다. 그 외 국내 공공 기관을 대상으로 하는 활동도 있었다.

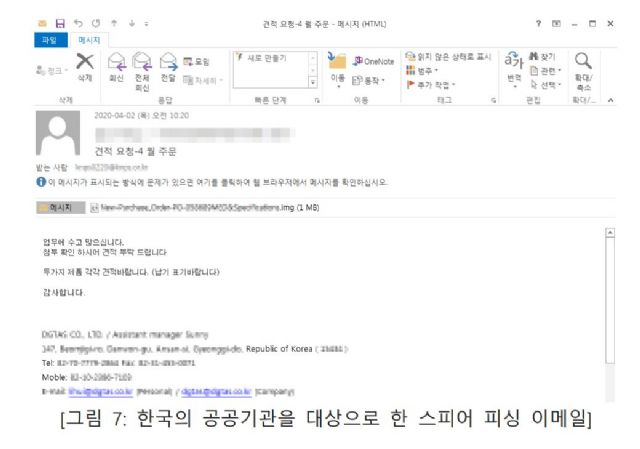

이 그룹은 주로 악성파일을 첨부한 이메일로 스피어피싱 공격을 수행했다. 제조업 관련 기관, 기업에서 보낸 것으로 위장한 이메일과 문서 파일 아이콘으로 위장한 실행 파일을 보냈다. 해킹 대상 조직의 임직원에게 메일을 전송, 조직 내부 시스템에서 사용자 계정 정보와 암호 등을 탈취하고자 했다.

해커는 상용 웹 메일 서비스를 활용하거나, 이전에 수집한 사용자 계정과 암호를 이용해 실제 기업의 웹 메일 서비스에 접속해 새로운 해킹 대상에게 악성메일을 전송했다. 이메일 본문은 정상 이메일로 위장하기 위해 명함을 포함했지만, 발신자 정보와 일치하지 않는 경우가 다수였다.

실행 파일의 대부분은 어도비 리더(PDF) 문서 아이콘을 사용했다. 파일명은 주로 견적서, 송장, 지불 내역 등 일반 민간 기업 등에서 관심 있을 만한 내용으로 작성했다. 파일명과 파일 확장자 사이에 다수의 공백을 삽입, 해킹 대상이 파일 확장자와 아이콘만으로 일반 문서 파일로 착각하도록 유도했다.

악성파일에 포함된 실행파일에 악성코드가 존재했다. 악성코드는 감염 시스템에 존재하는 이메일 클라이언트와 웹 브라우저 등에 저장되어 있는 사용자 계정과 암호 정보 등을 수집했다.

관련기사

- "다크웹 사이버범죄 꼼짝마"...웁살라시큐리티·NSHC 뭉쳤다2020.06.11

- NSHC, ICS·SCADA 보안 전문가 교육 과정 진행2020.06.11

- NSHC "다크웹 마약 사이트·이용자 수 급증"2020.06.11

- "지능형 스피커·CCTV 노린 사이버공격 위험 커진다"2020.06.11

이에 대해 NSHC는 금전 목적의 다른 해킹 활동에 이를 활용하거나, 다크웹 등에서 해킹 활동으로 수집한 사용자 계정과 암호 정보 등을 판매하려는 목적을 지닌 것으로 분석했다.

또한 지속적으로 '견적서 요청(Request for quotation)'이라는 동일한 주제로 작성된 스피어 피싱 이메일을 사용하기 때문에 이같은 내용으로 작성됐거나 발신인과 이메일 발신 주소 등이 명확하지 않은 이메일을 열람할 때는 사용자 주의가 필요하다고 당부했다.