사물인터넷(IoT) 검색엔진 쇼단(Shodan)이 이제 악성코드를 원격 조종하는 '명령제어서버'까지 찾아낸다. 해커가 악성코드 감염 기기로 구성된 봇넷을 제어하는 통로를 발견해 공격 피해를 막는 데 도움이 될 수 있을 것으로 기대된다.

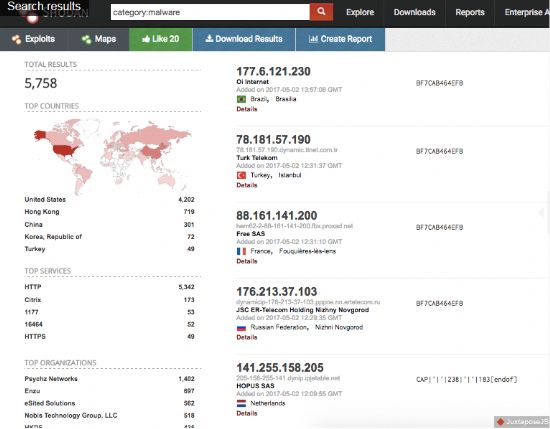

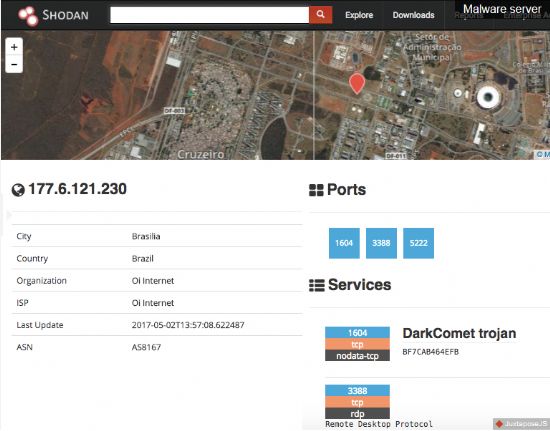

지난 2일 미국 지디넷 보도에 따르면 이날 쇼단은 대부분의 침투형 악성코드를 제어하는 서버를 찾아낼 수 있는 새로운 검색 엔진을 선보였다. 이름은 '맬웨어헌터(Malware Hunter)'다. 이 검색 엔진은 이미 다크코멧(Dark Comet)과 포이즌아이비(Poison Ivy)를 비롯한 10여가지 개별 트로이목마를 운영하는 명령제어서버 3천대 이상을 발견했다고 한다. 쇼단 무료 계정으로 로그인해 써볼 수 있다.

쇼단의 새로운 검색 엔진은 보안솔루션업체 리코디드퓨처(Recorded Future)의 지원을 받아 인터넷상의 원격접근트로이목마(RAT) 명령제어서버 정보를 수집하는 역할을 한다. RAT는 컴퓨터를 감염시켜 악성코드 컨트롤러가 기기의 마이크, 웹캠, 키보드 입력을 기록하게 만든다. 이런 트로이목마의 명령제어서버를 찾는 일은 쉽지 않았는데 이를 쉽게 만든다는 게 쇼단의 목표다.

설명에 따르면 쇼단의 명령제어서버 검색엔진은 감염된 기기가 명령제어서버에 연락을 취하는 것처럼 행동한다. 어떤 서버가 악성코드 컨트롤러로 동작하는지 알지 못하기 때문에 모든 인터넷 IP주소에 이를 묻는 신호를 보낸다. 실제 동작하는 응답을 받을 경우 해당 IP주소가 명령제어서버임을 알게 되는 원리다.

관련기사

- 카스퍼스키랩 "목적불명 악성코드, 30만대 봇넷 형성"2017.05.04

- "IoT기기 먹통 만드는 악성코드 확산"2017.05.04

- "한국서도…" ATM 털어가는 악성코드 열전2017.05.04

- HWP 악성코드가 많긴 많나 보다2017.05.04